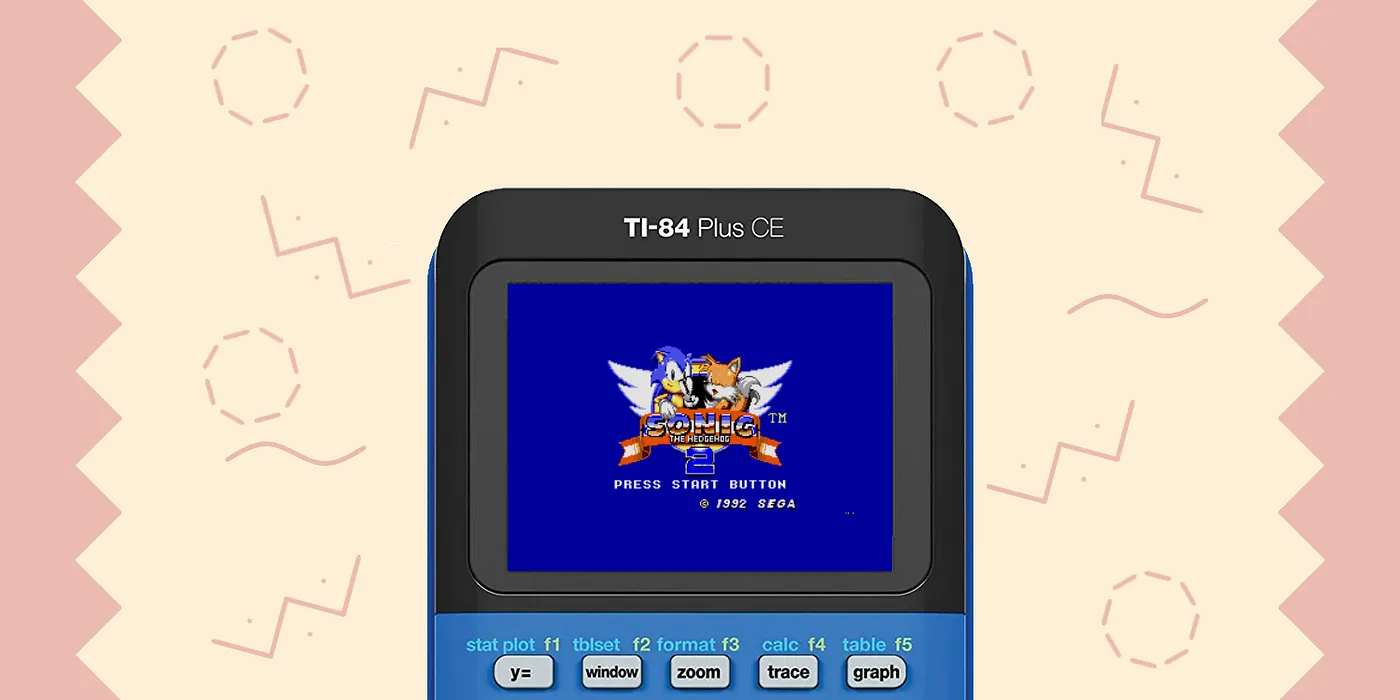

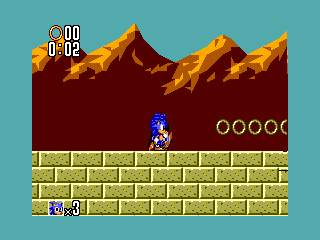

Le portage de Sonic 2 version 8 bits débarque enfin sur la calculatrice graphique TI-84+ CE ! Ouais, je sais, c’est pas vraiment le support sur lequel on s’attendait à retrouver notre hérisson bleu préféré, mais bon, pourquoi pas après tout ?

C’est possible grâce au génialissime Grubby Coder qui s’est dit que la Ti-84+ CE, ce serait cool puisque cette vaillante machine embarque un processeur Zilog eZ80 cadencée à 48 Mhz. Hé, ça vous rappelle pas un truc ça ? Et ouais, c’est une vieille connaissance, le fameux Zilog Z80 puisqu’il équipait la Master System ! Enfin presque, le Z80 était en 16 bits, pas 8. Y’a pas de hasard…

Mais attention, hein, c’était pas gagné pour autant parce qu’il y a quand même quelques différences entre la 16 bits de Sega et la Texas Instrument. Déjà, y’a pas de processeur graphique et la mémoire est un poil limitée mais cela n’a pas découragé notre codeur de choc pour autant.

Le plus gros du taf a été surtout de ré-implémenter les fonctions graphiques de la Master System sur la TI parce c’est bien gentil d’avoir un eZ80, mais si derrière la config suit pas… Alors Grubby s’est retroussé les manches et il a codé, codé et encore codé un quasi portage pur et dur des routines graphiques pour coller au plus près du hardware d’origine.

Et puis y’a eu les autres petits défis rigolos comme adapter la palette de 16 couleurs pour les 256 de la TI, gérer les contrôles, la ROM qui dépasse la taille limite des programmes pour TI, toussa toussa… Alors bien sûr, quand on lance le jeu, ça rame un peu mais c’est surtout pour tour de force technique que pour se refaire le jeu.

M’enfin, l’important c’est de se dire que les lycéens vont enfin pouvoir se faire une petite partie de Sonic 2 en plein cours de maths. Ça a quand même plus de gueule que de tracer des fichues courbes sur la calculette, n’en déplaise à Gabriel Attal.

Sur ce, je vous laisse, j’ai un Robotnik à dégommer moi !