La Defcon XX, c’était de la folie… 20e anniversaire… un rêve de gosse… Imaginez, un casino-hôtel géant en plein Las Vegas, rempli de hackers tous plus tarés les uns que les autres… Des conférences, des ateliers (lockpicking par exemple), un stand de coiffure pour se la jouer punk, un badge à péter, des dizaines de vendeurs de gadgets en tous genre et des tonnes de gens sympas, prêts à discuter… et surtout, nous les petits Français de HZV, ne dormant que 4h par jour pour triper un maximum.

Je n’ai malheureusement pas pu faire trop de photos à l’intérieur de la Defcon car là-bas, les hackers tiennent à leur anonymat et ce n’est pas très bien vu. N’ayant pas de badge presse, j’ai donc respecté le deal « No camera »

Je vais vous faire un article ultra condensé de tout ce que j’ai pu voir là-bas, conscient ou inconscient… Je pense que certaines choses vous intéresseront.

Les conférences

Concernant les présentations, je ne serai pas exhaustif… Mais je vous mets simplement les conférences qui sont, je pense, susceptibles de vous intéresser le plus. Cliquez sur les petits « Prez » entre parenthèses pour télécharger le PDF associé.

- Je commence avec cette présentation qui était un truc de malade… Jeff Bryner de p0wnlabs a mis au point tout un environnement en 3D dans lequel il navigue avec un Kinect et dans lequel il peut faire son petit pentesting quotidien. J’ai vu la présentation en live, et j’avoue que même si c’est « gadget », c’est sacrément impressionnant. Pour voir une démo du bouzin, cliquez ici.

- Les sécurités sur les billets (dollars) (prez + images)

- Hellaphone – Remplacer le Java d’un téléphone Android par Inferno. Tout un programme ! (Prez)

- ViaForensics qui a expliqué quelques techniques sur le cracking de téléphone Android (chiffrement compris) à des fins de forensics. (Prez)

- Les gars de Informatica64 ont présenté les méthodes pour réaliser un botnet en javascript et se faire les méchants 😉 (PDF + Prez)

- Hacking de corps humain par quaddi et r3plicant (Prez + TXT)

- Le malware sous forme de proof of concept baptisé Rakshasa, mis au point par le français Jonathan Brossard, est capable d’infecter des cartes mères et des composants comme des cartes réseaux PCI, remplaçant ou infectant le firmware ou le BIOS. Il devient alors possible pour un hacker, avec du matériel reconditionné avec ce malware (directement ou à distance) d’en prendre le contrôle. La solution ? Systématiquement flasher son matos avec des firmware open source et vérifier l’intégrité de son matos. Flippant en tout cas ! (Prez + PDF)

- Comment choper ou générer des n° de série d’appareils qui ne vous appartiennent pas pour ensuite jouer avec la garantie (pour la résilier par exemple) (Prez + exemple de code pour créer des n° de série d’iPhone… ahahah)

- Scylla par Flacman est un bruteforceur de POP3, MySQL, FTP, LDAP, HTTP(S), IMAP…etc etc… (prez)

- Comment hacker Vmware vCenter en 60 secondes chrono. (Prez)

- Savez-vous qu’il est possible pour n’importe qui de savoir ce qui est en train de voler (avions) actuellement au-dessus de nous ? Et savez-vous que ce même n’importe qui peut faire apparaitre sur les radars de tours de contrôle des avions fantômes ? Ou encore d’empêcher les avions d’utiliser leur GPS ? Ou encore de modifier sur les radars les coordonnées GPS des appareils en vols pour communiquer une fausse position ? Ah ah ah, super dingue et super dangereux… surtout que pour faire ça, il suffit simplement de 20 $ de matériel. Flippant ! (Prez)

- Un bon topo sur les techniques récentes d’infection des botnets. (Prez)

- Les techniques pour résister aux analyses Forensics et les contres mesures qui vont bien (Prez)

- Adam Baldwin a parlé des blind XSS, qui sont des XSS que les hackers envoient dans un système au petit bonheur la chance, en espérant pouvoir trouer un site ou un outil sans forcement savoir quand, ni lequel. Et pour cela, il a mis en ligne le site xss.io qui vous y aidera. (Prez)

- Joshua Brashars a hacker une cabine téléphone pour en faire une blue/red/black box et passer des appels gratos et même faire de l’interception d’appels. C’est rigolo comme tout. (Prez)

- Une autre prez que j’ai loupé, celle de Zack Fasel qui publiera ici mardi, la doc (et un outil ?) expliquant comment passer d’un compte Invité sur un Windows à un compte admin, tout cela via le réseau. Je suis sceptique, mais on va voir…

- Celle là devrait vous plaire aussi… Eddie Lee a mis au point un Proxy NFC qui permet de pratiquer le hacking de NFC sans devoir lire les specs. Ce proxy permet tout simplement d’intercepter le contenu des transactions pour ensuite analyser plus facilement le protocole employé. Pratique pour chercher des failles ou comprendre le fonctionnement des lecteurs de cartes bancaires NFC. L’outil NFCProxy est disponible ici. (Prez)

- Et alors lui, c’était un peu la star de la Defcon (avec notre Freeman national). Charlie Miller a carrément fait une présentation sur la manière dont il a utiliser le NFC pour hacker des téléphones. Du coup, cela me conforte dans l’idée que désactiver ce machin, c’est meilleur pour la santé. (Prez)

- Kevin Mitnick était aussi présent pour parler Social Engineering.

- Une présentation passionnante par Greg Conti, Lisa Shay et Woody Hartzog sur la façon dont les technologies nous surveillent au quotidien pour mieux servir la loi, allant jusque dans l’excès… Et à la fin un trop court chapitre sur ce que les hackers et les technophiles peuvent faire pour s’en prémunir. Un bon rappel qui vous donnera peut être des idées pour que nous évitions de tomber dans un futur orwellien. (Prez)

- Du hacking de compteur électrique (US… mais qui vous inspirera peut être pour les futurs compteurs intelligents d’EDF) (Prez et PDF)

- Kenneth Geers (qui a bossé pour de vrai au NCIS) explique que la sécurité informatique a évolué au fil des années, passant d’une discipline technique à un concept plus stratégique. Si le sujet vous intéresse, il y a carrément un bouquin à télécharger ici. (Prez)

- Quelques nouvelles méthodes pour faire du bon DDos de bourrin. (Prez)

- Savez-vous que les psychopathes tueurs ont un vocabulaire qui leur est propre ? Et bien Chris Summer et Randall Wald ont eu l’idée d’analyser Twitter pour localiser les psychopathes. Pas con ! (Prez)

- Un bon topo sur tout ce qu’on peut trouver sur le net, qui a une IP et qui n’est pas spécialement protégé. (Prez)

- Et Trend Micro qui nous explique comment les virus sous Android font pour passer les vérifications du Market. Rien de bien sorcier… Ils sont en 2 partie… une non infectieuse qui passe les tests (Partie A)…et qui se charge de récupérer du code complémentaire par la suite (Partie B), qui une fois assemblé en fait un beau virus (A+B). (Prez)

- Hacking de Google TV (Prez)

- Du pentest sur Gentoo grâce à Pentoo nouvelle version sortie en beta spécialement pour la Defcon.

Une des confs les plus attendue était celle du Directeur de la NSA qui a fait son speech et qui au final a déçu tout le monde. Un discours prémaché, très corporate, sur le besoin qu’a la NSA de travailler avec les hackers pour bâtir un Internet plus sûr (comprenez : sous contrôle). Un gros appel au recrutement donc, qui a dû faire chaud au coeur des patriotes, mais qui a dégouté les partisans de l’Internet libre.

Les vendeurs

Bon, je vous passe tout ce qui est lockpicking… Des kits dans tous les sens… Je suis même revenu avec un petit kit. J’ai été acheter un cadenas à pas cher, mais toujours pas réussi à l’ouvrir… M’enfin, je m’entraine 😉

J’ai vu pas mal de livres qui m’avaient l’air très intéressants et j’ai vu aussi des pièces de monnaie qu’on peut ouvrir en 2 pour y cacher une carte micro SD par exemple. Marrant… Faut juste pas la dépenser 😉

Du côté de Hak5, j’ai vu un truc qui s’appelle le WiFi Pineapple Mark IV. J’ai failli l’acheter avant de me dire que je pouvais surement faire la même chose avec un petit netbook. Il s’agit d’un boitier permettant de faire du pentest grâce à du man in the middle automatique. Ils vendaient aussi ce boitier pour sniffer du réseau Ethernet.

SimpleWifi vendait toute sorte d’antennes hallucinantes qui ne rentraient pas dans ma valise, sans oublier la star du salon, Pwnie Express et son Pwn Plug qui se branche sur une prise et permet de faire du pentest discrètement (Ethernet, wifi, et même 3G). Ça m’a donné envie, du coup, j’ai recyclé mon N900 en rentrant à la maison et j’ai mis dessus leur distrib gratuite PwnieExpress.

Je suis un gros fan de tous ces gadgets… même si je ne sais pas (encore) exploiter la moitié de leurs possibilités.

Le badge

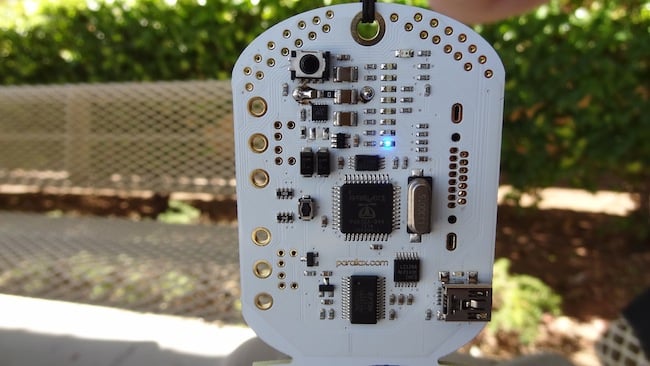

Comme chaque année, DarkTangent et ses amis ont mis au point un badge de malade mental, avec bien sûr un bon gros challenge caché à l’intérieur. Cette année, les badges ont été produits par la société américaine Parallax et disposent d’une transmetteur infrarouge qui permet de discuter avec les badges des autres. Ainsi, il était possible lorsqu’on rencontrait des gens durant la Defcon, de récupérer des infos et des indices dans le badge. Mais attention, il y avait des pièges et certains Goon (équipe d’orga) avait des badges plutôt méchants puisqu’ils lockaient ceux de leur victime, les mettant hors jeu durant une période aléatoire.

Mes amis de HZV se sont penchés sur la question et ont déplombé pas mal de choses… De mon côté, maintenant que je suis à la maison, il faut que je prenne le temps de brancher mon badge sur un écran, car oui, il y a dessus un port VGA, un port USB, et 2 ports PS/2… je vous laisse imaginer le délire.

Quoi qu’il en soit, si vous voulez comprendre un peu mieux son fonctionnement, 1o57 a mis en ligne sur son wiki, toute une page expliquant le challenge caché à l’intérieur du badge. Un régal !

En bonus, voici une vidéo tournée chez Parallax et montrant la chaine de production de ces badges.

Le reste…

Lorsque j’ai acheté ma place, j’ai eu un CD + DVD. La musique est sympa, j’écoute ça en boucle depuis que je suis rentré et vous pouvez la télécharger ici ou l’écouter ici. Je me suis aussi procuré, en plus de quelques t-shirts, le passeport du hacker… A faire tamponner dans tous les événements de ce genre 😉

L’EFF était bien sûr présente pour vendre des petits goodies et récolter quelques dons. Ils certifiaient aussi la suppression de données personnelles en cas de poutrage, pour éviter aux hackers les ennuis. Autre truc marrant, l’arrivée de Ninja Tel, un opérateur téléphonique for-the-lulz, parti d’un délire de hackers qui voulaient leur propre réseau GSM privé. Je vous invite à lire cet article pour mieux comprendre tout ça.

Niveau wifi c’était l’angoisse… ça sniffait de partout… D’ailleurs, certains se sont laissés prendre et leurs identifiants en clair ont été affichés sur le Wall of Sheep de la Defcon… N00b, cruel, mais toujours drôle. D’ailleurs, en parlant de ça, en rentrant, j’ai vu qu’un mec avait pété le protocole chiffré MS-CHAPv2 utilisé pour les mots de passe WPA2 et VPN. J’essayerai de trouver 5 minutes pour regarder ça de plus près. Autre outil sorti durant la Defcon : Subterfuge 4. Il s’agit d’un soft encore en qui permet de faire du Man In The Middle afin de récupérer tout un tas de choses comme des mots de passe.

J’ai loupé le Defcon Shoot mais par contre, on s’est bien marré au Toxic BBQ. Un grand moment de convivialité 😉

Et mis à part ça, j’ai rencontré des gens très sympa, bu beaucoup plus que d’habitude, dormi encore moins que d’habitude, fais et vu quelques trucs chelous, perdu 15 $ au casino, mangé chez FatBurger (sans mourir) et surtout je me suis tapé un super tour dans le Grand Canyon en hélico ! Bref, une semaine intense et épuisante qui m’a permis de bien me vider la tête. J’étais quand même content de rentrer chez moi à la fin.

En mode Las Vegas Parano

Voilà, je m’arrête là ! Si vous avez prévu de vous y rendre l’année prochaine, un conseil : Allez lire ça avant.