La grosse news d’hier, ce n’était pas Logan Paul filmant un pendu au Japon, mais plutôt ce gros « problème » qui touche l’ensemble des processeurs Intel fabriqués durant ces 10 dernières années. Le problème est en réalité 2 failles de sécurité très importantes qui permettent à n’importe quel programme malicieux d’accéder en lecture à la mémoire utilisée par le kernel (le noyau de l’OS et ses modules interagissant avec le hardware).

Markettée sous le petit nom de Meltdown et Spectre, ces failles touchent aussi bien les ordinateurs des particuliers que les serveurs utilisés dans les infrastructures de cloud.

Meltdown permet de casser l’isolement entre la mémoire utilisée par les applications côté utilisateur et celle utilisée par le système d’exploitation. Ainsi, un programme malicieux pourrait donc accèder à des « secrets » (mots de passe, clés, informations personnelles…etc) contenus dans la mémoire utilisée par l’OS.

En passant, je ne sais pas si vous avez vu mais l’hébergeur Hostinger propose des offres super intéressantes en matière d’hébergement web. C’est pas trop cher pour démarrer et s’auto-héberger. (Lien affilié)

Spectre quand a lui permet de casser l’isolement entre différentes applications. Plus dur à exploiter, cette vulnérabilité permet à un attaquant de tromper n’importe quel programme pour lui soutirer ses petits secrets stockés en mémoire. On peut imaginer qu’un programme malicieux ou un javascript chargé via un site, sache par exemple récupérer le contenu en mémoire de votre Lastpass, ou de votre wallet Bitcoin.

Vous l’aurez compris, ces failles pourraient exposer des informations ultra sensibles. Meltdown est pour le moment présente uniquement dans les processeurs Intel x86-64 et Spectre touche tous les processeurs modernes, qu’ils soient AMD, Intel, ou encore ARM (donc oui, votre smartphone aussi).

Tout cela va nécessiter quelques patchs au niveau des noyaux de tous les OS. MacOS, Linux et Windows pour ne citer qu’eux. Pensez donc bien à faire vos mises à jour.

Et malheureusement, les patchs nécessitent d’isoler le kernel de l’OS sur une adresse mémoire totalement séparée de celle utilisée pour le matériel. Ainsi, chaque appel système et chaque interaction matérielle seront séparés au niveau de la mémoire et cela va forcer le processeur à vider son cache beaucoup plus souvent pour recharger de manière indépendante les informations depuis la mémoire. Cela va donc augmenter la charge du noyau et ralentir l’ordinateur de l’ordre de 5% dans les meilleurs cas à 30% dans le pire des cas. (Estimation qui sera à confirmer… Ce ne sont que les premiers chiffres)

Voici une démo de Meltdown :

On ne sait donc pas encore vraiment si ce ralentissement suite au patch, sera négligeable ou pas, mais il y a des chances que cela se remarque, aussi bien chez les particuliers que chez les professionnels (du cloud par exemple).

Il aura donc fallu 10 ans pour débusquer cette faille qui pour certains est taguée « Known by NSA since 1872 » et qui pour d’autres est une immense boulette. Maintenant, si votre ordinateur ramait déjà à mort, j’imagine que perdre 30% de perf va finir de l’achever. J’espère juste que les dev qui sont en train de travailler sur les patchs vont réussir à réduire au maximum la dégradation des perfs. On verra bien.

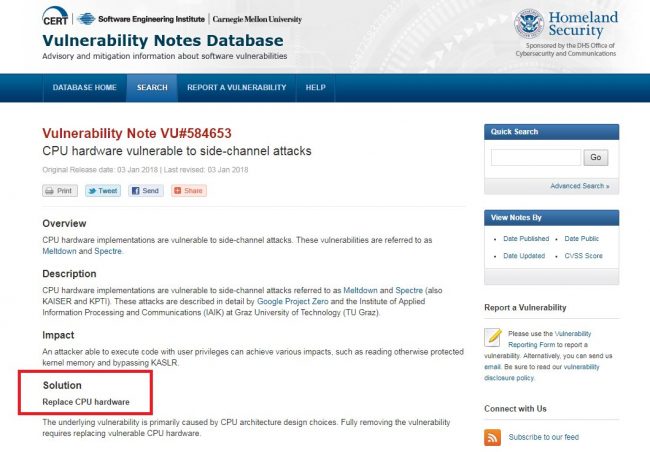

Certains proposent quand même des solutions un peu drastiques 🙂

En conclusion et pour résumer (merci à Sébastien), on peut dire que ces vulnérabilités sont très importantes car liées de près au matériel (microcode). Elle vont probablement forcer à un « redesign » des processeurs mais aussi des noyaux utilisés par les systèmes d’exploitation. Elles entraîneront potentiellement des pertes de performances (J’espère moins élevées que les 30 % annoncés) suite aux mises à jour.

En attendant, il y en a un qui a bien merdé, c’est le CEO d’Intel qui a vendu ses actions en novembre en mode tranquillou (ça reste à prouver bien sûr mais ça sent bon le délit d’initié).