Catégorie : Bidouilleurs

Réaliser sa maison autonome et écologique

Comment télécharger une vidéo partagée sur Twitter ?

Ces protocoles ennemis de la censure des FAI

Grosses promos high-tech chez Cdiscount ce 26 juin

Mesurez votre débit Internet en ligne de commande

Tor Browser débarque sur Android + nouvelle version pour desktop

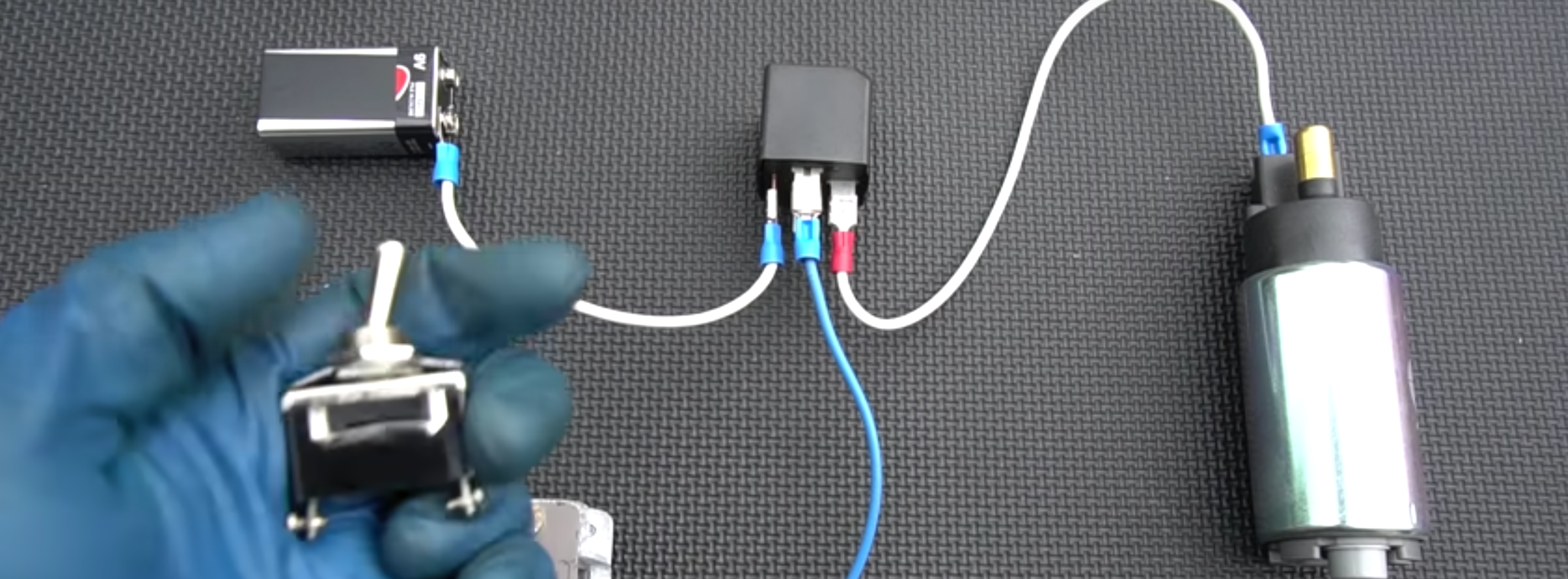

Un kill switch dans la voiture

UCheck – Pour ne plus louper de mises à jour

L’écologie ne suffit plus

Firefox Send en ligne de commande

PineTools – La boite à outils du web