Une équipe de chercheurs en sécurité israéliens ont découvert une nouvelle faille dans TOUTES les versions de Windows (de XP à Windows 10) qui permet à un attaquant de prendre le contrôle total d’une machine.

La faute à une fonctionnalité âgée 15 ans, non documentée, baptisée « Application Verifier« . Il s’agit d’un outil Windows qui charge des DLL comme processus pour permettre aux développeurs de rapidement les tester et détecter leurs erreurs de développement.

Mais simplement en créant une clé de registre portant le même nom que l’application à détourner, l’attaquant peut injecter dans n’importe quel processus légitime, sa propre DLL custom et ainsi faire ce qu’il souhaite comme installer une backdoor ou un malware, détourner des permissions, récupérer la main sur des sessions d’autres utilisateurs…etc.

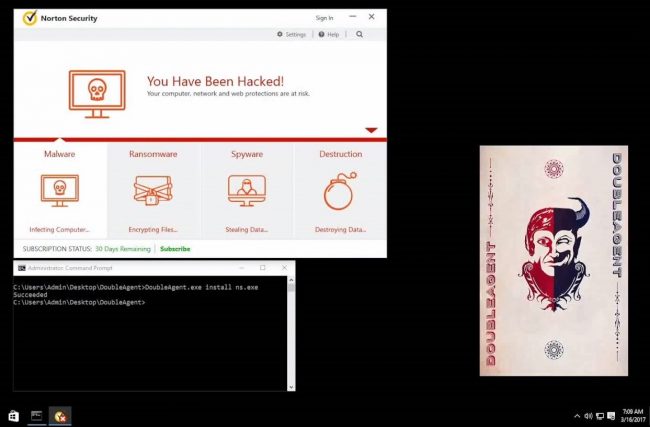

Avec cette faille baptisée DoubleAgent (Agent double), les chercheurs ont réussi à corrompre des antivirus pour que ces derniers se comportent comme des ransomwares et se mettent à chiffrer des données sur le disque dur. Pour cette démonstration, ils se sont attaqués aux antivirus, mais il faut bien comprendre que cette injection peut se faire sur n’importe quel programme, y compris sur Windows lui-même.

Ils auraient pu tout aussi bien se contenter de désactiver ces antivirus, de les rendre « aveugles » aux malwares, de les utiliser comme proxy pour lancer des attaques en local, d’y faire transiter du trafic malicieux incognito, de s’en servir pour exfiltrer des données ou mener des attaques DDoS. Tout est possible, tout est imaginable !

Évidemment, les éditeurs d’antivirus ont été informés de ce problème il y a plus de 90 jours sur un principe de coordinated disclosure, mais seuls Malwarebytes et AVG ont sorti un patch pour le moment. Et ce patch corrige le problème en basculant sur une architecture plus récente qu’ »Application Verifier » baptisée « Protected Processes », mais comme cette dernière a été introduite par Microsoft à partir de Windows 8.1 au niveau de Windows Defender, tous les OS n’en sont pas encore protégés.

Si le sujet vous intéresse, les chercheurs israéliens ont mis en ligne un proof of concept sur Github et publié quelques articles sur leur blog.