Patatra !

Certains penseront à un nouveau fail de la Hadopi… Moi je pense plutôt à un bienfaiteur interne qui aurait saboté le navire ! Et c’est tant mieux puisqu’avec la publication d’une version non censurée du rapport Znaty (C’est le père de Julie, j’crois), on apprend plein de petits détails techniques plutôt intéressants sur la façon dont TMG fonctionne !

- Qui sont les ayants droit qui viennent pleurer dans les jupes de l’Hadopi : SCPP, SPPF, ALPA, SACEM / SDRM

- Qui gère le système de surveillance des oeuvres : TMG

- Qui fournit les oeuvres originales à partir desquelles sont calculées les empreintes uniques : Kantar Media

- Qui calcule les empreintes : On ne connait pas le nom des sociétés, mais apparemment, ils sont 2 prestataires cités dans le rapport comme FPM (musique) et FPA (vidéo). FPM c’est TMG qui l’a proposé. Et pour le second (FPA), il est probable que ce soit Hologram Industries (ex-Advestigo) vu que ces derniers sont les plus compétents dans le domaine. (Mais il y a aussi Audible Magic, Allot, Cisco, Thomson, l’INA, ou la CoPeerRight Agency)

Alors en vrac :

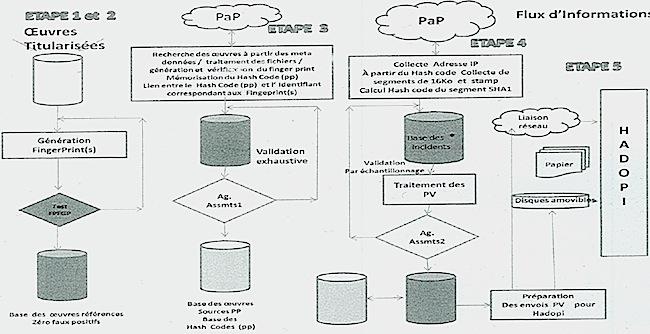

- Chaque fichier dispose d’une empreinte unique. Ces empreintes sont transmises par un prestataire à TMG via un serveur FTP. Les fichiers sources sont fournis et validés par les ayants droit (et Kantar Media).

- TMG recherche sur les réseau p2p, les fichiers dont l’empreinte correspond à l’œuvre d’origine. Pour l’ALPA, c’est 35 empreintes à vérifier par fichier.

- A partir de cela, une liste de fichiers dispo sur le P2P est établie en récoltant les métadonnées de ces fichiers et en générant pour chaque fichier un simple hash.

- Ensuite, c’est cette recherche de fichiers (via les métadonnées, c’est-à-dire quelques mots clés) qui permettra de débusquer les oeuvres et d’initier les connexions avec les pirates et de relever leurs adresses IP.

- La base des œuvres est mise à jour une fois par semaine.

- Les empreintes des fichiers audio (par FPM) sont réalisées sur des extraits de chanson de moins de 120 secondes, en découpant le fichier en morceaux de 3 secondes et en calculant un Bit Error Rate inférieur à 0,20. Si la chanson fait moins de 120 secondes, TMG n’utilise que 80% de la longueur de l’audio.

- Les méthodologies employées pour le calcul d’empreinte ne permettent pas (jusqu’à preuve du contraire) d’avoir de faux positifs, c’est-à-dire 2 œuvres différentes avec la même empreinte.

- TMG télécharge un fichier de 16 ko chez chaque internaute téléchargeur relevé en flag, comme « preuve ».

- TMG conserve une copie de chaque oeuvre mise en ligne de manière illégale sur les réseaux p2p. (Aaaaah les pirates !!!! Ça doit y aller le matage de DivX pendant la pause déj 🙂 )

Pour David Znaty, toutes les méthodes employées pour générer les empreintes et relever les IPs sont robustes. Après avoir lu le rapport, j’ai l’impression aussi que c’est effectivement le cas. Tant mieux, ça évite les erreurs grotesques…

Mais le plus délicieux là-dedans, c’est de voir les ayants droit comme l’ALPA hurler au scandale et réclamer que le document soit censuré… Hadopi s’est excusée, mais trop tard les amis, Streisand ne dort jamais. Du coup, ces quelques infos techniques devraient permettre aux développeurs, mais aussi aux administrateurs de trackers de détecter les connexions « louches ».

Pour consulter le document, c’est par ici.

ps : Et grâce à ce PDF on peut savoir que l’ordi utilisé pour faire le PDF est un Mac OSX 10.7.2 et surtout que l’imprimante-scanner utilisée chez Hadopi est une Toshiba e-Studio 455. Espérons juste qu’ils aient pensé à la mettre à jour…. Oui, on s’amuse comme on peut