Outlook - Comment se protéger de cette manip qui permet de contourner les systèmes de protection ?

Kevin Beaumont, un chercheur en sécurité basé à Liverpool (Royaume-Uni) a trouvé un moyen de faire passer des exécutables (y compris malicieux) dans un email sans éveiller les soupçons des firewalls ou autres systèmes de protection.

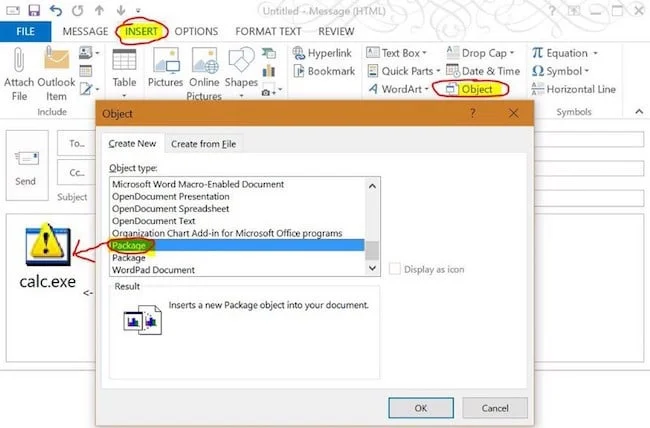

Pour cela, il commence à créer un email dans Outlook 2013 ou supérieur, et il insère dans celui-ci un objet (OLE) de type Package. Cet objet peut être n’importe quel exécutable présent sur votre disque dur.

Ensuite, il enregistre ce mail au format .msg et l’insère dans un nouveau mail qu’il peut alors envoyer. Le destinataire reçoit alors le mail, ouvre la pièce jointe en .msg, découvre le fichier .exe attaché déguisé en document Word, Excel ou autre (Oui, on peut changer l’icône au moment de l’insertion du package), le lance et PAF !

Ensuite, il enregistre ce mail au format .msg et l’insère dans un nouveau mail qu’il peut alors envoyer. Le destinataire reçoit alors le mail, ouvre la pièce jointe en .msg, découvre le fichier .exe attaché déguisé en document Word, Excel ou autre (Oui, on peut changer l’icône au moment de l’insertion du package), le lance et PAF !

On peut personnaliser l’icône du fichier attaché

On peut personnaliser l’icône du fichier attaché

Voici un fichier attaché qui ressemble à un .docx mais qui est en réalité, une version portable de Firefox

Voici un fichier attaché qui ressemble à un .docx mais qui est en réalité, une version portable de Firefox

C’est moche non ? Les filtres qui vérifient la présence de .exe ne détectent pas cette manœuvre. Alors, comment faire pour s’en protéger ? Et bien il existe plusieurs solutions…

- 1/ Faire de la liste blanche d’application. C’est très contraignant, mais ça permet de lancer uniquement certaines applications prédéfinies et de bloquer toutes les autres.

- 2/ Aller dans la base de registre, et créer une clé DWORD ShowOLEPackageObj à 0 dans HKEY_CURRENT_USERSOFTWAREMicrosoftOfficexx.0OutlookSecurity afin de désactiver la fonction OLE Package d’Outlook. Malheureusement, celle-ci sera toujours active dans Word, Excel ou PowerPoint.

- 3/ Utiliser Microsoft EMET ou équivalent et ajouter la règle suivante en ce qui concerne l’application Outlook.exe pour bloquer la dll packager.dll

packager.dll

Espérons que Microsoft corrige son application pour éviter ce genre de chose. En attendant, vous êtes au courant et vous pouvez prévenir plutôt que guérir !

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).