J’aime beaucoup le Mac-style !

[photo]

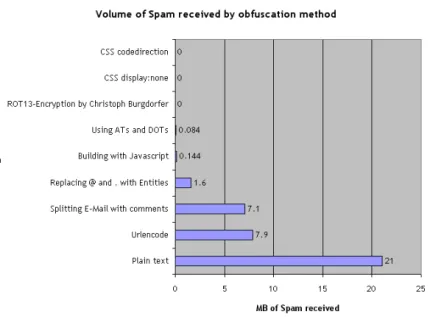

En 2006, ce gars s’est amusé à créer 9 boites mail différentes. Il les a ensuite rendu publiques sur une page de son site en appliquant sur chacune d’elle une méthode de brouillage allant du javascript au CSS. Il a veillé à ce que la page soit ensuite bien indexé par Google et il a laissé mijoter pendant 1 an et demi…

Au bout de tout ce temps, il a été voir ses boites mails et à constaté que sur la boite non-masquée (la boite mail témoin), il avait reçu 21 MB de spam, soit plus de 1800 emails pour du viagra et autre produits divers…

Si vous voulez plus de détails sur les méthodes employées, allez voir cette page et observez bien le code source.

Les 3 méthodes approuvées par cette étude qui ont ramené 0 spams sont donc :

L’inversement des lettres en CSS

<style type="text/css"> span.codedirection { unicode-bidi:bidi-override; direction: rtl; } </style> <p><span class="codedirection">moc.etalllit@7raboofnavlis</span></p>

L’insertion d’un Span invisible dans l’email

<style type="text/css"> p span.displaynone { display:none; } </style> <p>silvanfoobar8@<span class="displaynone">null</span>tilllate.com</p>

Et pour finir, ma préférée, le codage de l’email en ROT13, qui a le mérite de laisser l’email cliquable

<script type="text/javascript"> document.write("<n uers=\"znvygb:[email protected]\" ery=\"absbyybj\">" .replace(/[a-zA-Z]/g, function(c){return String.fromCharCode((c<="Z"?90:122)>=(cc=c .charCodeAt(0)+13)?c:c-26);})); </script>silvanfoobar's Mail</a>

(les lignes 2, 3 et 4 sont une seule et même ligne. J’ai du faire des retours à la ligne pour que ça n’éclate pas le site)

Pour cette dernière, il faut bien sûr utiliser ce site ou la fonction PHP str_rot13 pour coder l’adresse avant d’utiliser javascript pour le decoder (comme ci-dessus)

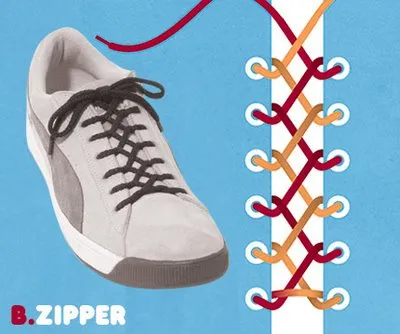

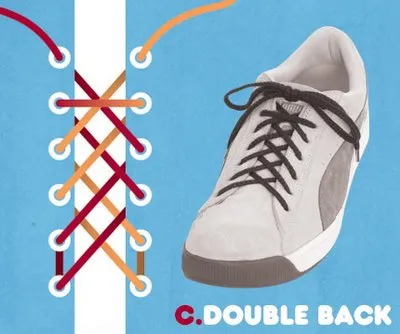

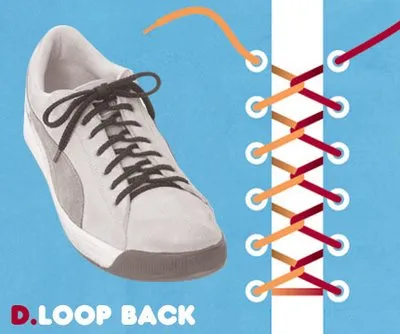

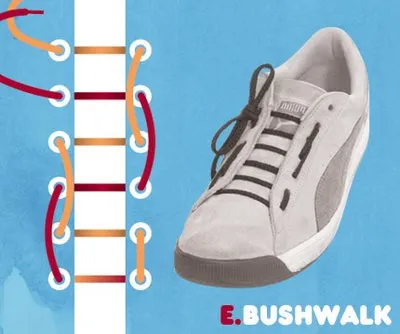

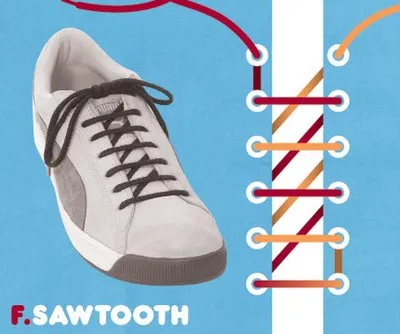

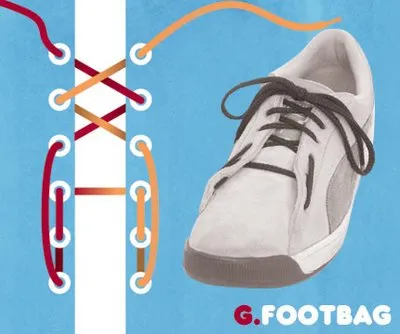

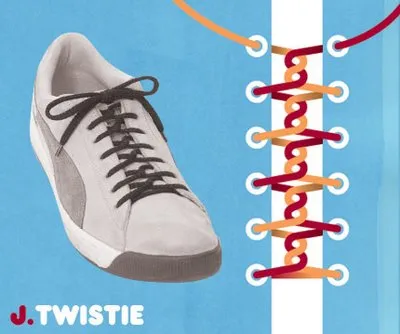

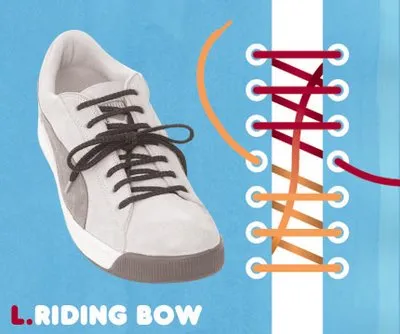

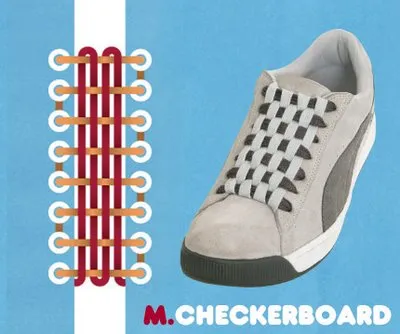

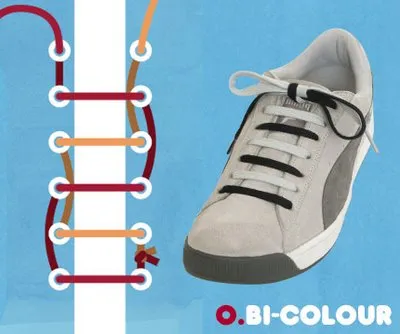

Parce qu’être geek, c’est aussi ça… ne pas lacer ses chaussures comme le commun des mortels. Voici donc quelques best pratices du « shoes laces hacking » pour avoir la classe 😉

Personnellement, j’aime beaucoup le checkerboard ! Si vous cherchez d’autres façons de faire, je vous recommande donc ce site !

[photo]

Voici un robot plutôt unique qui sans l’aide d’un ordinateur extérieur sait interpréter et résoudre un Rubik’s Cube en moins de 6 minutes.

Je vous laisse admirer la performance :

Il est réalisé en LEGO, avec un kit MindStorm du commerce, et vous pouvez parfaitement le faire vous-même… Toutes les instructions et le programme sont disponibles ici

[photo]

Je ne sais pas si vous êtes au courant mais en ce moment, à New York se déroule la conférence The Last HOPE (Hackers On Planet Earth).

Une équipe de chercheurs-hackeurs de PrinceTown qui avaient montré cette année comment récupérer les clés de chiffrement à partir de la mémoire d’une machine éteinte viennent de rendre public lors de cette conférence leurs outils permettant d’effectuer cette manip.

Ces outils permettent de récupérer et de manipuler vos dumps de mémoire. Le premier soft (bios_memimage) sert à démarrer une machine via le réseau (PXE) pour copier la mémoire vive. Il y a même une petite explication sur comment utiliser un iPod pour faire ses dumps mémoire tranquillement… Efi_memimage utilise l’interface EFI et apporte la couche TCP/IP de BSD pour permettre une copie de la mémoire via TCP. Aeskeyfind quand à lui sait récupérer les clés AES 128 ou 256 bits à partir de ces dumps et rsakeyfind fait exactement pareil avec du RSA.

AesFix permet quand à lui de corriger jusqu’à 15 % d’une clé mais en réalité, lors de leurs tests, avec un dump mémoire classique, il n’y a eu que 0,1 % d’erreur et si ils congèlent les puces mémoires avant, on arrive à un taux d’erreur de 0,01 %.

Il est clair que cette technique de pénétration est une première et rend tous les ordinateurs utilisant le chiffrement faillibles. Le problème ici, c’est qu’il n’y a pas de solution pour contrer cela, mis à part effectuer un changement radical dans la façon d’architecturer la RAM. En attendant certains proposent de créer une carte sur laquelle se trouverait la RAM et qui en cas de détection d’intrusion, viderait cette dernière de son contenu.