Un exploit pour W3 Total Cache pour Wordpress

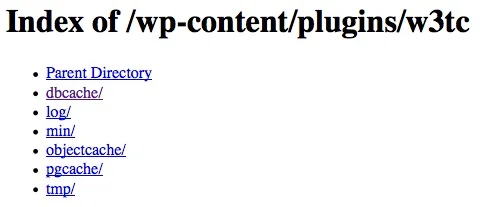

Amis webmasters sous Wordpress, attention si vous utilisez le plugin W3 Total Cache qui permet de mettre vos pages en cache et ainsi absorber plus facilement le trafic sur votre serveur. Une faiblesse au niveau de la configuration vient d’être découverte lorsque ce plugin est installé via la fonctionnalité “Ajouter un plugin” de Wordpress. Cela permet de voir la liste des fichiers contenus dans ce cache, même quand au niveau serveur, le listing de répertoire est désactivé.

Une simple recherche sur Google via un petit “inurl:wp-content/w3tc” permet de trouver quelques sites exposés, mais c’est surtout ce script qui permet d’exploiter un site utilisant W3 Total Cache. En effet, parmi ces fichiers, on trouve surtout les clés hashées de la base de données. Ce script permet de les récupérer très facilement.

Une simple recherche sur Google via un petit “inurl:wp-content/w3tc” permet de trouver quelques sites exposés, mais c’est surtout ce script qui permet d’exploiter un site utilisant W3 Total Cache. En effet, parmi ces fichiers, on trouve surtout les clés hashées de la base de données. Ce script permet de les récupérer très facilement.

Je vous laisse deviner la suite… un petit coup de John ou une petite recherche de hash sur Google, et hop, on obtient le mot de passe en clair. Ce problème touche apparemment de très nombreux sites, y compris de très gros sites connus.

Je vous laisse deviner la suite… un petit coup de John ou une petite recherche de hash sur Google, et hop, on obtient le mot de passe en clair. Ce problème touche apparemment de très nombreux sites, y compris de très gros sites connus.

Pour se protéger en attendant qu’un correctif soit mis à jour, il faut soit virer W3 Total Cache (et le contenu du cache), soit mettre un “deny from all” dans votre .htaccess pour ce répertoire.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).