La sécurité Intel SGX encore mise à mal

Intel Software Guard Extensions alias SGX est une fonctionnalité de sécurité présente sur les processeurs Intel qui permettent au système d’exploitation d’établir des zones sécurisées en mémoire (une enclave) pour protéger le contenu et empêcher sa lecture par un processus se trouvant hors de cette même zone, y compris si ce processus dispose de privilèges élevés.

Super cool, seulement, c’était sans compter sur des chercheurs de l’université de Birmingham qui ont réussi à déjouer les fonctions de sécurité de SGX en contrôlant le voltage du CPU à l’aide d’un petit appareil bricolé à 30$.

En 2019, ces mêmes chercheurs avaient déjà mis au point une attaque similaire baptisée Plundervolt qui permettait de casser cette sécurité en baissant le voltage du CPU et Intel avait corrigé le bug avec une mise à jour du code de ses puces et des BIOS.

Cette nouvelle attaque sur SGX requiert un accès physique à la machine et permet à nouveau de contrôler le voltage du CPU pour déjouer la protection de SGX.

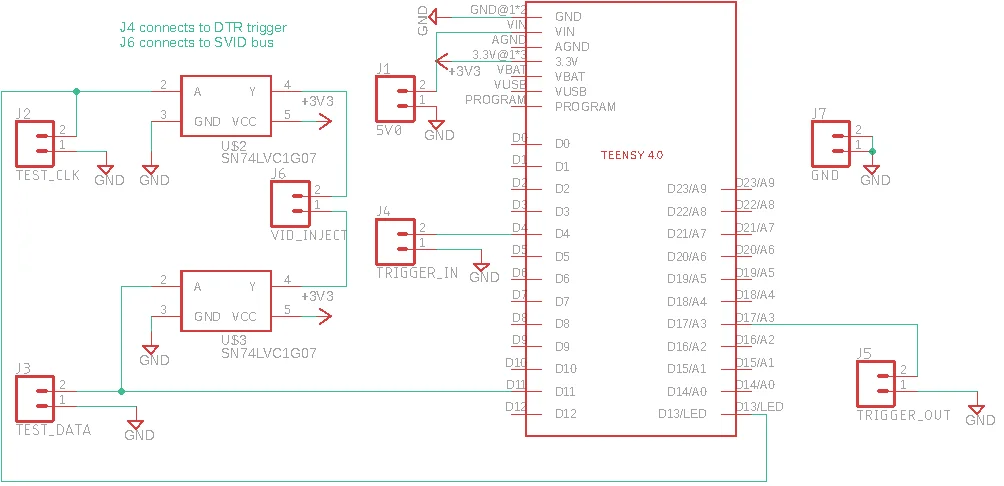

Leur petit appareil à 30$ a été baptisé VoltPillager et utilise les composants suivants :

- 1 x Teensy 4.0 Development Board à 22$

- 2 x Bus Driver/ Buffer à 1$ pièce

- 2 x SOT IC Adapter à 13$ les 6

VoltPillager profite du fait que la puce de contrôle du voltage est séparée du reste du CPU. En se connectant dessus, l’appareil permet alors de contrôler ce voltage manuellement pour sous-alimenter le CPU et exploiter le même cas de figure que dans l’attaque PlunderVolt de 2019.

D’après les chercheurs de Birmingham, il serait peut-être temps pour Intel de revoir le schéma de sécurité fourni par SGX car il n’est clairement pas au point contre une exploitation physique de la machine.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).