Le réseau électrique européen menacé par une faille critique

Alors celle-là, c’est la meilleure ! Des chercheurs de Positive Security (Fabian Bräunlein et Luca Melette) viennent de découvrir une faille de sécurité totalement délirante dans le système de contrôle d’une bonne partie du réseau électrique européen. Et accrochez-vous bien, tout cela repose sur des signaux radio… non chiffrés ! 🤦♂️

L’idée de départ de nos deux compères était assez fun : reproduire l’esprit de Project Blinkenlights (un projet mythique de 2001 à Berlin qui transformait les fenêtres d’un immeuble en écran géant monochrome), mais cette fois à l’échelle de la ville, en contrôlant à distance les lampadaires de la capitale allemande. Pas de mauvaise intention au départ, juste de la bidouille lumineuse. Sauf qu’en fouillant un lampadaire dont le boîtier était ouvert, ils tombent sur un récepteur radio (« Funkrundsteuerempfänger ») servant à allumer ou éteindre l’éclairage… et réalisent que c’est le même dispositif qui gère aussi certaines installations d’énergie renouvelable sur toute l’Europe centrale ! Rien que ça.

Le nom officiel du machin, c’est le Radio Ripple Control (ou Funkrundsteuerung pour faire local). Il est géré par une seule boîte, EFR, basée à Munich, qui exploite trois grosses stations de transmission en basse fréquence (deux en Allemagne, une en Hongrie) pour arroser toute l’Europe centrale de signaux radio. Or, ces signaux ne sont pas chiffrés et ne sont même pas authentifiés, ce qui signifie que n’importe qui peut non seulement les écouter mais potentiellement les envoyer (et donc, rejouer ou forger des commandes).

Selon les estimations des chercheurs, cela représente dans la pratique :

- 40 gigawatts de production renouvelable en Allemagne (éolien, solaire, etc.)

- 20 gigawatts de consommation « pilotable » (pompes à chaleur, wallboxes pour véhicules électriques, etc.)

Soit jusqu’à 60 gigawatts potentiellement manipulables via des signaux radio 😱et bien sûr 450 millions de personnes concernées à travers l’Europe.

Ce protocole radio archaïque, utilisé depuis des lustres, sert non seulement à allumer les lampadaires ou à piloter des bornes de recharge, mais également à diffuser des prévisions météo, à transmettre l’heure, ou encore à basculer les tarifs jour/nuit sur votre compteur. Autant dire que c’est un bel outil multifonction… mais avec la sécurité d’une passoire.

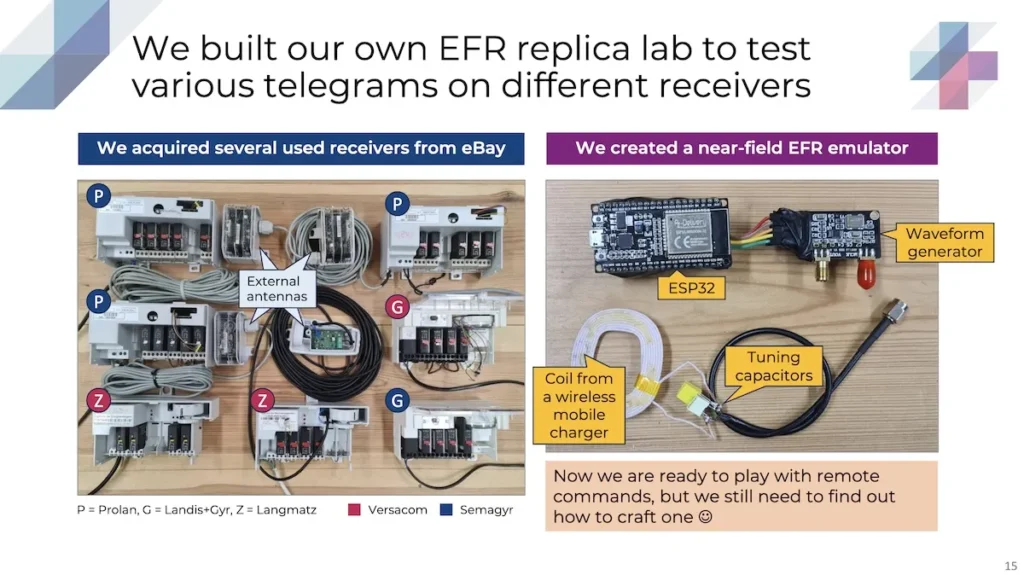

Pour comprendre comment ils ont procédé, imaginez un labo improvisé avec un microcontrôleur ESP, un générateur de forme d’onde, la bobine d’un chargeur sans fil en guise d’antenne et quelques condensateurs (oui, MacGyver serait fier). Pendant près d’un an, ils ont creusé la rétro-ingénierie de deux protocoles : Versacom et Semagyr. Et après avoir décortiqué les standards DIN, épluché des logiciels de configuration pour techniciens, joué avec des récepteurs en infrarouge et branché des sondes un peu partout, ils ont fini par maîtriser « la langue » de ces boîtiers.

Résultat ?

Non seulement ils ont pu faire clignoter un lampadaire (en gros, un Streetlight-B-Gone), mais ils ont carrément envoyé des commandes pirates vers une vraie installation photovoltaïque de 40 kW, la faisant cesser de produire de l’électricité pour le réseau. 🎉 Boum : plus d’alimentation !

Et pour les amateurs de gadgets, sachez qu’ils ont même réussi à bricoler un « Flipper Zero » capable, via sa petite antenne RFID 125 kHz, d’émettre en FSK à 139 kHz sur un rayon d’un mètre ! Bref, rien de plus simple pour éteindre un lampadaire sous son nez ou pour couper une petite installation solaire. 🤯

Maintenant, la vraie question qui fâche c’est : peut-on “éteindre l’Europe” comme on couperait la guirlande de Noël du voisin ? Théoriquement, sur le papier, ces fameux 60 GW pourraient créer un déséquilibre suffisant pour affoler la fréquence du réseau (50 Hz) et déclencher un effet domino sur la distribution (mécanismes de protection, déconnexions en cascade, etc.). Les auteurs expliquent que si on se débrouille pour tout enclencher ou tout couper en même temps (production + charge), on pourrait, dans le pire des cas, toucher une portion conséquente du réseau.

Mais… (il y a toujours un « mais » 😏) selon plusieurs spécialistes, comme le Professeur Dr. Albert Moser ou Jan Hoff, le réseau est conçu pour se « rééquilibrer » en permanence. Et comme on agit ici « au bout de la chaîne », loin des postes de transformation, le réseau peut réagir et s’adapter en conséquence. Sans compter qu’il faudrait surpasser la puissance légitime d’EFR ou en prendre physiquement le contrôle, ce qui n’est pas si simple. Par exemple, déployer des émetteurs pirates XXL, genre un ballon météo ou un cerf-volant avec 500 mètres d’antenne + un ampli 10 kW, pour couvrir de vastes zones. Ça paraît fou… mais les chercheurs soulignent qu’un État-nation motivé pourrait s’en charger (coucou la Russie).

Cela dit, l’existence de ce système non chiffré et non authentifié fait franchement grincer des dents, surtout quand on sait qu’il est utilisé pour du pilotage critique. EFR avait bien développé une version chiffrée du protocole en 2015, mais personne n’en a voulu (coût, complexité, etc.). Et aujourd’hui, il existe même un système plus moderne appelé iMSys (Intelligentes Messsystem) qui passe par la 4G et du chiffrement. Les régulateurs prévoient même d’utiliser une bande LTE dédiée à 450 MHz pour ça. Le hic c’est que son déploiement est lent, et pire, les grandes installations qui en auraient le plus besoin risquent d’être migrées en dernier. En plus, certaines villes comme Hambourg viennent tout juste d’installer l’ancien système au lieu du nouveau. 🤦♂️

Alors faut-il pour autant paniquer ?

Non, car pour déclencher le chaos à grande échelle, il faudrait :

- Maîtriser un gros volume d’installations (des gigawatts en pagaille).

- Écraser le signal légitime ou prendre le contrôle complet des émetteurs EFR.

- Choisir le moment idéal (pic d’ensoleillement, forte présence de renouvelables, etc.).

Autant dire qu’on est loin d’un petit script kiddie lançant un « hack-my-centrale-électrique.sh ». Mais la menace reste plausible pour un acteur très organisé, et les chercheurs l’ont signalée aux autorités. D’ailleurs, Der Spiegel confirme que, d’après certains experts, un scénario de blackout coordonné « n’est pas impossible ».

On a même eu droit à des échanges tendus car la société EFR a menacé les chercheurs de poursuites, puis a officiellement déclaré que tout cela était exagéré… alors qu’ils avaient reconnu auparavant être conscients du problème depuis des années.

Bref, pas de stress immédiat si vous imaginez le chaos total, mais cette découverte met clairement en lumière (ahah) la fragilité de certains pans de nos infrastructures critiques. Bref, les chercheurs espèrent qu’avec la médiatisation de leur découverte, on accélérera enfin le déploiement de solutions plus sûres (comme iMSys) et le remplacement de ces récepteurs Funkrundsteuerung archaïques.

Pour ceux qui veulent plonger plus en détail dans l’aspect technique et l’analyse très complète du duo, vous pouvez aller lire l’article original, en anglais, sur Ars Technica, ou encore regarder leur conférence donnée au 38c3 (Chaos Communication Congress) disponible ici.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).