Le FBI supprime un dangereux malware chinois de 4200 PC

À une époque où la cybersécurité fait la une des journaux presque quotidiennement, voici une histoire qui sort vraiment de l’ordinaire : Après la France qui a fait la même chose, le FBI vient de finaliser une opération particulièrement audacieuse, à savoir pirater légalement plus de 4200 ordinateurs… pour les protéger !

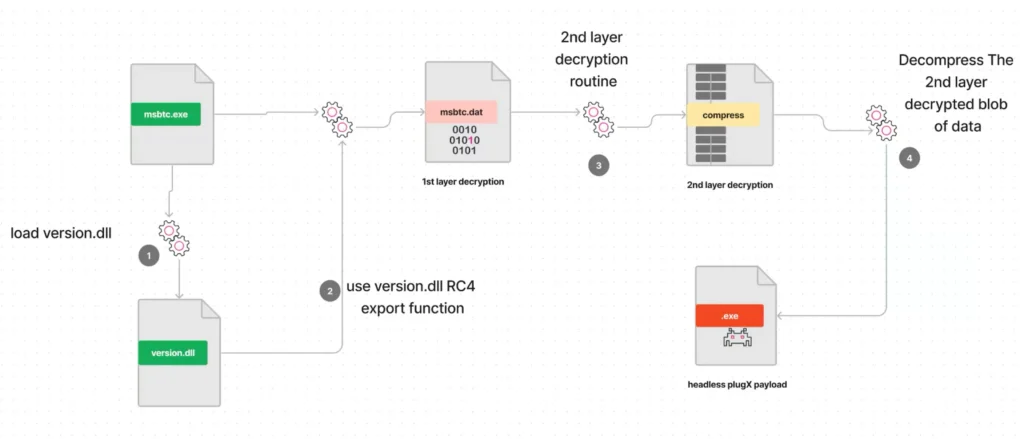

Au cœur de cette affaire se trouve PlugX, un logiciel malveillant particulièrement sournois développé initialement en 2008 par des sociétés écrans liées au Ministère chinois de la Sécurité d’État. Ce petit monstre numérique a une particularité qui fait froid dans le dos : il se propage via les ports USB, un peu comme ces virus qui passaient de disquette en disquette dans les années 90. Sauf qu’ici, on parle d’un outil d’espionnage ultra-sophistiqué capable de prendre le contrôle total de votre machine.

Le groupe derrière ce malware, baptisé Mustang Panda, travaille directement pour le gouvernement chinois. Leur spécialité est d’infiltrer les systèmes d’organisations gouvernementales, d’entreprises privées et de groupes militants à travers le monde. Ainsi, depuis 2014, ils ont notamment ciblé des compagnies maritimes européennes, plusieurs gouvernements européens, des groupes dissidents chinois et de nombreux pays d’Asie-Pacifique.

Face à cette menace, le FBI a monté une opération d’envergure internationale en collaboration avec la justice américaine, la justice française et des experts en cybersécurité français de Sekoia.io. La société française a joué un rôle crucial en identifiant entre 90 000 et 100 000 adresses IP uniques infectées dans plus de 170 pays.

L’opération s’est déroulée en plusieurs phases :

- Phase 1 : Identification des machines infectées via leur communication avec le serveur de contrôle des cybercriminels

- Phase 2 : Côté américain, obtention de 9 mandats judiciaires successifs en août 2024

- Phase 3 : Développement d’une commande d’auto-suppression du malware

- Phase 4 : Nettoyage à distance des systèmes infectés sans perturber leur fonctionnement normal

Cette opération marque un tournant dans la lutte contre la cybercriminalité d’État puisque le FBI et le Département de la Justice américain ont démontré qu’il était possible d’intervenir directement sur les machines infectées, tout en respectant un cadre légal strict et en assurant la transparence de leurs actions.

Et les propriétaires des ordinateurs nettoyés ont été informés via leurs fournisseurs d’accès Internet. Cette approche proactive représente peut-être l’avenir de la cyberdéfense, où les autorités ne se contentent plus d’observer et d’alerter, mais interviennent activement pour protéger les citoyens.

M’enfin, même si le FBI fait le ménage, mieux vaut prévenir que guérir. Voici donc quelques conseils essentiels pour éviter ce genre de choses :

- Méfiez-vous des clés USB : Ne branchez pas n’importe quel support USB sur votre ordinateur.

- Maintenez votre système à jour : Les mises à jour de sécurité sont cruciales.

- Utilisez un antivirus performant : Et gardez-le à jour !

- Activez votre pare-feu : Une protection essentielle contre les intrusions.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).