Comment activer le chiffrement SNI (encrypted SNI) ?

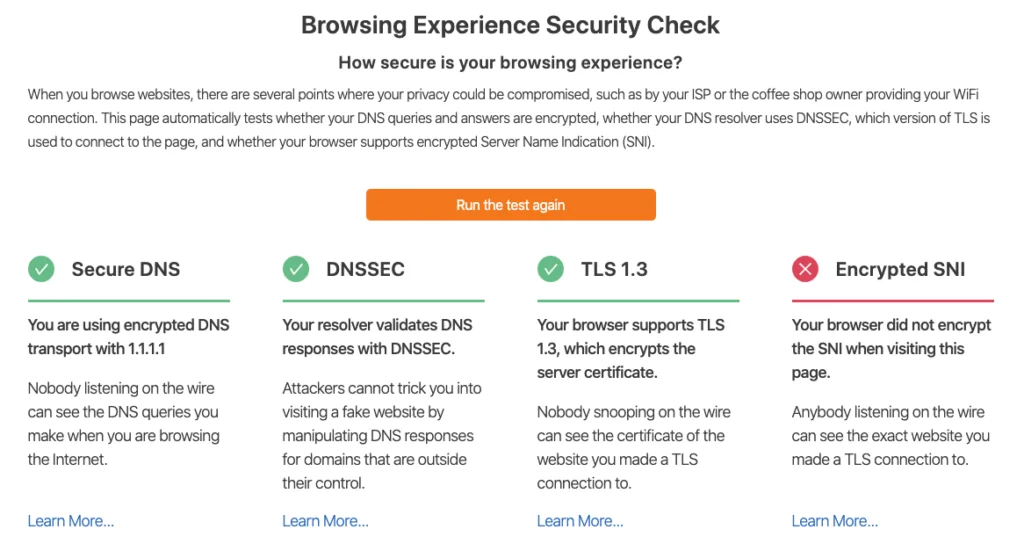

Au moment où vous avez configuré votre navigateur pour qu’il fonctionne avec des DNS-over-HTTPS, vous avez peut être constaté via la page de test de Cloudflare, que cette dernière vous indiquait que votre SNI n’était pas chiffré.

Mais qu’est ce que c’est encore que ce truc, me direz-vous ? Et bien le SNI pour Server Name Indication est ce qui expose le nom d’hote du serveur sur lequel vous vous connectez lorsque vous établissez une connexion, y compris TLS. Et cela peut évidemment en dire un peu trop sur vous et vous exposer en terme de vie privée.

Heureusement, il est possible de le chiffrer afin que le nom d’hote de votre ordinateur reste secret lorsque vous visitez un site qui a activé cette possibilité.

Et par chance, la société Cloudflare qui gère un sacré paquet de sites web, propose cette fonctionnalité activée par défaut pour tous les sites dont elle s’occupe. C’est encore loin d’être gagné car c’est un peu le chat qui se mort la queue en terme d’implémentation mais si les hébergeurs jouent le jeu, cela permettra d’augmenter le niveau de sécurité global des internautes.

En attendant, si vous voulez activer le SNI chiffré côté navigateur, pour être protégé à minima lorsque vous surfez sur des sites clients de Cloudflare, voici comment faire sous Chrome et Firefox.

Activer le chiffrement SNI sous Firefox

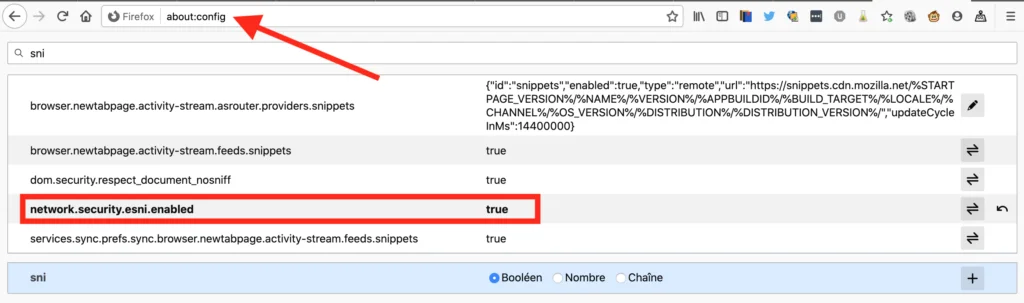

Alors sous Firefox, vous devez entrez le texte suivant dans le champs réservé aux URL :

about:config

Puis dans le champs de recherche, tapez SNI. Vous devriez alors vous le paramètre nommé :

network.security.esni.enabled

Passez sa valeur à “True” en double cliquant dessus, puis relancez votre navigateur.

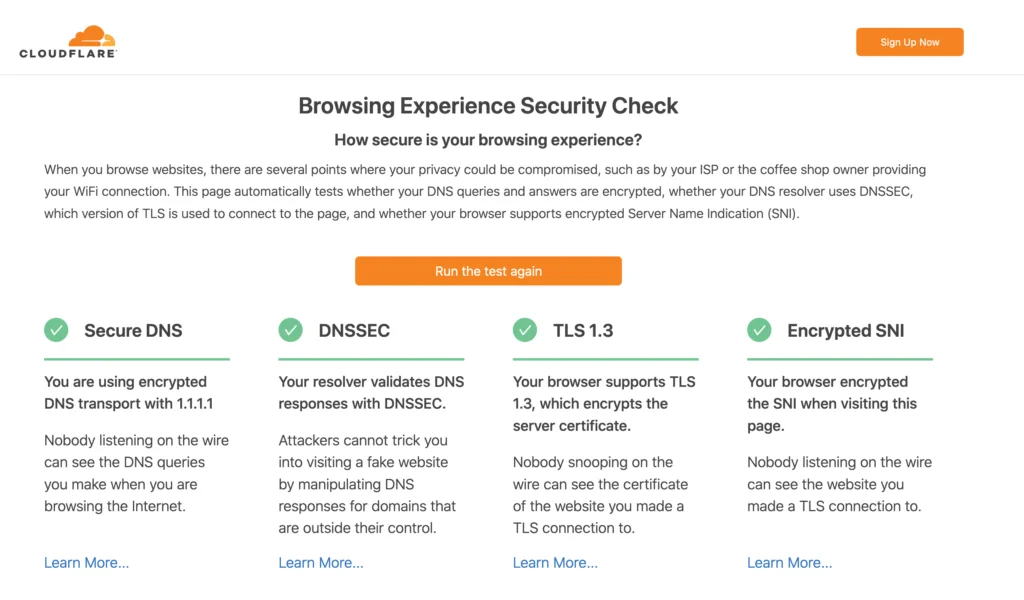

Faites ensuite le test sur le site de Cloudflare et voilà, un beau SNI des familles bien chiffré.

Activer le chiffrement SNI sous Chrome / Brave

Bon, bah j’étais chaud pour vous expliquer aussi mais apparemment, c’est pas encore implémenté. Ouin. Par contre, comptez sur moi pour mettre à jour ce paragraphe lorsque cela le sera.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).