Le jour où nous avons lancé un programme de Bug Bounty en moins de 15 min [YesWeHack]

D’une manière générale, la mise en place d’un programme de Bug Bounty prend un peu de temps : Il faut consulter ses équipes, valider les budgets, travailler sur la définition du périmètre, mettre en place les process de correction, établir le montant des récompenses…etc. Généralement, il se passe donc plusieurs semaines avant que le programme de Bug Bounty ne soit ouvert à nos hunters sur www.yeswehack.com.

Puis il arrive parfois qu’on doive agir vite. Mais il ne faut pas confondre vitesse et précipitation. C’est pourquoi grâce à notre plateforme et à l’écosystème YesWeHack, l’un de nos clients a pu lancer son programme de Bug Bounty en moins de 15 min chrono, sans s’emmêler les pieds dans le tapis. Je trouvais intéressant de vous faire un petit retour d’expérience là dessus.

Cette société que je ne nommerai pas (désolé ^^), a rencontré un gros problème de sécurité quelques jours plus tôt. Un cybercriminel a réussi à pénétrer sur leur site via une faille inconnue, exfiltrant des gigas de données personnelles (comptes utilisateurs et emails, mais rien de plus critique que cela heureusement), au nez et à la barbe de tous. Il faut dire que dans beaucoup d’entreprises, la sécurité n’est pas une priorité tant qu’il n’y a pas de problème et sans surprise, c’était leur cas.

Constatant le problème, ils ont alors constitué immédiatement une cellule de crise, mobilisant leurs dev leaders et leurs experts en sécurité H24. Mais malgré tout, impossible de trouver réellement comment faisait l’intrus pour passer outre les sécurités mises en place. La décision a donc été prise de faire appel à YesWeHack pour mettre en place un programme de Bug Bounty afin de débusquer un maximum de faille et éventuellement fermer la porte au cyber criminel.

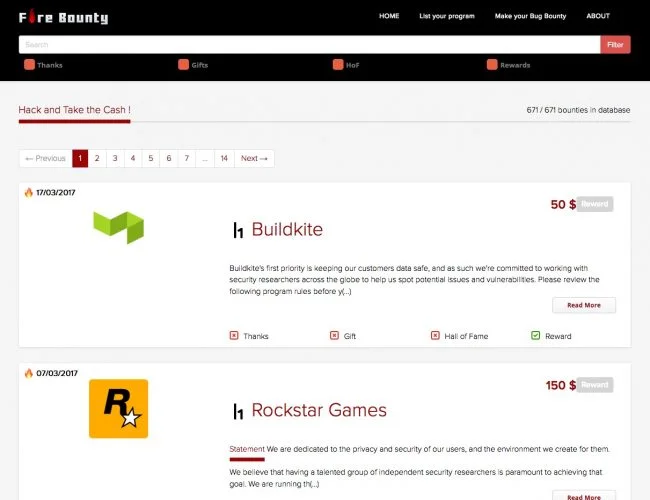

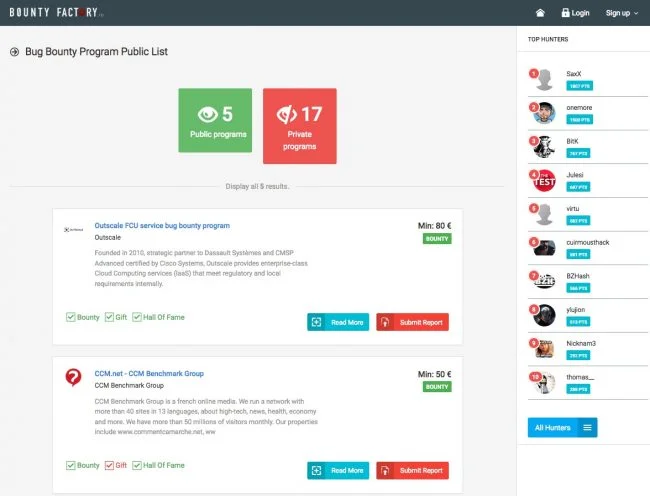

Pour aller vite, l’équipe en charge du programme s’est rendue sur notre agrégateur Firebounty.com et a littéralement copié-collé le programme d’une autre société, qui correspondait le plus à ses attentes.

Après quelques modifications légères sur le périmètre, le programme était prêt à être mis en ligne au bout de quelques minutes seulement. Bien sûr, de notre côté, nous l’avons vérifié et validé immédiatement.

Après quelques modifications légères sur le périmètre, le programme était prêt à être mis en ligne au bout de quelques minutes seulement. Bien sûr, de notre côté, nous l’avons vérifié et validé immédiatement.

Parallèlement, ce qui a pris le plus de temps a concerné l’alimentation de leur wallet (portefeuille). En effet, dans de nombreuses sociétés, les process comptables sont assez lents et il faut en général faire une demande et attendre plusieurs jours si pas plus, pour obtenir un accord autorisant une dépense.

Vu l’urgence de la situation, l’équipe de la cellule de crise a rapidement obtenu les fonds nécessaires. Et voilà, au bout de ces 15 minutes, les hunters invités dans le programme privé, ont pu commencer à se pencher sur la situation de ce client.

A mi-parcours, l’équipe mobilisée a quand même réajusté le tir dans la description du périmètre pour préciser qu’elle était surtout à la recherche de failles super critiques type injection SQL. Et dès qu’un rapport de bug tombait, l’équipe l’analysait, récompensait le hunter et patchait en temps réel son site. Il est quand même utile de préciser que pour sérieusement motiver les troupes, ils ont placé les récompenses très haut. Autant dire que nos hunters étaient ravis de ces belles primes payées en quelques minutes après leur rapport.

A mi-parcours, l’équipe mobilisée a quand même réajusté le tir dans la description du périmètre pour préciser qu’elle était surtout à la recherche de failles super critiques type injection SQL. Et dès qu’un rapport de bug tombait, l’équipe l’analysait, récompensait le hunter et patchait en temps réel son site. Il est quand même utile de préciser que pour sérieusement motiver les troupes, ils ont placé les récompenses très haut. Autant dire que nos hunters étaient ravis de ces belles primes payées en quelques minutes après leur rapport.

Ainsi au bout de 3/4 jours, les équipes techniques de ce client sont parvenues à corriger une 40aine de failles, dont celle utilisée par le cybercriminel.

Objectif atteint dans l’urgence certes, mais sereinement en évitant une surréaction qui aurait pu aggraver la situation principalement en termes de communication.

Après coup, j’ai pu débriefer avec eux, et si la situation a pu être corrigée aussi rapidement, c’est tout d’abord grâce à la richesse et la diversité de notre communauté de hunters qui est la plus importante en Europe, mais aussi grâce à notre plateforme qui ne nécessite pas de temps d’apprentissage.

Évidemment, la correction en temps réel a aussi été un gros plus, puisque cela a permis d’éviter les doublons. Ils m’ont aussi confirmé que les rapports de bug obtenus étaient très travaillés et très complets, ce qui leur a permis de corriger vite sans perdre de temps dans de longs échanges avec les hunters.

Mais le plus important là dedans, c’est que ça a permis à leurs développeurs de mieux comprendre le mode opératoire des attaquants, en leur offrant un autre autre point de vue. Ainsi, ils ont pu améliorer leurs méthodologies et gagner en expérience pour sécuriser au mieux leur futur code.

C’était la première fois qu’on lançait un programme de Bug Bounty aussi rapidement et c’est agréable de constater que cela n’a pas altéré la qualité des retours. Le client est ravi, les hunters sont ravis et moi je suis ravi aussi.

Bref, soyez proactifs et pensez Bug Bounty pour éviter un préjudice irréversible !

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).