Une faille critique dans le système de livraison de McDonald's

Et si je vous disais qu’il était possible de commander des Big Mac pour quelques centimes et de détourner les commandes des autres clients chez McDonald’s ?

Non, ce n’est pas le scénario d’un film de hackers des années 90, mais bien une réalité découverte récemment dans le système de livraison indien de la célèbre chaîne de restauration rapide.

Vous commandez tranquillement votre menu préféré via l’application McDelivery en Inde, et quelques minutes plus tard, votre commande est mystérieusement redirigée vers une autre adresse. C’est exactement ce qu’a découvert Eaton Zveare, un chercheur en sécurité de Traceable AI, en analysant l’API du système de livraison de McDonald’s Inde (Ouest et Sud).

Le système présentait plusieurs vulnérabilités majeures affectant McDelivery, une application totalisant quand même plus de 10 millions de téléchargements :

- Possibilité de commander n’importe quel menu pour seulement 1 roupie

- Capacité à détourner et rediriger les commandes en cours

- Accès aux informations personnelles des clients et des livreurs

- Suivi en temps réel de la position des livreurs

- Téléchargement des factures de n’importe quelle commande

- Modification des avis clients

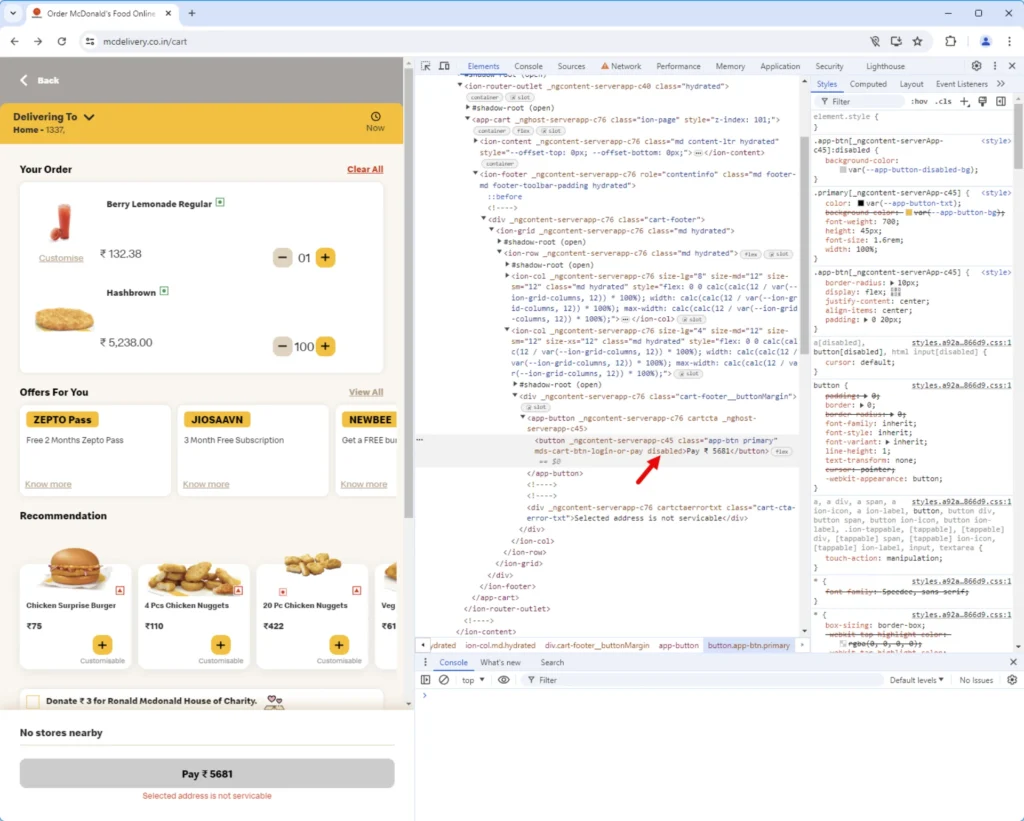

Notre ami chercheur s’est amusé à décortiquer l’application web Angular de McDelivery et en bon explorateur des failles de sécurité, il a rapidement repéré des routes suspectes liées aux commandes. En testant simplement les identifiants “0” et “1”, il a alors obtenu accès à des informations qui auraient dû rester confidentielles.

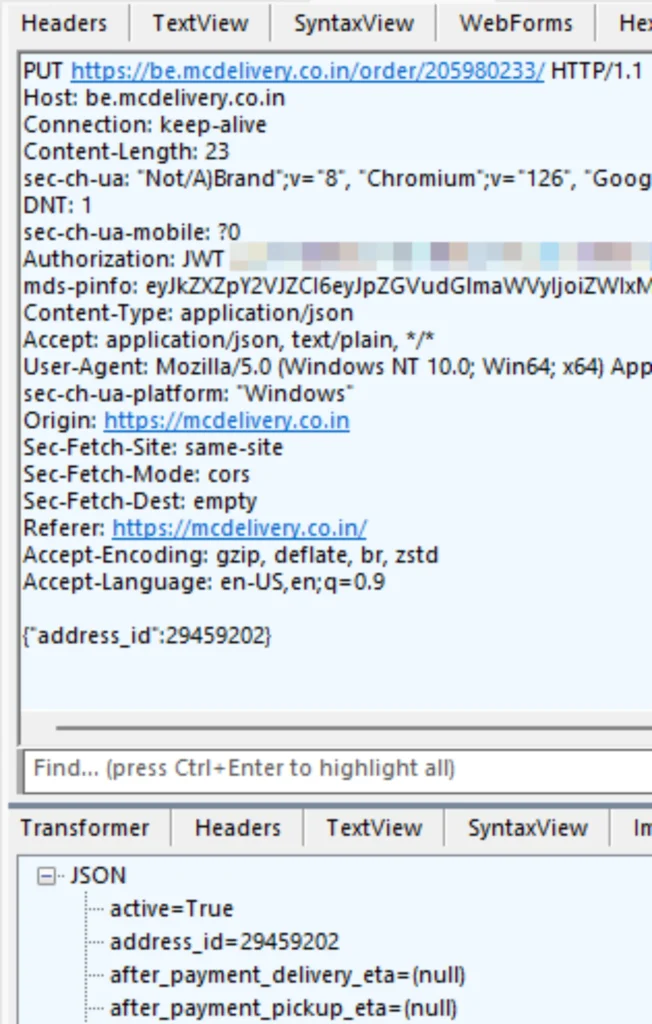

La technique utilisée relève du BOLA (Broken Object Level Authorization), une vulnérabilité classique mais redoutable. Ainsi, en modifiant certains paramètres dans les requêtes API, il était possible de :

- Récupérer les détails de n’importe quelle commande

- Suivre la position GPS des livreurs en temps réel

- Accéder aux informations personnelles (noms, emails, numéros de téléphone)

- Télécharger les factures de tous les clients

- Consulter les rapports administratifs de performance

La partie la plus impressionnante concernait la manipulation des prix. En exploitant une faille dans l’API des paniers, le chercheur pouvait commander des repas complets pour une roupie. Plus inquiétant encore, il était possible de repérer une commande en cours de paiement, puis de modifier l’adresse de livraison avant la finalisation pour enfin réassigner la commande à un autre compte. Et bonus, faire disparaître toute trace pour le client original…

Fort heureusement, le chercheur a joué le jeu en suivant une démarche éthique. McDonald’s Inde a confirmé qu’aucune donnée client n’avait été compromise avant la correction des failles. La chaîne a également renforcé ses mesures de sécurité et mis à jour ses systèmes.

Pour les utilisateurs inquiets, McDonald’s assure que seuls les restaurants d’Inde de l’Ouest et du Sud étaient concernés, les autres pays utilisant des systèmes différents. La chaîne confirme également qu’aucune donnée de paiement n’a été compromise, celles-ci étant gérées par un prestataire externe selon les normes de sécurité en vigueur.

Ouf !

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).