Comment tout savoir sur un nom de domaine ? #OSINT

Ça vous dirait de faire un peu d’OSINT aujourd’hui ? C’est-à-dire de collecter un maximum d’information sur par exemple, un nom de domaine, afin de découvrir l’IP du serveur qui se trouve derrière ainsi que toute sa config DNS, qui a enregistré ce nom de domaine à différentes époques et surtout lister tous les sous-domaines présents ?

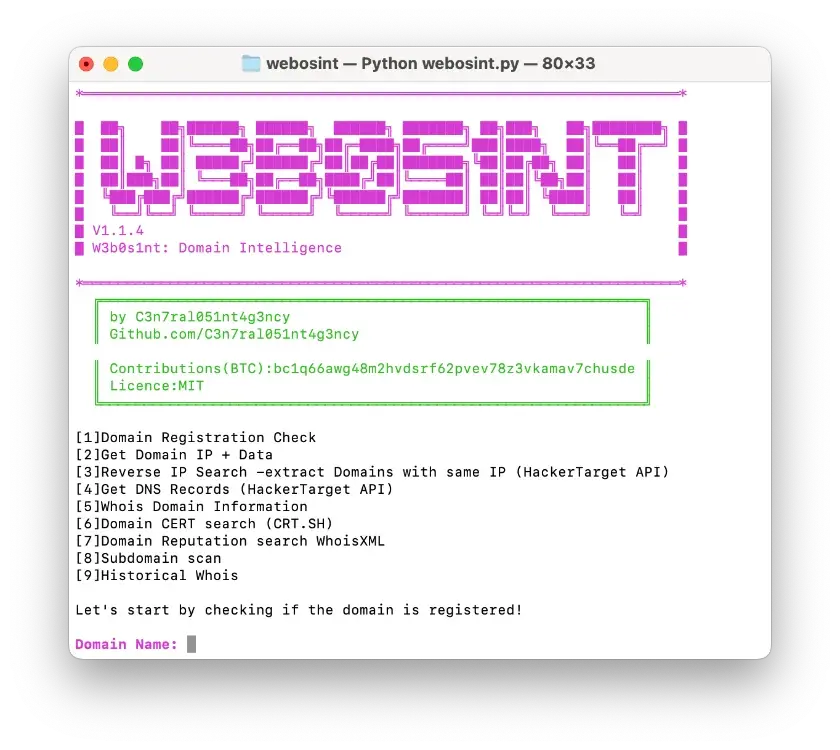

Évidemment, histoire que cela se fasse en douceur, toutes ces recherches doivent être effectuées de manière passive. Et cela est possible grâce au script WebOSINT qui une fois en place sur votre machine, ira collecter toutes ces informations, soit directement, soit en utilisant certains services tiers.

Pour que tout fonctionne correctement avec WebOSINT, vous devrez donc vous créer des comptes sur différents services afin de récupérer les clés API. Les clés seront à renseigner dans le fichier config.json.

Concernant l’API HackerTarget, pas d’obligation puisque vous pouvez utiliser l’offre gratuite limitée à quelques requêtes en utilisant l’option “-F”. Concernant l’API WhoisXML ou WhoisFreaks, il vous faudra par contre créer un compte, mais rassurez vous, c’est gratuit dans une certaine limite. WhoisXML se limite gratuitement à 500 recherches et WhoisFreaks à 100 recherches gratuites.

Ensuite pour installer WebOSINT, ouvrez un terminal et entrez les commandes suivantes :

git clone https://github.com/C3n7ral051nt4g3ncy/webosint cd webosint pip3 install -r requirements.txt python3 webosint.py

Pensez à bien renseigner les clés API dans le fichier config.json.

Une fois l’outil lancé, vous n’avez plus qu’à entrer le nom de domaine et laisser faire la magie de WebOSINT.

Merci à Deuza, soutien Patreon de renom, pour la découverte.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).