Adapter le concept de la Zip Bomb pour défendre son site web des scripts kiddies

Hier, le développeur Christian

Mais avant d’aller plus loin, qu’est-ce qu’une “zip bomb” ? Et bien cela consiste à créer un fichier zip contenant de la donnée ultra répétitive qui ne pèsera que quelques kb dans sa version compressée, mais qui générera un fichier de plusieurs petabytes si vous tentez de le décompresser. L’idée est bien évidemment de faire crasher la machine ou le soft en saturant le disque dur ou la RAM.

Vous pouvez trouver une bombe zip en téléchargement ici, si vous voulez faire sauter votre disque dur. Le concept de la zip bomb est assez ancien et Christian l’a adapté pour défendre son site et faire chier les scripts kiddies.

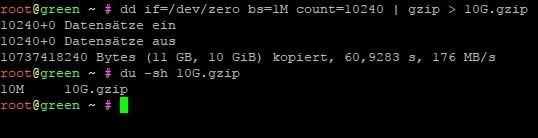

Les navigateurs ne sachant pas décompresser du zip, il a donc fabriqué une gzip bomb…

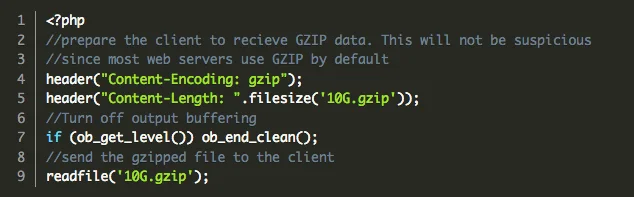

…qu’il envoie ensuite via une page PHP lorsqu’il détecte le user-agent d’un scanner de vuln (voir son article pour consulter le code associé).

…qu’il envoie ensuite via une page PHP lorsqu’il détecte le user-agent d’un scanner de vuln (voir son article pour consulter le code associé).

C’est basic, mais efficace car ça fait planter des navigateurs comme Chrome, IE ou encore Edge et détraque certains scanners de vuln comme SQLmap ou Nikto.

C’est basic, mais efficace car ça fait planter des navigateurs comme Chrome, IE ou encore Edge et détraque certains scanners de vuln comme SQLmap ou Nikto.

Maintenant si vous voulez tester par vous même, vous pouvez cliquer ici à vos risques et périls : https://blog.haschek.at/tools/bomb.php Source

Hack du scanner Iris du S8

Après les Galaxy Note 7 qui prend feu, le spot de pub qui nous explique que maintenant, ça y est, ils ont compris et ils font les meilleurs tests qualité possibles sur leur matos, voici que la sécurité de déverrouillage par l’iris présente dans le Galaxy S8 et le Galaxy S8 Plus est mise à mal.

En effet, les hackers du CCC…

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).