Attention aux arnaques avec les wallets matériels pour stocker vos cryptomonnaies

Pour stocker des cryptomonnaies, il existe plusieurs solutions. Vous pouvez les laisser en ligne sur des wallets qui ne vous appartiennent pas (mais NON c’est mal), vous pouvez les conserver dans des applications mobiles douteuses (NON c’est pas bien), vous pouvez les garder sur votre ordinateur dans des wallets logiciels (mais attention au jour où vous perdez vos données, que vous vous mangez un malware ou qu’on vous vole votre ordinateur) ou vous pouvez opter pour la solution la plus sécurisée : un wallet hardware qui permet de conserver bien à l’abri de manière déconnectée votre portefeuille de cryptomonnaies.

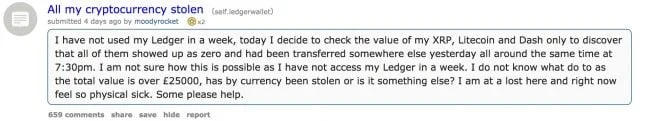

Mais attention, même si un wallet hardware est un moyen sécurisé de conserver vos valeurs, ce n’est pas non plus à l’épreuve de tout. Démonstration avec cet anglais à qui il est arrivé une drôle d’aventure qui lui a couté environ 25 000 £. Ouille !

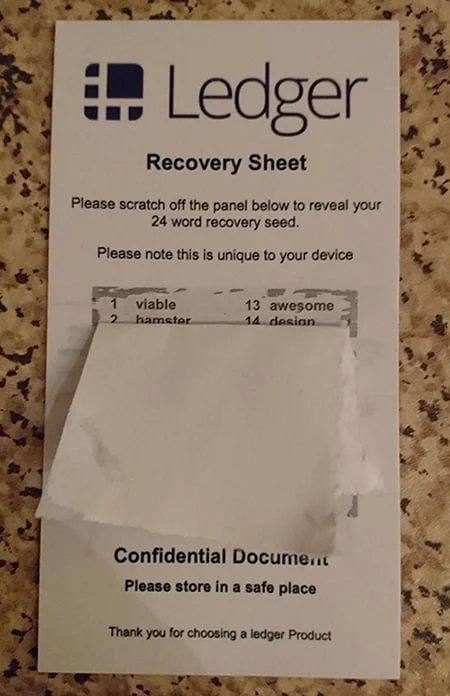

Il faut savoir avant toute chose que si votre wallet hardware est perdu ou détruit, il est possible de le restaurer sur un appareil identique, à l’aide d’une série de mots clés fournis lors de son initialisation. Ils ne sont pas connus du constructeur ni de personne et c’est la puce sur le wallet qui les fournit. Ainsi, il revient au propriétaire de la clé de noter et conserver en lieu sûr ces mots clés pour restaurer à l’identique ses portefeuilles de cryptomonnaie.

Il faut savoir avant toute chose que si votre wallet hardware est perdu ou détruit, il est possible de le restaurer sur un appareil identique, à l’aide d’une série de mots clés fournis lors de son initialisation. Ils ne sont pas connus du constructeur ni de personne et c’est la puce sur le wallet qui les fournit. Ainsi, il revient au propriétaire de la clé de noter et conserver en lieu sûr ces mots clés pour restaurer à l’identique ses portefeuilles de cryptomonnaie.

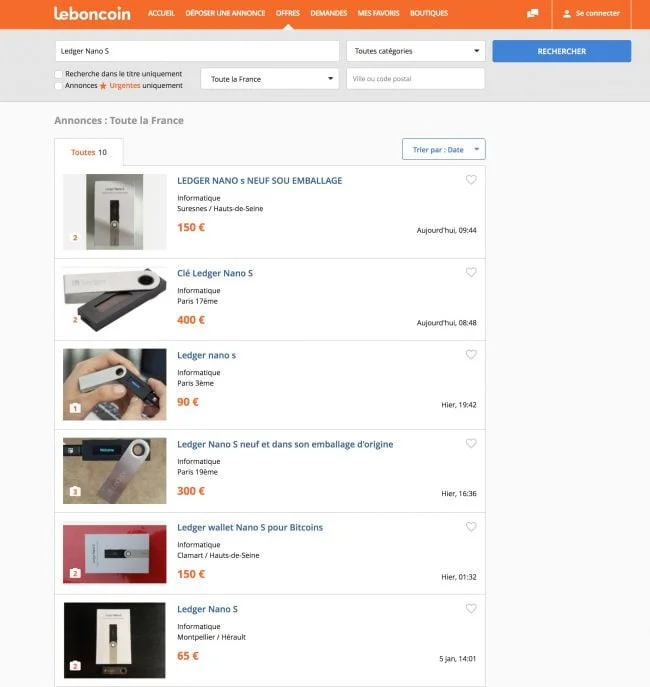

Mais il y a des petits malins d’escrocs qui ont trouvé la combine. Ils achètent des clés Ledger, les initialisent, notent les mots clés, puis fabriquent une fausse feuille de récupération à gratter avec ces mots clés, avant de revendre le tout sur Ebay et compagnie.

Ainsi la personne mal informée, va sur Le Bon Coin ou eBay, achète un wallet hardware présenté comme neuf et trouve dans la boite une fausse feuille à gratter qui contient la clé d’initialisation. Il pense (puisqu’il l’a gratté comme un morpion) qu’il est le seul à connaitre la clé de récupération, et met de manière totalement insouciante toute sa “fortune” sur la clé.

Ainsi la personne mal informée, va sur Le Bon Coin ou eBay, achète un wallet hardware présenté comme neuf et trouve dans la boite une fausse feuille à gratter qui contient la clé d’initialisation. Il pense (puisqu’il l’a gratté comme un morpion) qu’il est le seul à connaitre la clé de récupération, et met de manière totalement insouciante toute sa “fortune” sur la clé.

Et voilà. Il suffit alors à l’escroc d’initialiser un second wallet Ledger à partir de la même séquence de mots clés, pour avoir un accès aux portefeuilles de la victime et transférer tout l’argent.

L’imagination des gens est sans limites, c’est beau. Bref il y a de quoi avoir les boules, mais bon, il se refera rapidement, j’en suis sûr.

Eric Larchevêque, le CEO de Ledger a réagi en expliquant qu’à part multiplier les avertissements et aider les victimes à porter plainte, ils ne pouvaient pas faire grand-chose. Effectivement, quand on ne connait pas bien le fonctionnement des wallets hardware, il n’est pas forcement surprenant de trouver une petite feuille à gratter avec la séquence de mots clés et pourtant…

Bref, gaffe à vous car quand il s’agit de cryptomonnaies, les pièges sont nombreux.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).