Puce de sécurité T2 d'Apple - Une faille impossible à corriger

Avis aux utilisateurs de Mac, j’ai une bonne et une mauvaise nouvelle à vous annoncer. Non, je déconne, je n’ai qu’une mauvaise nouvelle à vous annoncer.

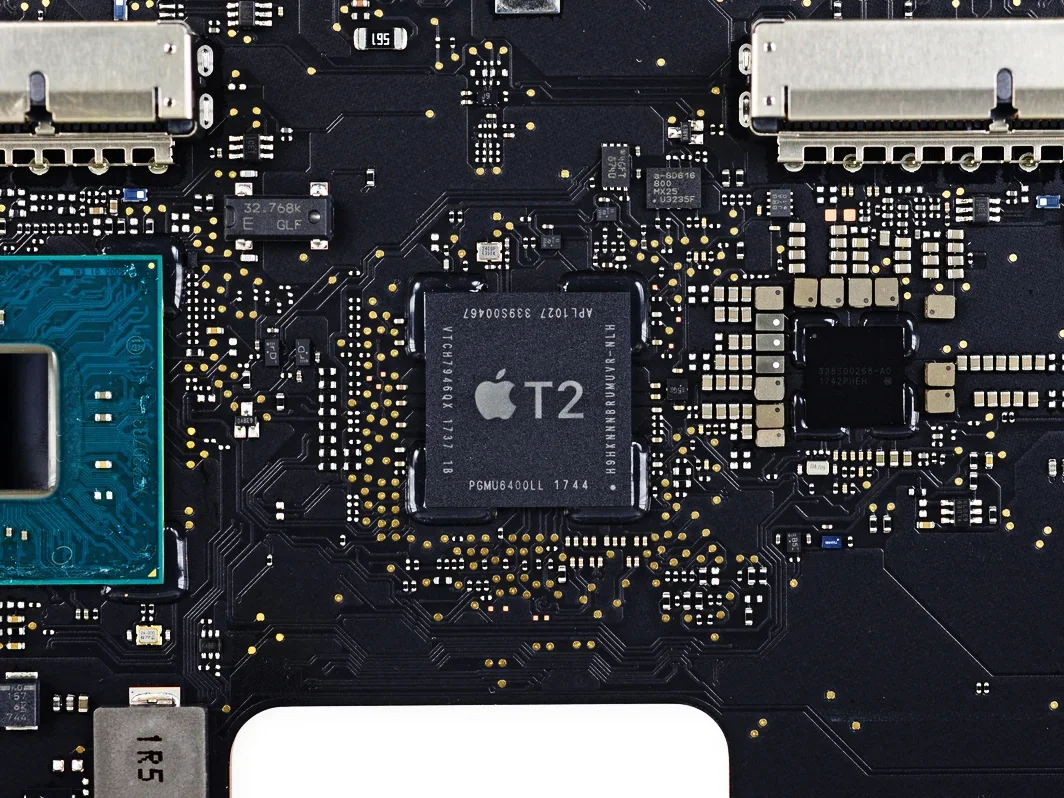

Ironpeak, un chercheur en sécurité belge a mis en ligne sur son blog un article dans lequel il explique les tenants et aboutissants d’une faille de sécurité au niveau de la puce de chiffrement T2 utilisé par Apple dans ses iMac et Macbook faisant suite à l’exploit checkra1n pour iPhone.

En gros, ce qu’explique Ironpeak c’est que la puce T2 qui gère pleins de choses comme le chiffrement Apple Keychain, la mise en liste blanche des extension du kernel, et les opérations de chiffrement dispose d’une faille. Le problème c’est que le rôle de cette puce T2 est de s’assurer que le système d’exploitation que vous démarrez sur votre Mac n’est pas modifié.

Avec cette vulnérabilité un attaquant peut obtenir un accès root à la puce T2 et donc intervenir au niveau du kernel (noyau) et y insérer des extension kernel malveillantes, un keylogger…etc etc. Donc même si vos données sont chiffrées sur le disque dur à l’aide de Filevault2, il sera possible à cet attaquant de soit bruteforcer votre mot de passe Filevault2, soit de l’enregistrer avec le keylogger.

De plus, cette faille peut permettre de contourner le système de blocage à distance des ordinateur Apple et donc les rendre à nouveau fonctionnel y compris après un verrouillage via “FindMy…”. Le fait de mettre un mot de passe au niveau du firmware lors du démarrage de l’ordinateur ne protège pas non plus, puisque l’accès au clavier se fait via la même puce T2.

Ça va, vous ne flippez pas trop ? Bon, rassurez-vous quand même un peu, l’exploitation de cette faille ne peut se faire qu’avec un accès physique au Mac via une clé USB spéciale ou un cable USB-C modifié capable d’exploiter automatiquement votre appareil sous macOS lors du boot.

Ce n’est pas une vulnérabilité qui est pour le moment à la portée de tous mais sachez que si vous êtes ciblé par un état, comme peut l’être par exemple Edward Snowden, il est tout à fait possible que ce soit mis en œuvre pour vous espionner. Brrrrrr.

D’après IronPeak, dans les semaines qui viennent il y aura encore plus d’info qui va sortir sur cette vulnérabilité. A voir si ça aggrave le problème. Quoiqu’il en soit, Apple fait totalement le mort sur ce problème. Malgré que la faille leur ait été remontée via un principe de responsible disclosure, ils n’ont pas communiqué à ce sujet. Ce qui est mal mais en même temps, ils ont tout intérêt à ce que ça ne s’ébruite pas trop puisque cette faille n’est pas corrigeable. Pour la fixer, il faudrait changer physiquement la puce dans votre Mac.

Donc si vous êtes possesseur d’un Macbook ou d’un iMac et que le FBI ou la République en Marche veut votre peau, et bien vous ne pouvez pas faire grand chose à part mettre sous surveillance votre ordinateur pour être sûr que personne n’y branche un cable USB-C ou une clé et faire quelques économies pour vous rajouter un nouvel ordinateur Apple lorsque du nouveau matériel non impacté par cette vulnérabilité sortira. Je pense notamment au processeur ARM d’Apple qui semble-t-il ne sera pas impacté par la vulnérabilité… Mais c’est encore en cours d’investigation.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).