Oh la vache les amis, j’ai une nouvelle de dingue à vous raconter ! Vous savez, on kiffe tous nos IA assistants, genre ChatGPT et compagnie. On leur confie nos pensées les plus intimes, nos secrets les mieux gardés. Que ce soit pour des questions de santé, de couple, de taf… On se dit « pas de soucis, c’est crypté, personne ne pourra lire nos conversations privées » (oui, moi je dis « chiffré », mais vous vous dites « crypté »). Eh ben figurez-vous qu’une bande de joyeux lurons (des chercheurs en cybersécu quoi…) a trouvé une faille de ouf qui permet de déchiffrer les réponses des IA avec une précision hallucinante ! 😱

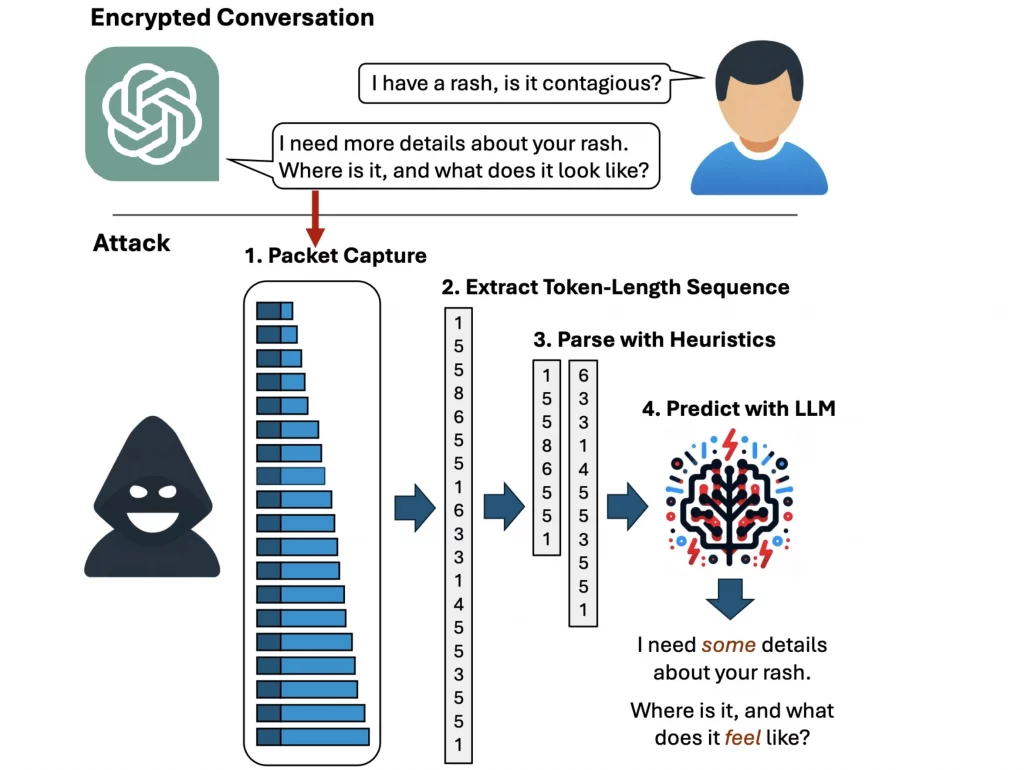

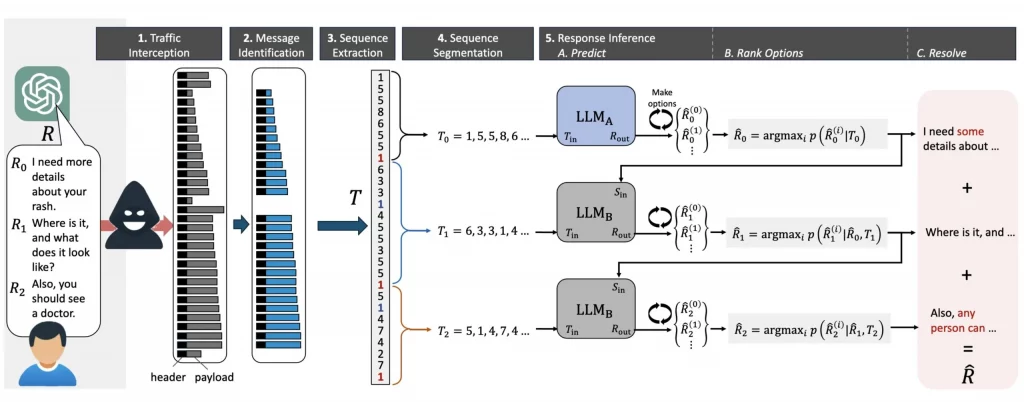

En gros, ils exploitent un truc qui s’appelle un « canal auxiliaire » (ou « side channel » pour les bilingues). C’est présent dans quasiment toutes les IA, sauf Google Gemini apparemment. Grâce à ça et à des modèles de langage spécialement entraînés, un hacker qui espionne le trafic entre vous et l’IA peut deviner le sujet de 55% des réponses interceptées, souvent au mot près. Et dans 29% des cas, c’est même du 100% correct, mot pour mot. Flippant non ?

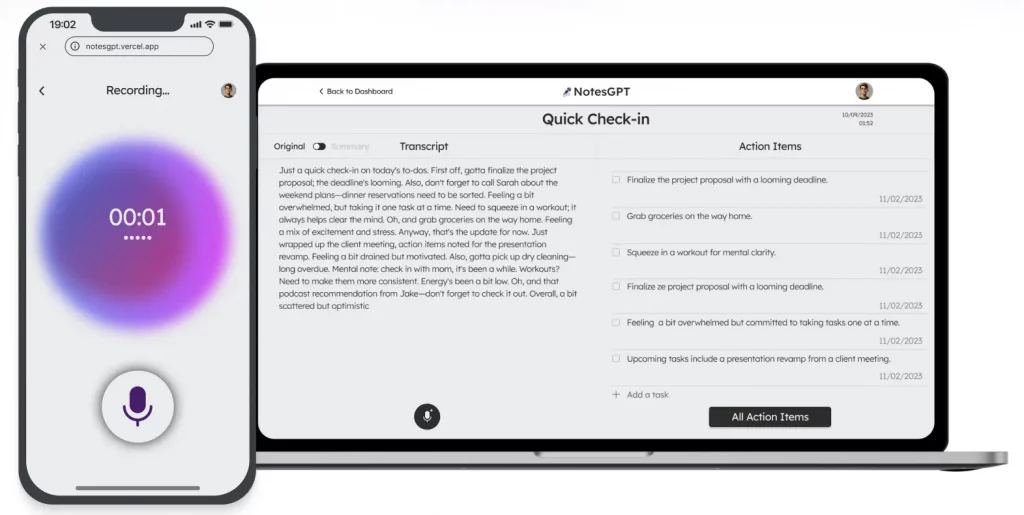

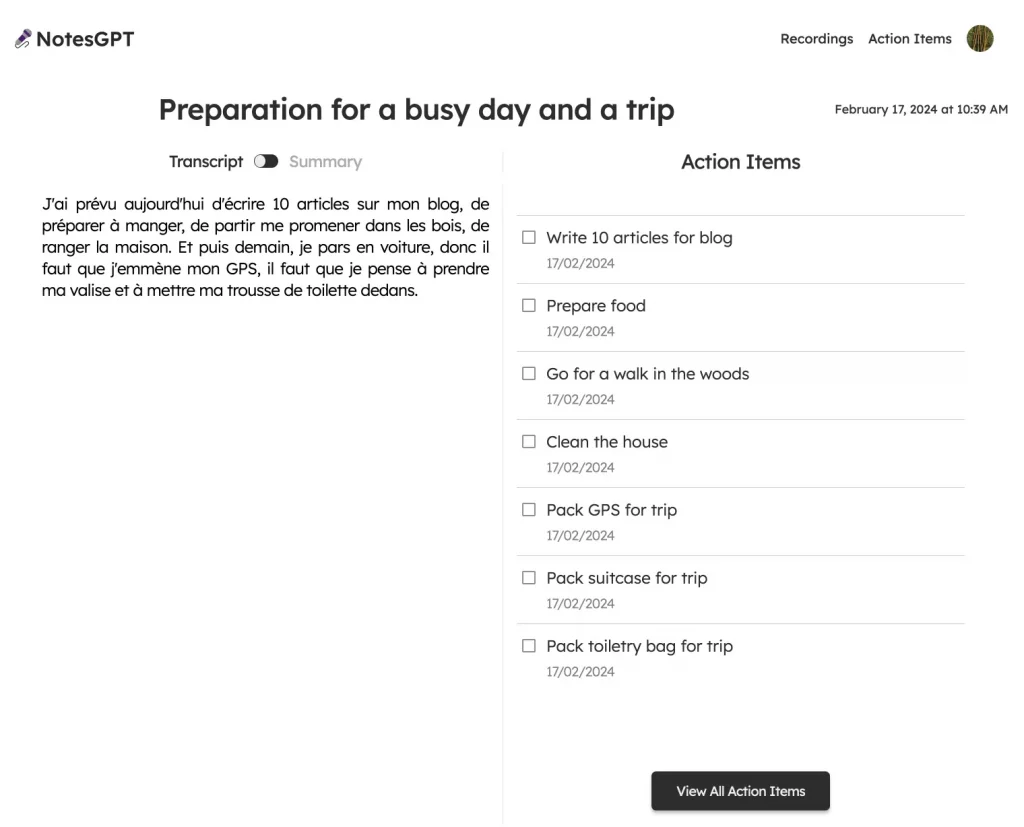

Concrètement, imaginez que vous discutiez d’un éventuel divorce avec ChatGPT. Vous recevez une réponse du style : « Oui, il y a plusieurs aspects juridiques importants dont les couples devraient être conscients quand ils envisagent un divorce…bla bla bla » Eh ben le hacker pourra intercepter un truc comme : « Oui, il existe plusieurs considérations légales dont une personne devrait avoir connaissance lorsqu’elle envisage un divorce…«

C’est pas exactement pareil mais le sens est là ! Pareil sur d’autres sujets sensibles. Microsoft, OpenAI et les autres se font vraiment avoir sur ce coup-là… 🙈

En fait cette faille elle vient des « tokens » utilisés par les IA pour générer leurs réponses. Pour vous la faire simple, c’est un peu comme des mots codés que seules les IA comprennent. Le souci c’est que les IA vous envoient souvent ces tokens au fur et à mesure qu’elles créent leur réponse, pour que ce soit plus fluide. Sauf que du coup, même si c’est crypté, ça crée un canal auxiliaire qui fuite des infos sur la longueur et la séquence des tokens… C’est ce que les chercheurs appellent la « séquence de longueurs de tokens ». Celle-là, on l’avait pas vu venir ! 😅

Bon vous allez me dire : c’est quoi un canal auxiliaire exactement ?

Alors c’est un moyen détourné d’obtenir des infos secrètes à partir de trucs anodins qui « fuient » du système. Ça peut être la conso électrique, le temps de traitement, le son, la lumière, les ondes… Bref, tout un tas de signaux physiques auxquels on prête pas attention. Sauf qu’en les analysant bien, des hackers malins arrivent à reconstituer des données sensibles, comme vos mots de passe, le contenu de mémoire chiffrée, des clés de chiffrement… C’est ouf ce qu’on peut faire avec ces techniques !

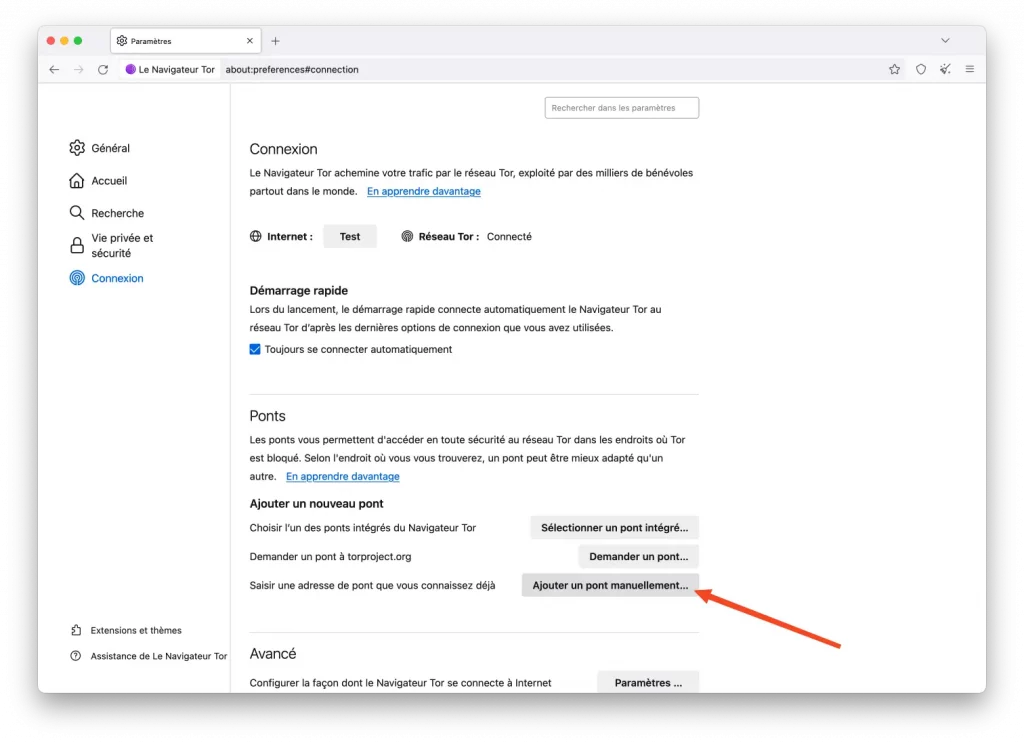

Après attention hein, faut quand même avoir accès au trafic réseau des victimes. Mais ça peut se faire facilement sur un Wi-Fi public, au taf ou n’importe où en fait. Et hop, on peut espionner vos conversations privées avec les IA sans que vous vous doutiez de rien…

Donc voilà, le message que j’ai envie de faire passer avec cet article c’est : Ne faites pas une confiance aveugle au chiffrement de vos conversations avec les IA ! Ça a l’air sûr comme ça, mais y a toujours des ptits malins qui trouvent des failles auxquelles personne n’avait pensé… La preuve avec ce coup de la « séquence de longueurs de tokens » ! Donc faites gaffe à ce que vous confiez aux ChatGPT et autres Claude, on sait jamais qui pourrait mettre son nez dans vos petits secrets… 😉

Allez, je vous laisse méditer là-dessus ! Si vous voulez creuser le sujet, je vous mets le lien vers l’article d’Ars Technica qui détaille bien le truc.

Prenez soin de vous et de vos données surtout ! ✌️ Peace !