Relyze - Le reverse engineering en mode chill

Relyze est un outil pour Windows vraiment cool qui permet de désassembler, décompiler et comparer des binaires de code natif.

J’ai commencé à regarder toutes les fonctionnalités de cet outil et j’ai vite compris que j’allais en faire un article sur mon site. Avec Relyze, il est possible de naviguer dans la structure des binaires pour comprendre comment ils sont composés. C’est un peu comme avoir une carte pour explorer un labyrinthe numérique, mais au lieu de chercher la sortie, on cherche les trucs intéressants planqués à l’intérieur.

Ce qui est génial avec Relyze, c’est qu’on peut également visualiser les données et ainsi enrichir votre analyse. Par exemple, il est possible de décompiler du code natif de bas niveau en un pseudo-code plus compréhensible pour les humains, ce qui permet de mieux comprendre le comportement du programme. Comme le disait ce bon vieux Einstein : « Si vous ne pouvez pas l’expliquer simplement, c’est que vous z’avez rien compris bande de noobs.** » Ça n’a jamais été aussi vrai qu’avec Relyze.

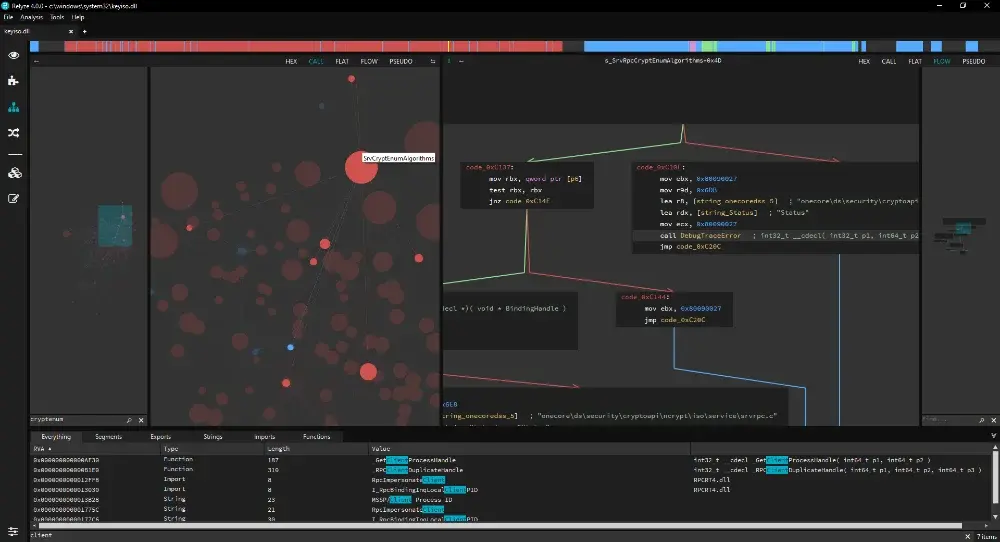

Le fait de pouvoir visualiser les relations entre le code et les données avec des graphes interactifs de flux de contrôle, d’appels et de références permet de mieux comprendre les connexions présentes au sein des binaires que vous reversez.

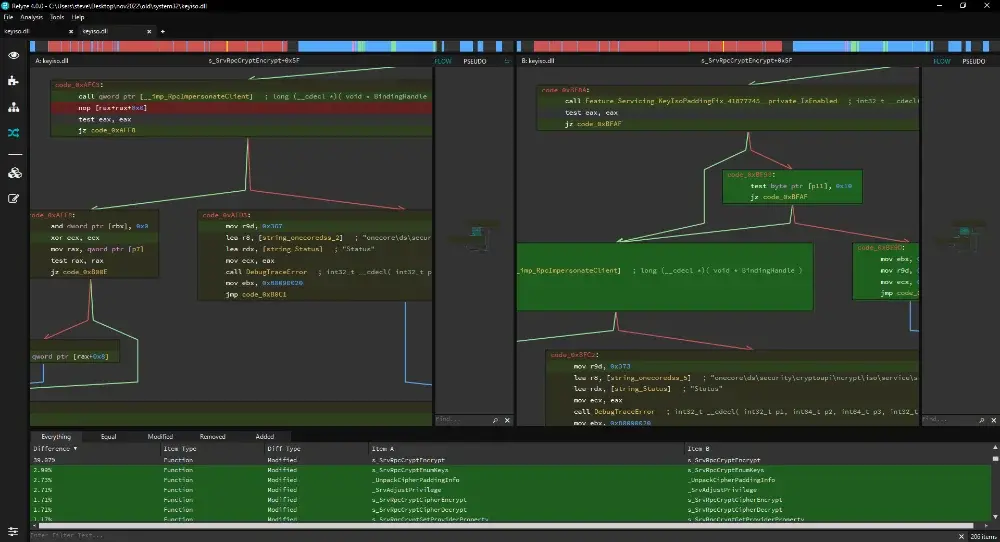

Imaginez deux binaires, un peu comme deux empreintes digitales différentes. Avec Relyze, vous pouvez effectuer une analyse différentielle de ces binaires et explorer aussi bien leurs similitudes que leurs différences. C’est parfait pour analyser par exemples des correctifs de sécurité ou des variantes de logiciels malveillants.

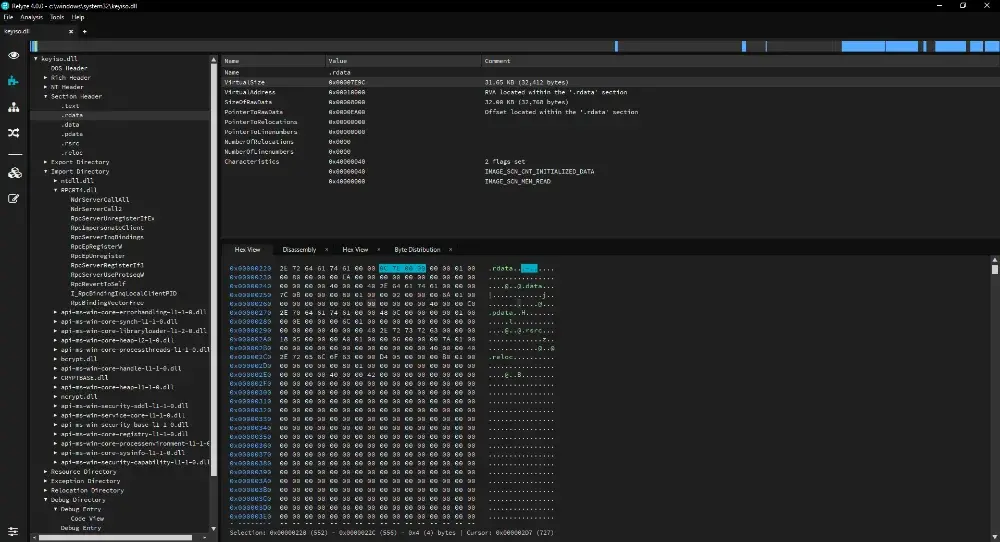

Relyze prend en charge les formats de fichiers binaires Portable Executable (PE) et Executable and Linking Format (ELF), ainsi que les formats de symboles tels que PDB, COFF intégré, STAB, TDS et les fichiers MAP. Les architectures prises en charge comprennent x86, x64, ARM32 (ARMv7 incluant le mode Thumb) et ARM64 (AArch64).

Relyze permet également d’obtenir rapidement un aperçu du binaire en affichant notamment des informations sur le fichier, ses hashs associés, les fichiers inclus dedans, ainsi que les mitigations de sécurité disponibles, les graphes d’entropie et les certificats de sécurité intégrés.

L’interface de Relyze se veut moderne et épurée, mettant l’analyse au centre de l’attention. Tout est conçu pour être intuitif et efficace. Bref, un vrai outil tout en un pour l’analyse des binaires.

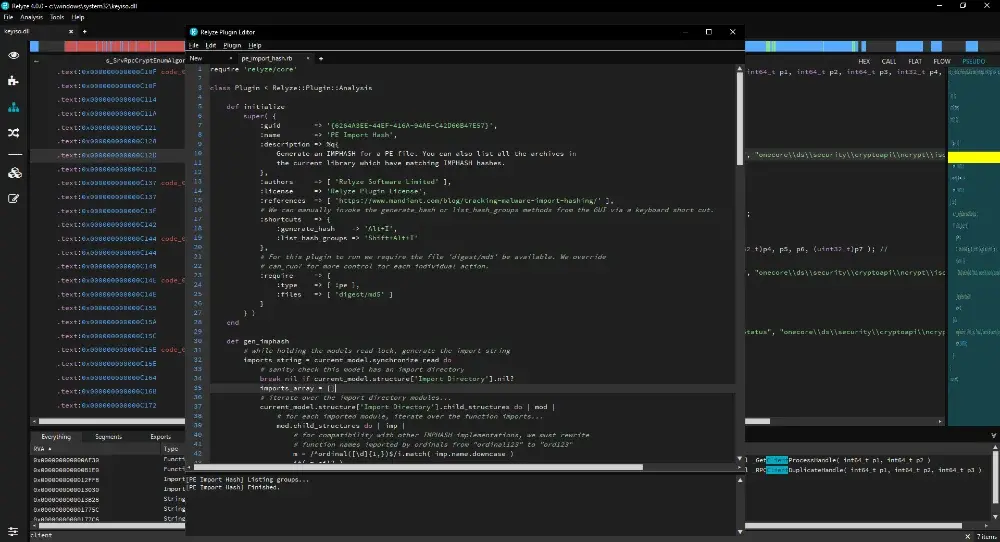

Vous pouvez même étendre les capacités du logiciel avec vos propres plugins en Ruby si ça vous amuse !

Bref, c’est un super outil bien complet pour l’analyse de binaires qui vous rappellera un peu Ghidra ou Hopper notamment de par toutes les fonctionnalités disponibles. Si vous faites du reverse engineering, je vous encourage vivement à l’essayer en cliquant ici.