Vous avez enfin trouvé le JavaScript qu’il vous faut, mais Ô rage, Ô désespoir, celui-ci est tellement minifié qu’il en est incompréhensible ! Minifié, pour ceux qui l’ignorent, ça veut dire que le code a été compacté tout simplement en supprimant tout l’indentation, les espaces et en réduisant le nom des variables.

Arrêtez donc de vous lamenter sur ce monde cruel et sur le statut précaire des développeurs face à toutes ces minifications sauvages ! Dites stop et adoptez JS Nice.

Non, ce n’est pas un service mis au point par Bono. C’est tout simplement un outil capable de rendre compréhensible à tous les mortels que nous sommes, le code JavaScript un peu trop rapetissé.

Copiez, collez et cliquez sur « Nicify Javascript » et vous verrez enfin la lumière !

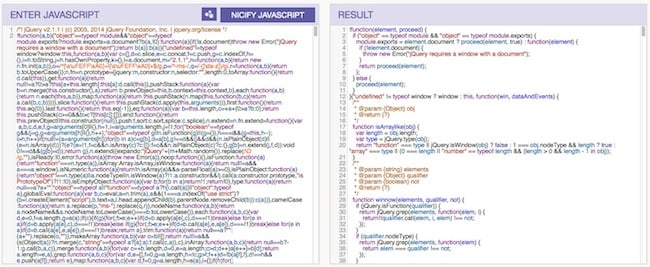

Voici un test avec JQuery… À gauche, les chiens de l’enfer et à droite un caniche nain qui sort du toiletteur.

JS Nice c’est par là !