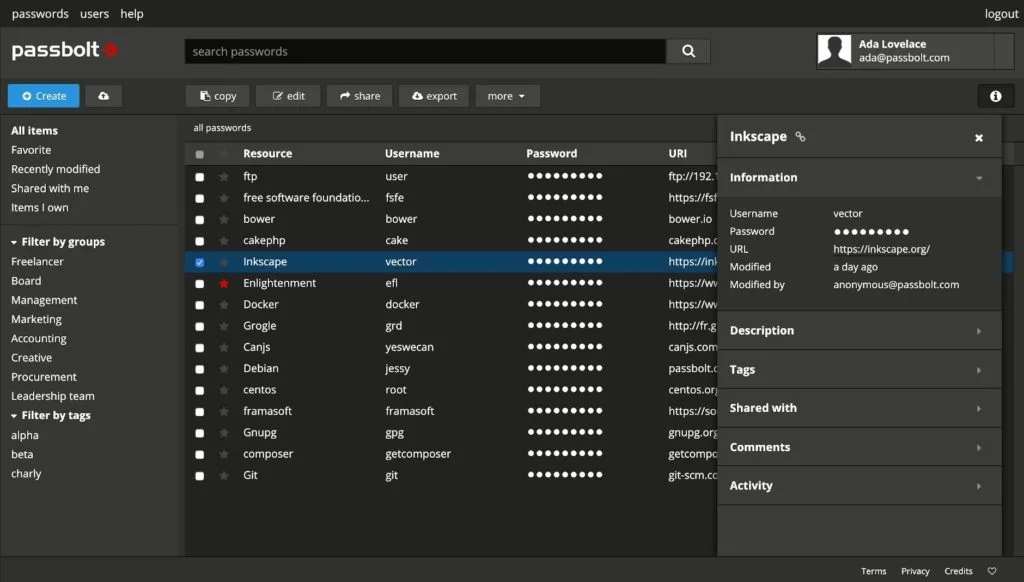

Passbolt - Le gestionnaire de mots de passe pour votre team

Passbolt est un gestionnaire de mots de passe Made In Luxembourg qui peut être auto hébergé ou utilisé sous la forme d’un service cloud. Il est conçu à l’origine pour le monde de l’entreprise avec une gestion d’équipes (multi-utilisateur) avec la possibilité de partager des identifiants de manière granulaire.

Passbolt est totalement libre et open source et propose une API JSON ouverte qui vous permettra de l’intégrer avec vos propres services. La génération de mots de passe via Passbolt offre un bon niveau de complexité des mots de passe et permet également de mettre en place une politique de rotation des passwords. Passbolt utilise GnuPG (GPG) pour tout ce qui est clé d’authentification des utilisateurs et pour la vérification des secrets avec le serveur.

Évidemment, comme la plupart des gestionnaires de mots de passe tel que Bitwarden dont je vous ai déjà parlé, vous pouvez profiter d’extensions pour Chrome et Firefox qui iront remplir automatiquement les champs d’identification et qui sauvegarderont les nouveaux mots de passe.

Si vous optez pour la version pro payante, vous aurez également accès des fonctionnalités supplémentaires comme le support de LDAP, la possibilité d’avoir du MFA (Multi-Factor Authentication) ainsi que le support des Yubikey ou Duo de Cisco.

Concernant la version cloud gérée par Passbolt, les tarifs démarrent à partir de 3 euros par mois pour 1 utilisateur. Petite parenthèse, leurs serveurs fonctionnent à 100% aux énergies renouvelables.

Par contre, si vous ne voulez pas stocker de mots de passe en ligne, je vous invite à jeter un œil à LessPass.

Comment installer Passbolt sur votre serveur ?

Passbolt est installable de différentes manières. Soit via Docker, soit via le code source, ou alors directement depuis un gestionnaire de paquet (Debian, Ubuntu, CentOS)

Moi je vais vous expliquer comment déployer Passbolt sur un serveur Debian. C’est quasiment la même chose pour Ubuntu.

Étape 1 : Lancer le script d’installation

Téléchargez le script…

wget -O passbolt-ce-installer-debian-10.tar.gz https://www.passbolt.com/ce/download/installers/debian/latest

Puis décompressez-le…

tar -xzf passbolt-ce-installer-debian-10.tar.gz

Rendez ensuite exécutable le script…

chmod +x passbolt_ce_debian_installer.sh

Puis lancez-le…

sudo ./passbolt_ce_debian_installer.sh

Le script vous posera alors une série de questions concernant la mise en place de la base de données, le nom de domaine lié à votre serveur ou encore l’utilisation d’un certificat SSL (Lets Encrypt est possible).

Notez que si comme moi, vous êtes sur un environnement virtualisé (VPS), le script vous proposera l’installation de Haveged qui permet d’accélérer l’entropie pour la génération des clés GnuPG.

Étape 2 : Configurer Passbolt

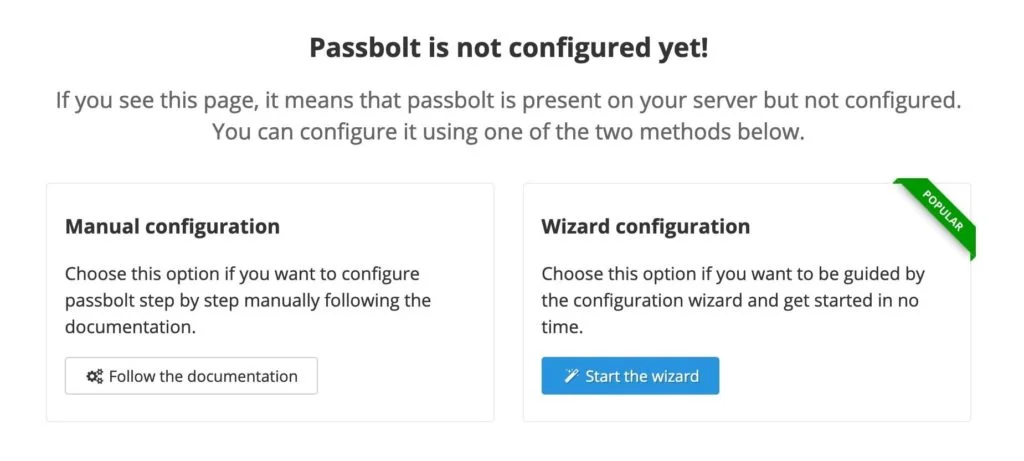

Rendez-vous ensuite sur l’URL que vous avez configurée pour Passbolt. Et là, vous avez le choix entre la config à la main pour les brutes ou l’assistant de configuration pour les petites fleurs sensibles que vous êtes.

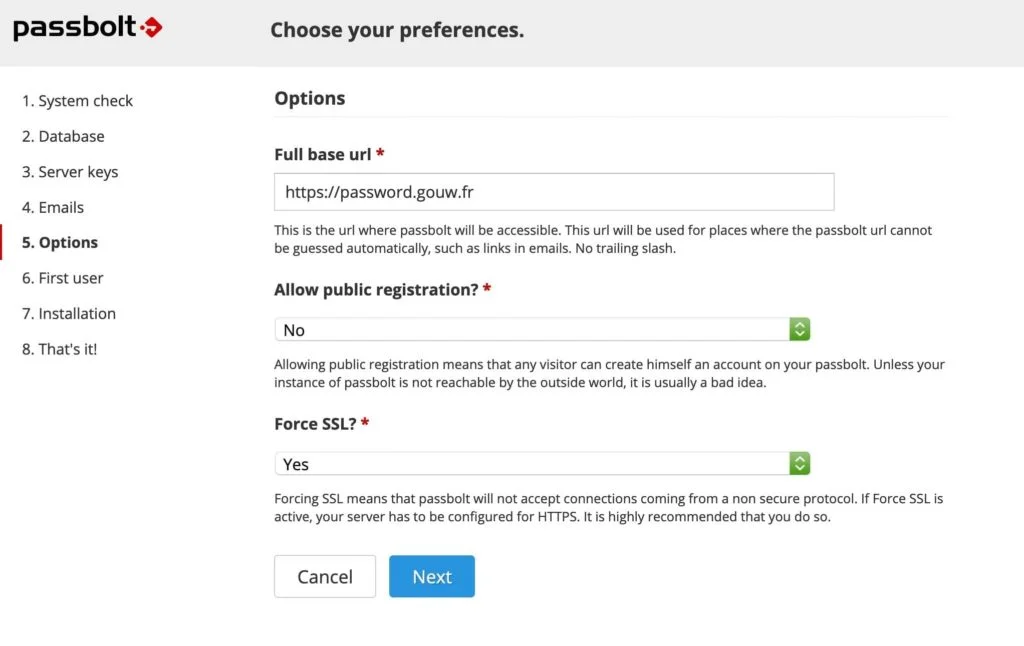

Pour ma part, j’ai cliqué sur l’assistant : “Start the wizard”. Ensuite, y’a plus qu’à suivre les étapes de config qui vont générer les clés GPG nécessaire au chiffrement de vos mots de passe, les accès à la base de données, la config SMTP pour l’envoi d’emails…etc.

Étape 3 : Configurer le compte admin de Passbolt

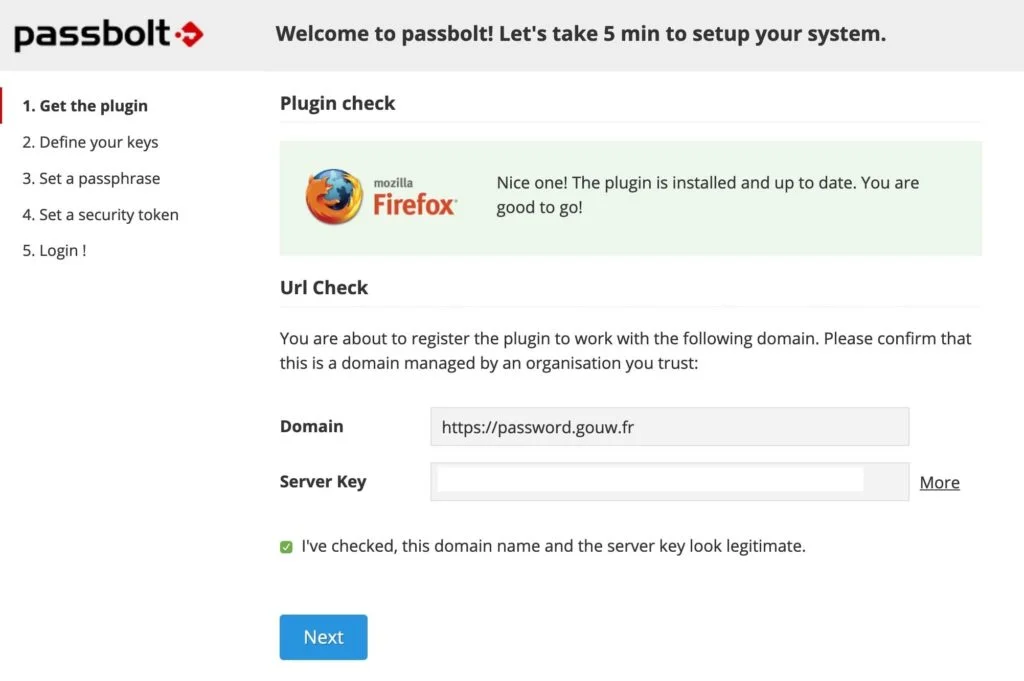

Vient ensuite la configuration du compte admin de Passbolt où le service vous proposera d’installer l’extension pour votre navigateur et la liera automatiquement avec votre serveur.

Le serveur générera ensuite les clés GPG et vous devrez la sauvegarder et la mettre en sécurité pour ne pas perdre les accès à votre trousseau de mots de passe.

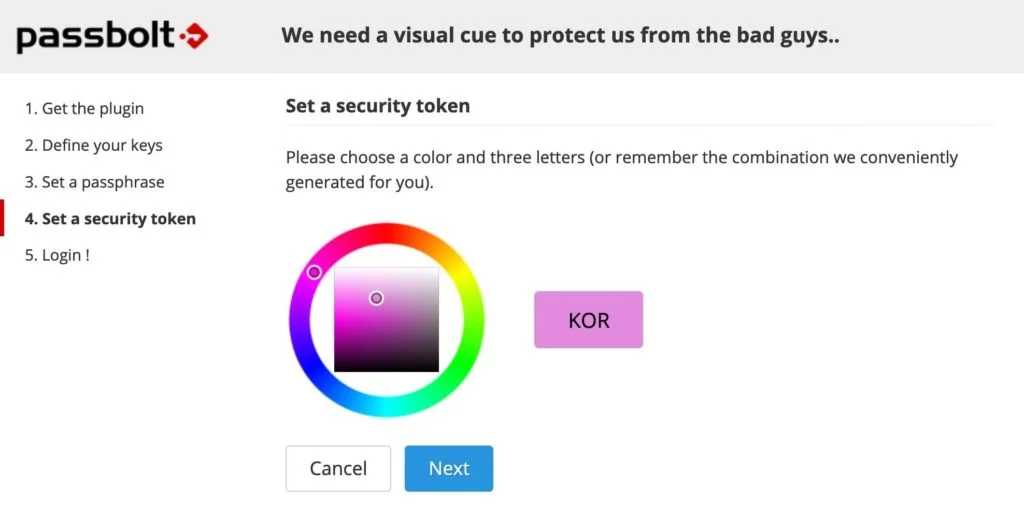

Les dev de Passbolt ont pensé à tout, car ils offrent même de paramétrer un token de sécurité composé d’une couleur et de 3 lettres qui seront affichées à chaque fois que vous faites une opération sensible sur Passbolt. Cela permet de détecter immédiatement les tentatives de phishing.

Et voilà, une fois ces étapes franchies, vous aurez un joli Passbolt fonctionnel dans lequel vous allez pouvoir ajouter tous vos identifiants, mots de passe et autres informations personnelles.

Pour creuser le sujet vous avez leur GitHub. Enjoy !