Bitwarden - Le gestionnaire de mots de passe à héberger vous-même

Bitwarden est un gestionnaire de mot de passe open source très complet qui se veut simple à installer pour les débutants avec une version service en ligne (SaaS), mais également accessible aux aficionados de l’auto hébergement avec un code source libre à installer sur n’importe quel serveur.

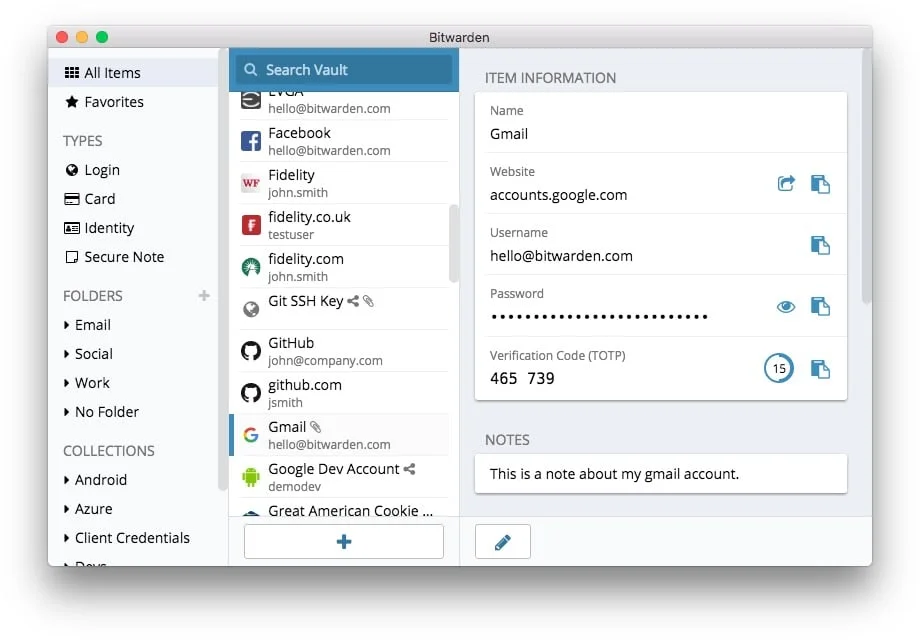

Le principe d’un gestionnaire de mot de passe est de stocker l’ensemble de vos mots de passe, mais également de vos numéros de CB, vos coordonnées…etc., etc. Bref, tout ce qui constitue vos données personnelles et que vous voulez sécuriser à moindres frais. Toutes ces données sont alors verrouillées par un mot de passe principal qui est le seul que vous aurez à retenir.

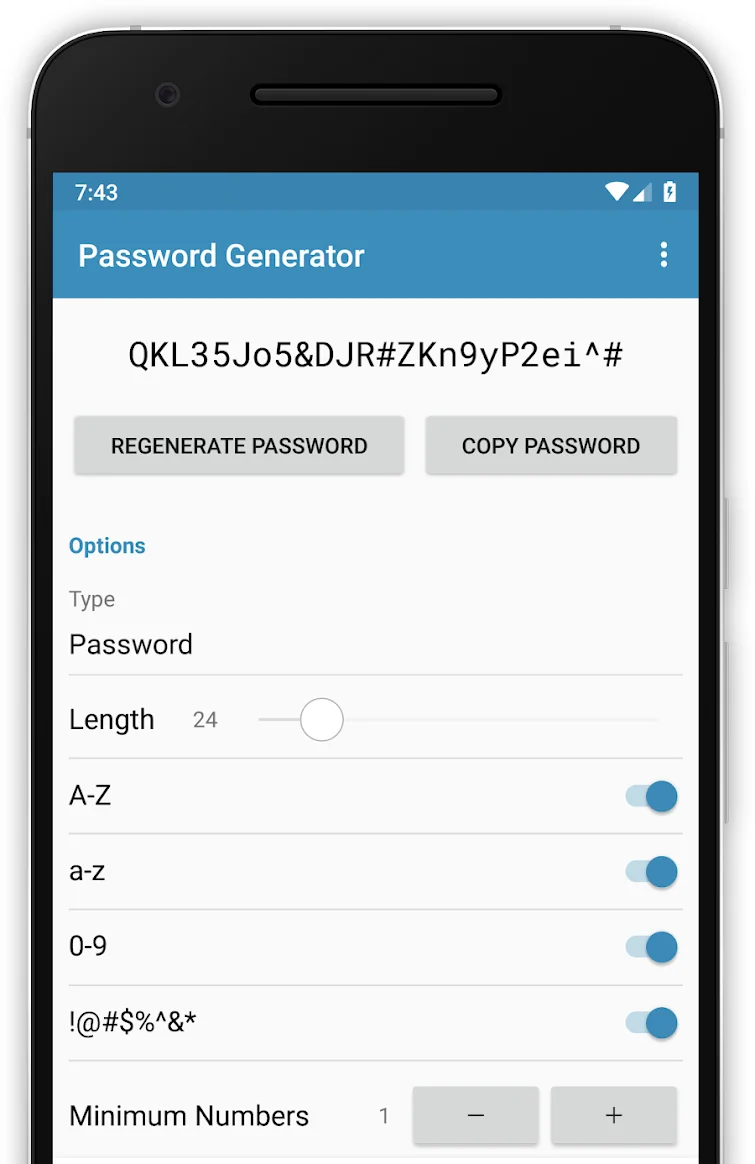

Le reste des mots de passe contenus dans Bitwarden auront été générés par le gestionnaire lui-même. En tout cas, c’est ce qu’il est fortement recommandé de faire.

Les fonctionnalités de Bitwarden

Bitwarden est donc accessible à tous gratuitement simplement en vous créant un compte sur leur site. Vos mots de passe seront alors stockés sur leurs serveurs, mais ne rassurez-vous, comme Bitwarden fonctionne sur un principe de chiffrement de bout en bout, personne à part vous, ne pourra accéder à votre gestionnaire de mots de passe. Oui, oui, personne, pas même les administrateurs de Bitwarden. C’est pourquoi vous devez choisir un mot de passe principal suffisamment sécurisé (optez pour la fameuse phrase de passe) et surtout le retenir dans votre petite tête.

La sécurité de vos données

Le service en ligne Bitwarden permet d’accéder à vos données personnelles et mots de passe depuis n’importe où, soit via leur site web, soit via les applications mobiles. Pour ceux qui se poseraient la question, le conteneur de vos mots de passe est chiffré en AES 256 bits (de bout en bout) avec du salage de hash et une fonction de dérivation de clé PBKDF2.

Les serveurs de Bitwarden sont localisés dans le cloud de Microsoft Azure, toutes les communications entre votre ordinateur et leurs serveurs sont chiffrés (end to end) et comme le code serveur est open source, il a été audité pour s’assurer que tout est OK en matière de sécurité. Et ils ont même un programme de Bug Bounty.

Vous l’aurez compris, si Bitwarden se fait pirater de fond en comble, il ne se passera rien puisque vos mots de passe sont chiffrés en mode costaud et déchiffrables uniquement par vous seul. Techniquement toutes les informations personnelles que vous confiez à Bitwarden seront chiffrées à l’exception des données utiles au service comme votre nom, votre email, les infos de facturation (si vous prenez l’option payante).

Le reste, que ce soit vos logins et mots de passe, vos informations bancaires, vos informations personnelles diverses et variées ainsi que vos notes personnelles ou les pièces jointes seront chiffrés.

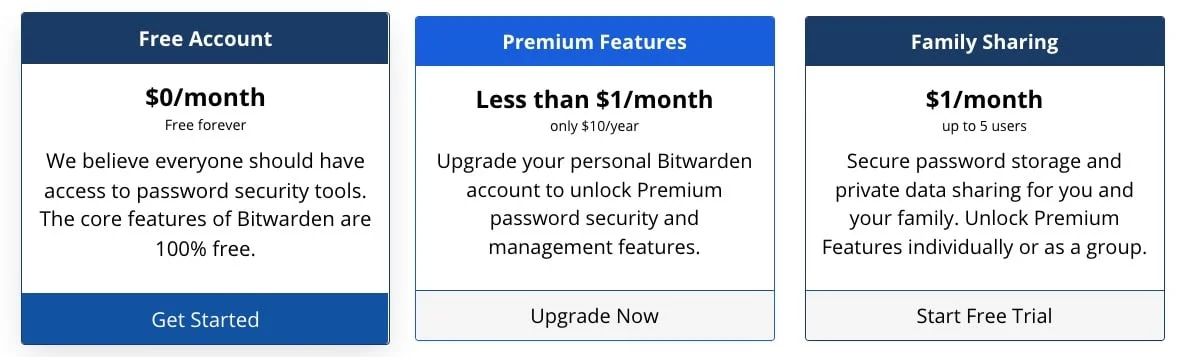

L’offre payante & gratuite

Bitwarden est donc gratuit et ensuite, pour plus d’utilisateurs ils ont une offre payante qui démarre à partir de 10$ par an pour 1GB de stockage de fichiers, la double authentification avec Yubikey, U2F et Duo, le stockage d’authentification TOTP et bien sûr du support technique.

Et pour les entreprises c’est un peu le même délire avec des options payantes qui démarrent à partir de 5$ par mois.

Au niveau des fonctionnalités, Bitwarden propose donc du stockage de mots de passe, mais également de la génération de mots de passe, de la double authentification (2FA), et bien sûr tout ce qu’il faut pour importer et exporter vos mots de passe à partir ou vers d’autres outils comme l’excellent gestionnaire Keepass, 1password Lastpass, Dashlane, Firefox, Chrome…etc. (en gros tous les outils qui stockent des mots de passe)

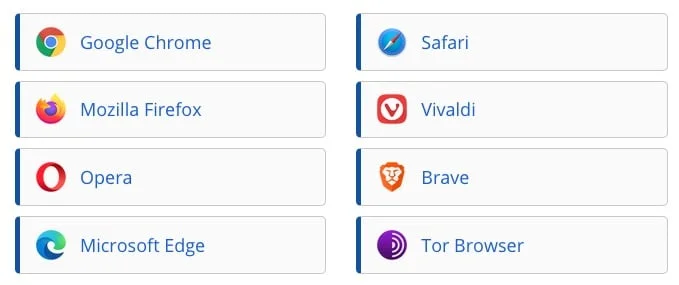

Les extensions pour navigateurs

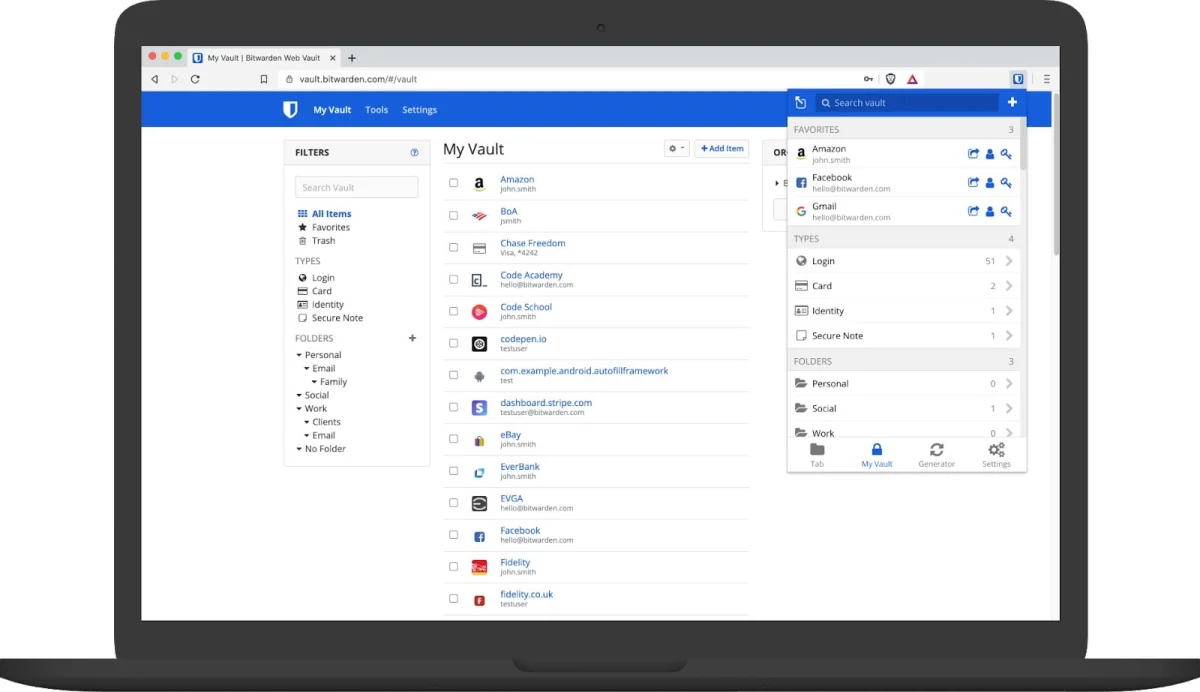

L’un des avantages de Bitwarden c’est qu’il est fourni avec un paquet d’extensions pour vos navigateurs ce qui permet à le fois de remplir automatiquement les champs de connexion ou les formulaires sur vos sites préférés, mais également de générer et de remplir un champ password avec un nouveau mot de passe unique et de l’enregistrer immédiatement dans votre coffre-fort Bitwarden.

Bitwarden est donc disponible pour Chrome, Edge, Brave, Vivaldi, Safari, Opera, Firefox et également Tor Browser.

Les applications mobiles Bitwarden

Évidemment, quand on a un gestionnaire de mots de passe, c’est pratique de pouvoir y accéder à tout moment. C’est pourquoi une application mobile est la solution toute trouvée pour garder votre coffre-fort de mots de passe dans la poche. Bitwarden est donc disponible sous iOS pour les iPhones et iPad et sous Android.

Bitwarden en ligne de commande

Des clients Bitwarden sont également disponibles en CLI (Command Line Interface), donc en ligne de commande sous Windows, macOS, Linux, mais également installable via npm, homebrew, snap, chocolatey. Pratique pour ceux qui ne jurent que par le terminal.

Et quand on n’a accès à rien de tout ça ?

Et bien il est possible d’accèder à votre coffre-fort de mots de passe directement via le site web de Bitwarden.

Et le serveur Bitwarden ?

Alors vous l’aurez compris, Bitwarden est utilisable comme tel en passant par leurs services en SaaS, mais si vous voulez garder la maîtrise de A à Z de vos données personnelles, vous pouvez également déployer la partie serveur sur votre propre machine (serveur ou NAS).

Oui, car Bitwarden est un logiciel open source dont le code du serveur, mais également celui des applications clients (web, desktop, mobile, navigateurs) se trouve sur Github.

Déployer Bitwarden avec Docker

Pour déployer Bitwarden sur votre serveur, vous pouvez le faire très simplement à l’aide de Docker comme ceci sur un serveur Linux ou NAS. Prévoyez minimum 25 GB de stockage et 4 GB de RAM, mais également d’ouvrir les ports 80 et 443 (ou de les changer dans la config), de configurer vos DNS pour qu’un domaine ou sous-domaine pointe sur l’IP du serveur et n’oubliiez pas d’installer Docker et Docker Compose.

Notez qu’il vous faudra également un ID et une clé Bitwarden que vous pourrez récupérer ici.

Ensuite, lancez les lignes de commande suivantes pour procéder à l’installation :

curl -Lso bitwarden.sh https://go.btwrdn.co/bw-sh && chmod +x bitwarden.sh ./bitwarden.sh install ./bitwarden.sh start

Vous pourrez alors modifier le fichier de config en vous accordant avec la documentation

./bwdata/env/global.override.env

Puis relancez le process à l’aide de cette commande pour appliquer et tester vos modifs.

./bitwarden.sh restart

Déployer Bitwarden de manière traditionnelle

C’est-à-dire sans Docker. On récupère le script d’install et on le rend exécutable.

curl -Lso bitwarden.sh https://go.btwrdn.co/bw-sh && chmod +x bitwarden.sh

Puis on l’installe :

./bitwarden.sh install

Pour le reste de la mission, c’est par ici qu’il faudra aller pour avoir une jolie documentation.

Implémentation en RUST de Bitwarden

Bitwarden est réputé pour être un petit peu lourdingue notamment sur les machines un peu ancienne. Heureusement, un développeur indépendant du nom de Dani Garcia a totalement réécrit la partie serveur de Bitwarden en Rust.

Il appelle donc l’API du service Bitwarden avec toutes les fonctionnalités de base gratuits mais propose également l’équivalent des options payantes de Bitwarden qu’il a codé lui-même et proposé gratuitement. Par exemple le support 2FA / U2F, les pièces jointes, le support Yubikey…etc etc.

L’installation de Bitwarden_rs se fait simplement avec Docker :

docker pull bitwardenrs/server:latest docker run -d --name bitwarden -v /bw-data/:/data/ -p 80:80 bitwardenrs/server:latest

Et si vous avez besoin d’un peu de doc sur cette implémentation en Rust de Bitwarden, il y a un super wiki qui vous dira tout sur tout.