Le test anti-intrusion est une procédure classique de la sécurité réseau. Mais certains points importants sont parfois négligés. Suivez le guide !

Sur le papier, le plan est parfait. Mais comment être certain que les mesures de sécurité déployées sur votre SI sont réellement efficaces face à une menace réelle ? L’une des méthodes les plus évidentes est de se mettre dans la peau du pirate et d’essayer de les contourner. Mais pour qu’il soit révélateur et engendre les bons enseignements, le test d’intrusion implique le respect de quelques bonnes pratiques.

Planifier et communiquer

Un test d’intrusion est un projet IT à part entière. À ce titre, il doit être soigneusement planifié et des moyens humains et financiers doivent lui être alloués. Les responsables métier seront également impliqués afin d’identifier les cibles les plus critiques et d’aligner les objectifs du test avec les attentes business.

Penser technologie et processus

Le test d’intrusion n’est pas qu’une vérification technique. C’est également l’occasion d’observer toute la chaîne de réaction. Au fur et à mesure de l’avancée du test, il sera primordial d’observer et de documenter les comportements des systèmes et des équipes concernées, afin d’ajuster par la suite le processus de réponse à incident et de prévoir les mises à jour et formations adéquates.

Prévoir l’ennemi intérieur

Beaucoup d’entreprises se contentent de simuler une attaque extérieure pour mettre leur défense périmétrique à l’épreuve. Mais la menace vient souvent de l’intérieur. Un scénario classique de phishing par exemple verra l’attaquant cibler en premier lieu un simple utilisateur pour remonter ensuite jusqu’à des informations plus sensibles en exploitant les vulnérabilités internes.

lire la suite sur Tech Page One

—————-

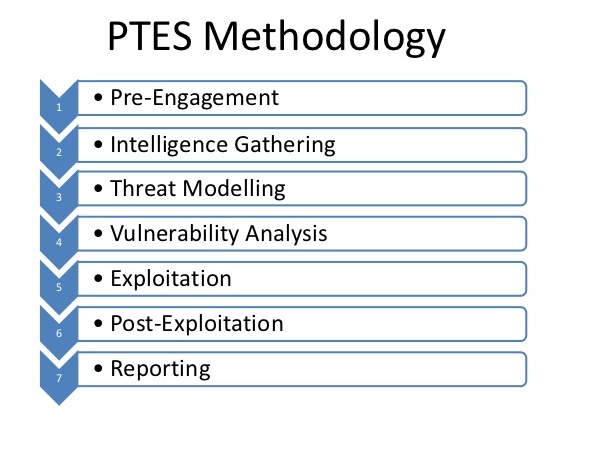

Attention, on confond souvent Auditer et Pentester. Même si leur objectif est identique, leurs approches et techniques sont différentes.

Auditer, c’est vérifier. Il s’agit avant tout de déterminer si un système est conforme ou pas.

Exemple, auditer une configuration, c’est vérifier une liste de critères de conformité (les agences gouvernementales en charge de la sécurité des systèmes d’information éditent par exemples des référentiels en ce sens).

À l’inverse, un test et notamment le test d’intrusion n’est pas borné par une liste de points à vérifier. Il s’agit au contraire pour un pentesteur de découvrir des problèmes souvent mal détectés lors d’audits. le test d’intrusion consiste à imaginer où et comment développeurs, administrateurs, souvent même utilisateurs des systèmes d’information ont commis des erreurs.

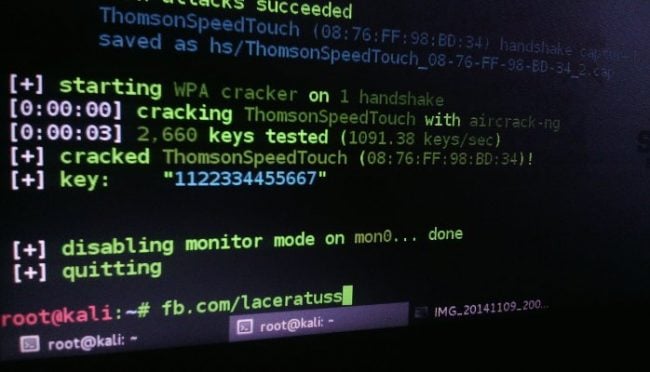

Si vous voulez vous faire la main et commencer à tester la sécurité de votre infrastructure et plus après si affinité, il existe l’excellente distribution Linux, BackTrack, qui possède dès l’installation pas mal d’utilitaires comme le scan network (savoir qui est sur votre réseau wifi par exemple) ou encore des soft comme Aircrack-ng pour sonder la sécurité de votre clé de secu wifi.