Vous êtes sur un réseau saturé ? Besoin de dégager les parasites pour récupérer un peu de bande passante ?

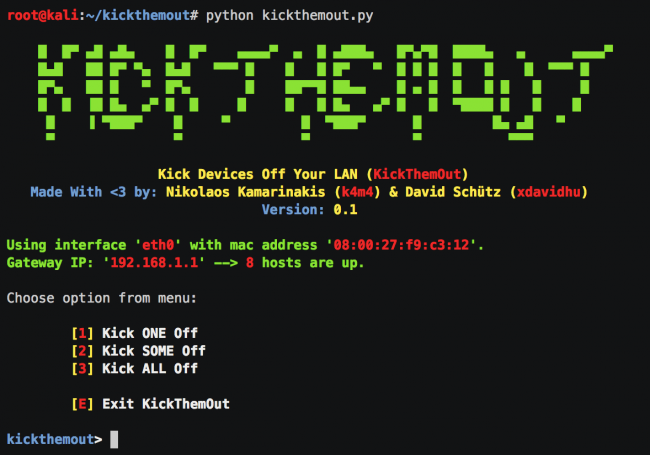

Aucun problème avec KickThemOut, un script Python qui fonctionne sous Linux et macOS et qui permet grâce à une technique d’ARP Spoofing, de réduire à néant la connexion des autres appareils présents sur le même réseau local que vous. Cela permet de récupérer de la bande passante pour votre Netflix ou de jouer une vilaine blague à votre petit frère.

Je vous rassure c’est totalement safe, il suffit simplement de stopper le script pour que les machines visées retrouvent leur connectivité. Évidemment, c’est à utiliser à bon escient, dans un cadre local sur vos propres machines. Réfléchissez bien aussi à ce que vous allez couper, car cela pourrait engendrer d’autres problèmes. A grand pouvoir, grandes responsabilités ;-).

Démonstration :

Pour installer KickThemOut, ouvrez un terminal sous macOS et entrez les commandes suivantes :

sudo pip install pcapy

brew install libdnet

brew install scapy

(on vous demandera peut-être de taper des commandes supplémentaires après cette étape)

git clone https://github.com/k4m4/kickthemout.git

cd kickthemout/

python kickthemout.py

Et sous Linux, même chose, mais avec les commandes suivantes :

git clone https://github.com/k4m4/kickthemout.git

cd kickthemout

pip install -r requirements.txt