Catégorie : Bidouilleurs

OpenSnitch – Le pare-feu interactif qui protège vos données sous GNU/Linux

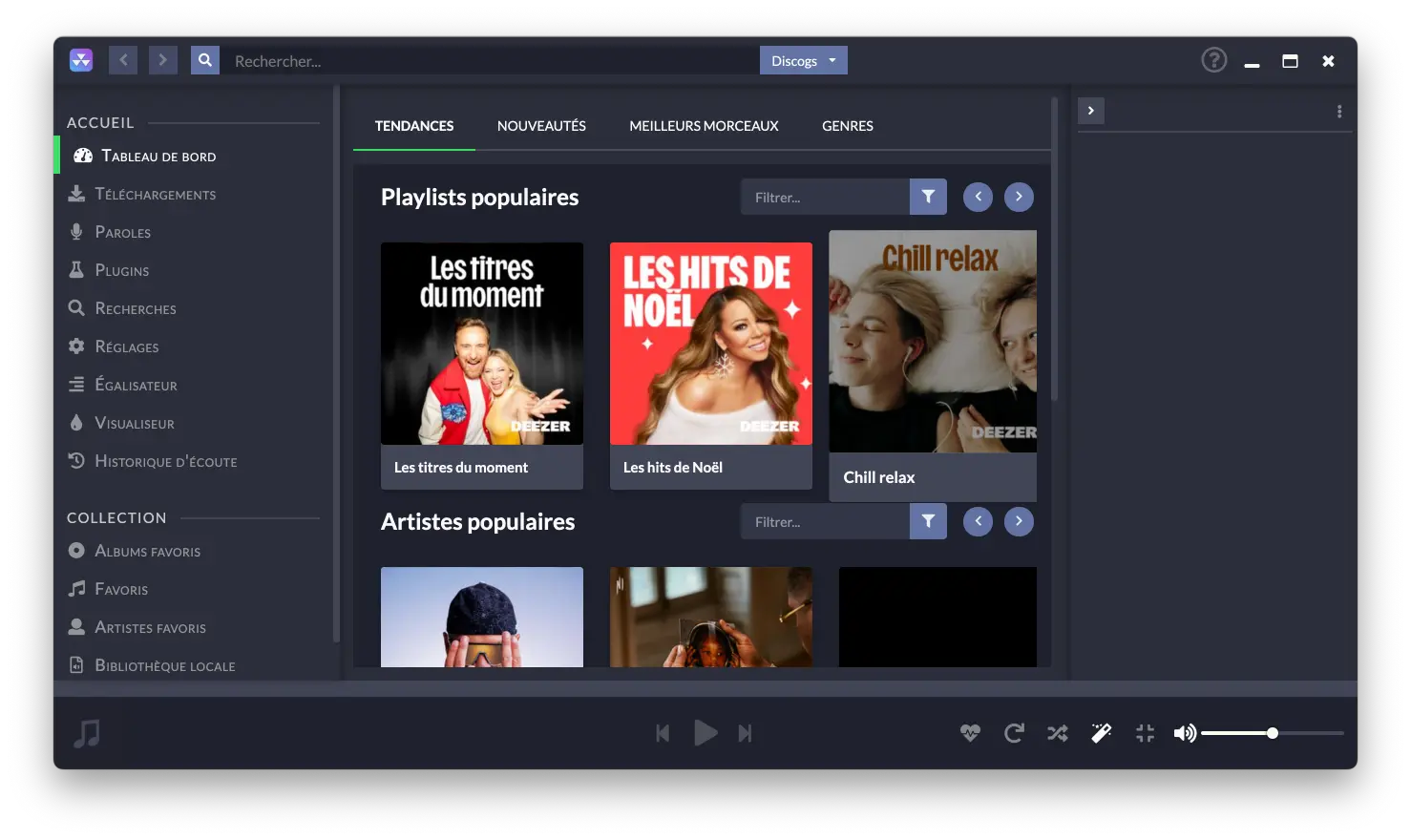

Nuclear – Un player musical multi-source

Numi – La calculette du futur pour macOS

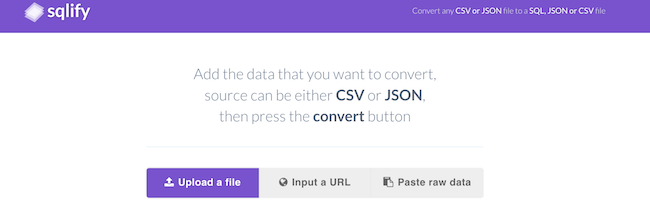

Konbert – Pour convertir du CSV ou du JSON

Que faire quand on n’arrive pas à tomber sur le portail captif d’une borne wifi publique ?

Comment effacer ses 5 dernières minutes de surf quand on a oublié d’activer le mode navigation privée ?

TOP 2021 des sites où télécharger des modèles 3D à imprimer

Comment numériser une voix et lui faire lire un texte ?

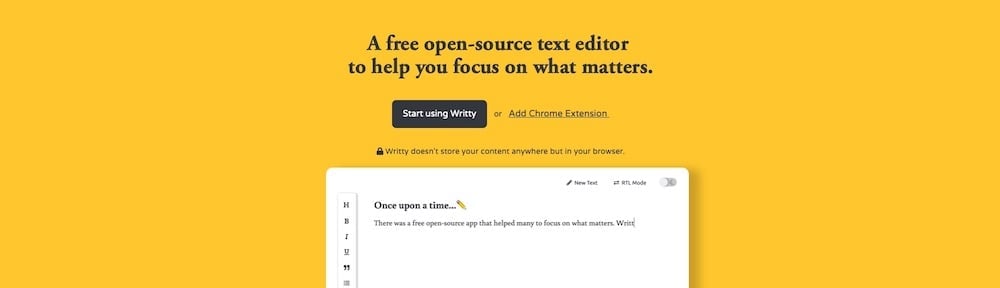

Writty – Un éditeur de texte sans distraction

Comment animer une photo ?

Que faire quand des gens font pipi en public ? La solution geek !