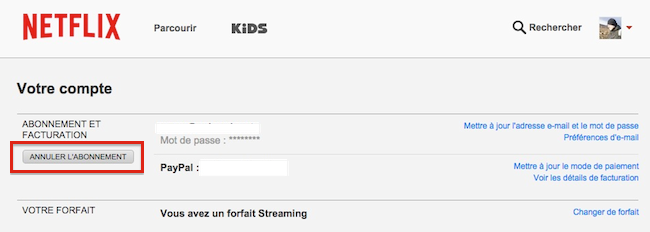

Mes amis de Reflets viennent de publier un excellent article sur les liens de Giganews / VyperVPN avec le FBI. En effet, Nick Caputo, ancien employé de Giganews a balancé quelques infos à Cryptome et des documents / photos qui vont faire mal à tous les utilisateurs de ces services.

Créé en 1994, Giganews est un service de newsgroup bien connu de tous, et surtout des téléchargeurs. En marge de leur activité de newsgroups, ils ont, il y a quelques années, lancé aussi en partenariat avec Golden Frog, VyprVPN qui comme son nom l’indique est une solution de VPN.

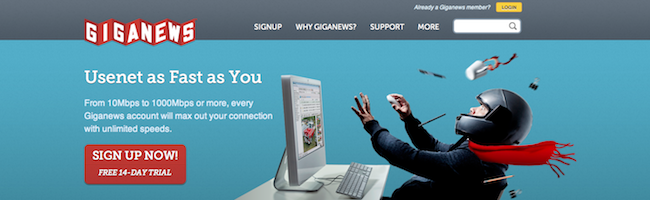

Nick Caputo a commencé à travailler pour Giganews en 2009 et est rapidement devenu intégnieur système. En tant que pirate lui-même, il était ravis de pouvoir aider les clients à télécharger illégalement. Ce qu’il faut savoir c’est que pour héberger ses newsgroups, Giganews passe par les data centers de Data Foundry. Giganews et Data Foundry sont des sociétés très proches… Si proches qu’elles partagent même leurs employés.

Seulement, il n’y a pas que des films piratés sur Giganews… Il y a aussi pas mal de pédopornographie. Et c’est suite à une discussion sur le sujet avec le CEO de Data Foundry, que Nick a pris l’initiative de supprimer tout le contenu pédophile des serveurs Usenet.

Il pensait bien faire, mais apparemment, c’était une grave erreur ! En effet, sous prétexte qu’il avait interféré avec des enquêtes de police en cours, il a été sermonné par les admins en chef de Giganews et Data Foundry, puis licencié… et ces derniers ont restauré à partir de backups, toute la pédopornographie que Nick avait supprimée.

Quelques mois plus tard, encore mal à l’aise avec toute cette histoire, Nick contacte par email le FBI pour parler de groupes Usenet pédophiles qu’il avait supprimés et suite à ça, le FBI l’a invité dans ses bureaux à Austin pour un entretien. C’est lors de cet entretien que l’agent spécial Scott Kibbey a expliqué à Nick Caputo qu’il connaissait très bien le CEO de Giganews / Data Foundry.

L’agent du FBI a alors permis à Nick Caputo de réintégrer Giganews sous une nouvelle identité et de travailler pour le FBI sous couverture. C’est alors qu’il a compris que cette personne était l’un de ses collègues depuis qu’il avait commencé en 2009. D’après ce que Nick explique, l’agent spécial Scott Kibbey est le chef de toute cette opération infiltration de Giganews / Data Foundry qui dure depuis des années. Ce dernier est un responsable de Data Foundry et un top admin de Giganews et a donc un accès libre aux images des OS, aux noyaux des serveurs, aux patchs, à la config entière des services, aux logs, et à tous les services annexes de Giganews / Data Foundry comme Usenet.net, Supernews, Rhino Newsgroups, Powerusenet et bien sûr VyprVPN.

D’après certaines rumeurs, il aurait même livré des logs de VyprVPN à la police chinoise en 2009. Si les révélations de Nick Caputo sont vraies, il est clair que VyprVPN n’est pas un VPN de confiance et tous les utilisateurs de Giganews sont « surveillés » par le FBI lorsqu’ils s’y connectent, uploadent ou downloadent des trucs. Et c’est la même chose si un fournisseur de Usenet tiers se branche sur les serveurs de Giganews pour synchroniser son contenu.

Si toute cette histoire est vraie, ça pue vraiment. Nick Caputo demande dans sa lettre à Cryptome, que tous les fournisseurs d’accès Usenet arrêtent de se brancher sur les serveurs de Giganews et explique qu’il prend un gros risque en faisant toutes ces révélations, l’agent Kibbey l’ayant menacé lui et sa famille.

Évidemment, prendre un VPN « américain » ce n’est pas ce qu’il y a de plus malin. Je n’ai jamais testé VyprVPN, par contre Giganews, c’est clair que c’est un service de Usenet que j’ai souvent pris en exemple tant il est connu et reconnu de tous. Et bien avant les révélations de Snowden ou de Nick Caputo, il était difficilement imaginable que le FBI puisse être installé si profondément et à un si haut niveau dans une société comme celle-ci. Bien que finalement, ça ne soit pas vraiment une surprise, ces nouvelles révélations distillent encore plus le doute sur toutes les sociétés (grandes, petites, aux US, en France ou ailleurs) dans lesquelles nous plaçons, si petite soit-elle, notre confiance.

En conclusion, si ça se vérifie, je reprendrai tout simplement le conseil que donne Nick Caputo à tous les clients de Golden Frog / Giganews / VyprVPN / Data Foundry est simple : Fuyez !

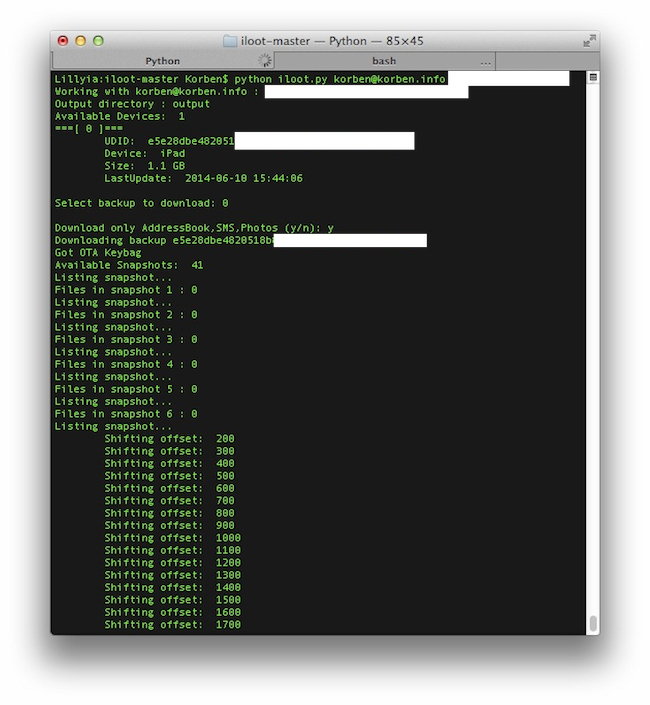

Edit : Et voici la réponse de la société Giganews qui dément toute cette histoire… Je vous laisse seuls juges. J’avoue ne pas être convaincu par leurs arguments chelous….

Unfortunately, since his termination, the poster has periodically posted versions of this information online. Sometimes, he tries to misrepresent himself as our CEO and sometimes he posts as himself. Here are some examples of his previous writings over the last 18 months:

Nuclear Reactors? Our third CEO is Baal? Illuminati? « The Giganews logo is a red colored shield – subtle homage to the legendary Rothschild family »

http://pastebin.com/gM9mN7gS http://ronyokubaitis.wordpress.com/2013/01/22/i-am-ron-yokub…

In addition, we believe he runs a Twitter account (@AngelicPsalms) that accuses random companies, including Giganews, of being controlled by demons and governments:

https://twitter.com/AngelicPsalms/status/510175616352923648

@Golden_Frog @VyprVPN & @Giganews servers are run by FBI Special Agent Scott Kibbey. Do you really want FBI to handle your internet privacy?

https://twitter.com/AngelicPsalms/status/510599892373614592

Angel Yeiazel counters the demon who steals from King’s houses, destroys cities & honors, &reveals past&future. Eg:#Credit reports, @Equifax

Hey even, Harley Davidson isn’t safe either:

https://twitter.com/AngelicPsalms/status/499732005350031360

Angel Yezalel counters the demon on a pale horse w/trumpeters seen 1st as fierce/after as an innocent girl;Eg:Jeffrey Dahmer,@harleydavidson

We know Cryptome welcomes documents that expose secret governance, but that’s not the case here. These allegations are sadly from someone who needs help.

We posted more links and info on Twitter:

https://twitter.com/Giganews/status/511587414683291648

Thanks, Giganews