Cette news m’a fasciné… La société Kaspersky a mis au jour un réseau de botnet du nom de TDL4 (ou TDSS) de plus de 4,5 millions de machines. D’après l’éditeur d’antivirus, TDL4 a véritablement été conçu pour régner en maitre sur ses machines grâce à :

- Un système d’affiliation qui permet de rémunérer les gens qui installent (volontairement) ce malware sur les machines d’autres personnes (pas vraiment au courant). Ça rapporterait entre 20 et 200$ pour les 1000 installs. Les premiers à jouer le jeu sont les sites pour adultes et les sites de téléchargement de fichiers piratés.

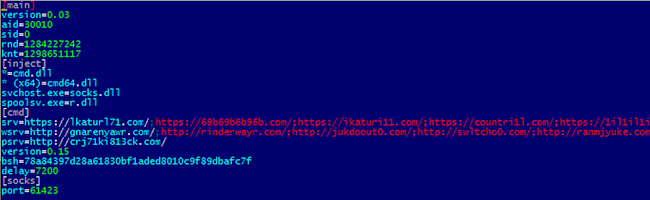

- Un système efficace de chiffrement de données qui permet de masquer les communications entre les bots et le centre de commande du botnet.

- Une série de rootkits qui se téléchargent d’Internet et permettent d’infecter la machine hôte jusqu’à la moelle.

- Une faculté à échapper aux antivirus à signature, proactifs ou heuristiques.

- Un bootkit qui s’installe dans la MBR (Master Boot Record) et qui permet à TDL de s’initialiser avant tout antivirus (et ainsi de garder le contrôle).

- Un antivirus intégré dans TDL qui dégage les concurrents comme ZeuS ou Gbot…Etc.

- Une utilisation du protocole kadmelia qui permet une communication P2P entre les bots et avec le centre de controle.

- Un support des machines 32 et 64 bits.

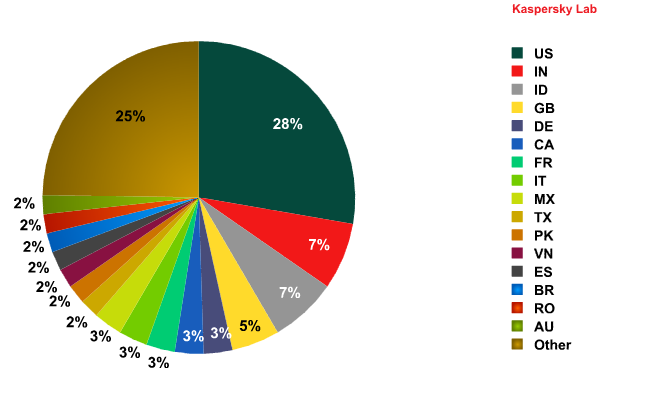

Bref, un beau petit joujou qui fait mal et qui est réparti dans les pays de la manière suivante :

TDL4 est utilisé pour collecter des données personnelles (accès à des serveurs, n° de carte de crédit, vol d’identité…etc) mais aussi pour lancer des attaques Ddos…etc. D’après Kaspersky, c’est à ce jour le botnet le plus avancé techniquement et l’ambition de ses créateurs est de clairement garder la main sur son réseau de machine face aux concurrents, tout en rendant ce botnet quasiment indestructible.

Pfiou !

[Source]