Un des points sur lesquels insiste bien Apple au sujet de son dernier née MacOS X Leopard, c’est la fonctionnalité de « Time Machine » (Machine temporelle). En fait, il s’agit d’un outil de sauvegarde de fichiers ultra simple a utiliser, permettant de retrouver des fichiers effacés ou modifiés à une date antérieure.

Alors évidement, sous Windows, il y a un truc qui s’appelle Backup and Restore et qui fonctionne une fois sur 2…Et sous Linux, il faut soit se débrouiller avec un petit script qui backup vos fichiers régulièrement, soit installer un clone de la « Time Machine »…

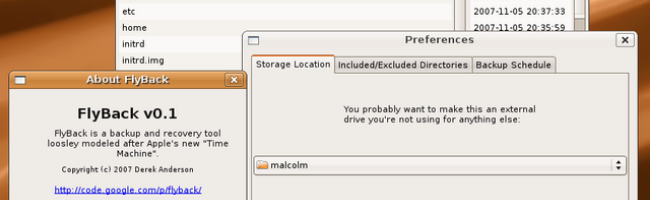

C’est l’objectif de FlyBack. Rendre la sauvegarde tellement simple que même votre grand mère pourrait faire ses backups sous linux. Pour le moment, c’est encore le début du projet et c’est moins joli que sous Mac (mais c’est prévu dans la roadmap d’intégrer des fenêtres qui volent), et j’espère que la sauce prendra car franchement, qu’y a t il de plus important que les backups ? (Mis à part les backups de backup ;-))

Si vous voulez tester, c’est dispo par ici.