WannaCry - Et bien pleurez maintenant

Comment ça, je n’ai pas parlé de WannaCry sur ce blog alors que même sur TF1 et BFM ils en ont causé ? Et bien désolé, mais j’étais de mariage et j’ai passé mon week-end sur la route et à faire la fiesta ;-)

Mais je sais que certains d’entre vous ont passé un mauvais week-end et que d’autres s’apprêtent à passer une sale semaine donc je vais prendre le temps de vous faire un retour construit et intelligent sur cette cyberattaque “mondiale”.

Qu’est ce que c’est que ce truc ?

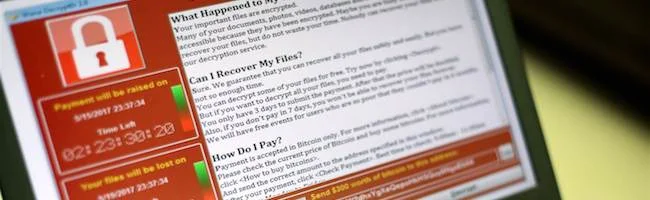

WannaCrypt, WannaCry, WanaCrypt0r, WCrypt ou WCRY de ses petits noms est simplement un ransomware de plus. C’est-à-dire un malware qui s’installe à l’insu de votre plein gré sur votre ordinateur, qui chiffre vos fichiers et qui vous réclame ensuite une rançon allant de 300$ à 600$ pour les déchiffrer. Rien de très original là-dedans ni de très nouveau, car WannaCry est dans la nature depuis février. Sa petite particularité quand même c’est que pour se répandre, il utilise une faille trouvée par la NSA sur toutes les versions de Windows antérieures à Windows 10. Cette faille a bien sûr été corrigée grâce à un patch fourni par Microsoft le 14 mars dernier.

WannaCry une fois en place grâce à la faille ETERNALBLUE (©NSA), chiffre tout ce qu’il peut, déploie aussi un cheval de Troie nommé DOUBLEPULSAR (©NSA) et s’en va corrompre les copies automatiques de récupération de Windows pour rendre toute récupération de fichiers impossible.

Voici une démo de l’infection :

Qui ça touche ?

Et bien ça touche tous les ordinateurs Windows qui n’ont pas la mise à jour du 14 mars. Ça touche aussi les ordinateurs XP, car l’OS n’est plus maintenu par Microsoft depuis longtemps. Contrairement à ce que j’ai pu lire, même si techniquement WCry peut fonctionner sous Linux ou Mac grâce à Wine, il n’est pas conçu pour infecter ces OS. Vous ne risquez donc rien avec cette version contrairement à ce que veulent vous faire croire les adeptes du FUD.

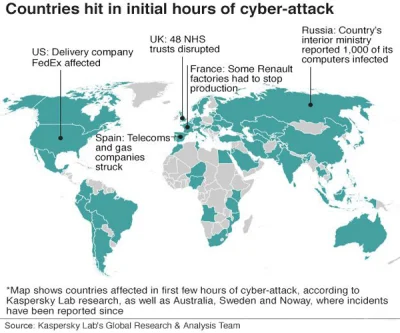

Dans les médias vous avez pu voir que ça touche pas mal d’entreprises (Renault en France qui est totalement paralysée encore ce matin) et de services publics comme des hôpitaux, des gares, des écoles, des bibliothèques, et même des distributeurs de billets. Si la liste des victimes vous intéresse, elle est consultable ici.

Dans les médias vous avez pu voir que ça touche pas mal d’entreprises (Renault en France qui est totalement paralysée encore ce matin) et de services publics comme des hôpitaux, des gares, des écoles, des bibliothèques, et même des distributeurs de billets. Si la liste des victimes vous intéresse, elle est consultable ici.

Mais ce dont les médias ne parlent pas, c’est que ça touche aussi beaucoup de particuliers.

Comment s’en protéger ?

- 1/ Faites la mise à jour de votre Windows.

- 2/ N’utilisez plus XP, NT4, Windows 2000/2003, et passez à un Windows récent.

- 3/ Désactivez le service SMB de Windows si vous ne pouvez pas patcher la machine.

- 4/ Installez des outils comme RansomFree pour bloquer d’éventuels futurs ransomwares (et ne cliquez pas sur les pièces jointes de mails chelous, boudiou !)

- 5/ Bloquez les ports 445, 139 et 3389 avec votre firewall

Notez que Microsoft a publié pour la première fois depuis 2014, un patch pour XP qui fixe la vulnérabilité uniquement sur les versions embedded.

Que faire si on a été infecté ?

Et bien comme je le disais dans mes précédents articles au sujet des ransomwares, la meilleure défense contre un ransomware, c’est de faire des sauvegardes. Donc si vous avez des backups, utilisez-les. Maintenant si vous n’avez rien et que vos fichiers sont chiffrés et bien désolé de vous l’apprendre, mais c’est foutu. Enfin, avant de reformater, conservez bien une copie de votre disque infecté, car il est possible que dans quelques mois, un éditeur d’antivirus ou un chercheur publie un déchiffreur de WannaCrypt et vous pourrez alors récupérer vos précieux documents. En attendant, il va falloir être fort et s’accrocher pour surmonter ce petit passage à vide. Après la pluie, vient toujours le beau temps !

Niveau chiffrement, chaque infection génère une nouvelle paire de clés RSA 2048. La clé publique est exportée dans le fichier 00000000.pky et la clé privée est chiffrée avec la clé publique et exportée dans le fichier 00000000.eky. Ensuite chaque fichier est chiffré en AES-128-ECB avec une clé AES unique par fichier généré via la fonction CryptGenRandom. Puis la clé AES est chiffrée en utilisant la paire de clés RSA globale de WannaCry.

Niveau chiffrement, chaque infection génère une nouvelle paire de clés RSA 2048. La clé publique est exportée dans le fichier 00000000.pky et la clé privée est chiffrée avec la clé publique et exportée dans le fichier 00000000.eky. Ensuite chaque fichier est chiffré en AES-128-ECB avec une clé AES unique par fichier généré via la fonction CryptGenRandom. Puis la clé AES est chiffrée en utilisant la paire de clés RSA globale de WannaCry.

Les fichiers visés par ce malware sont :

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

On en est où de l’attaque ?

Et bien WCry qui a muté ces dernières semaines s’est vu adjoindre un kill switch, c’est à dire une fonction qui permet de le désactiver. Comment cela fonctionne ? Et bien si le nom de domaine www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com existe, le virus se désactive. Un chercheur en sécurité a trouvé une mention de ce domaine dans le malware et l’a enregistré, provoquant sans le savoir, l’arrêt d’une partie de la propagation de WannaCry. D’autres kill switch portant des noms de domaine différents ont aussi été remarqués lors des analyses de WCry.

Mais est-on sauvé pour autant ? Et bien non, car les machines déjà infectées vont le rester et d’autre cybercriminels qu’on appelle des copycat ont remis en circulation une version WannaCry 2.0 qui n’a plus de kill switch. Toutefois, celle-ci semble modifiée avec les pieds, donc a du mal à se propager.

Qui en est responsable ?

La question de la responsabilité a été soulevé par les journalistes et j’ai trouvé cela intéressant. Tout d’abord, les premiers responsables sont les criminels qui ont conçu et diffusé ce malware. Mais d’autres acteurs ont aussi leur part de responsabilité.

Tout d’abord la NSA qui a découvert cette faille et se l’est bien gardé au chaud pendant des années sans en informer Microsoft. C’est totalement contre productif et irresponsable et on a là un bon exemple de ce que ça peut donner. Car suite à la divulgation des outils de la NSA par les ShadowBrokers, cette vulnérabilité (et d’autres plus tard) a été patchée par Microsoft mais aussi utilisé par les cybercriminels de tous poils.

Les autres responsables qui sont aussi les victimes, sont les entreprises et bien sûr les particuliers infectés. Ne pas faire de mise à jour parce qu’on a la flemme c’est totalement irresponsable. Je sais que parfois ce n’est pas simple de faire évoluer ses machines et ses logiciels, surtout dans des environnements de production mais il vaut mieux investir un peu maintenant en sécurité que de devoir dépenser 10 fois plus lorsqu’on est pris à la gorge, que les dégats sont déjà faits et que niveau communication, il va falloir ramer sévère.

Beaucoup d’entreprises commencent à le comprendre et investissent de plus en plus dans leur arsenal de sécurité défensive avec des audits, des outils et du bug bounty.

Maintenant ce matin, j’écoutais des journalistes qui pensaient que cela était aussi la responsabilité de l’Etat et que l’Etat devait nous protéger, entreprises comme particuliers, de ces attaques informatiques. Il est vrai que l’ANSSI est chargée de protéger nos institutions de ce genre d’attaques et ils le font plutôt brillamment. Mais désolé les journalistes, ce n’est pas à l’Etat de protéger tous les ordinateurs présents sur le territoire national. Il y a bien sûr un travail de sensibilitation qui est fait mais si les particuliers et les entreprises ne font pas leur part, ça n’ira nulle part.

La sécurité c’est l’affaire de tous et chacun doit prendre ses responsabilités pour faire face aux attaques. L’Etat, même avec sa super future cyberarmée, ne pourra pas nous sauver de notre flemmardise et je-m-en-foutisme en matière de sécurité informatique. C’est à nous tous de nous bouger.

Entièrement dédiée à la cybersécurité, l'école Guardia est accessible soit directement après le bac (post-bac), soit après un bac+2 ou bac+3. En rejoignant l'école Guardia, vous deviendrez développeur informatique option cybersécurité (Bac+3) ou expert en cybersécurité (Bac+5).