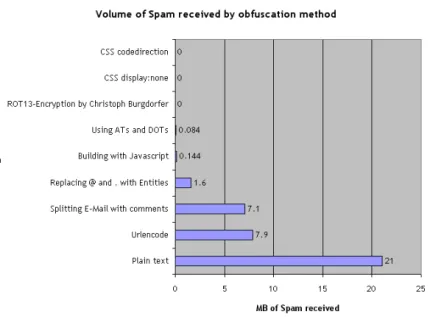

En 2006, ce gars s’est amusé à créer 9 boites mail différentes. Il les a ensuite rendu publiques sur une page de son site en appliquant sur chacune d’elle une méthode de brouillage allant du javascript au CSS. Il a veillé à ce que la page soit ensuite bien indexé par Google et il a laissé mijoter pendant 1 an et demi…

Au bout de tout ce temps, il a été voir ses boites mails et à constaté que sur la boite non-masquée (la boite mail témoin), il avait reçu 21 MB de spam, soit plus de 1800 emails pour du viagra et autre produits divers…

Si vous voulez plus de détails sur les méthodes employées, allez voir cette page et observez bien le code source.

Les 3 méthodes approuvées par cette étude qui ont ramené 0 spams sont donc :

L’inversement des lettres en CSS

<style type="text/css"> span.codedirection { unicode-bidi:bidi-override; direction: rtl; } </style> <p><span class="codedirection">moc.etalllit@7raboofnavlis</span></p>

L’insertion d’un Span invisible dans l’email

<style type="text/css"> p span.displaynone { display:none; } </style> <p>silvanfoobar8@<span class="displaynone">null</span>tilllate.com</p>

Et pour finir, ma préférée, le codage de l’email en ROT13, qui a le mérite de laisser l’email cliquable

<script type="text/javascript"> document.write("<n uers=\"znvygb:[email protected]\" ery=\"absbyybj\">" .replace(/[a-zA-Z]/g, function(c){return String.fromCharCode((c<="Z"?90:122)>=(cc=c .charCodeAt(0)+13)?c:c-26);})); </script>silvanfoobar's Mail</a>

(les lignes 2, 3 et 4 sont une seule et même ligne. J’ai du faire des retours à la ligne pour que ça n’éclate pas le site)

Pour cette dernière, il faut bien sûr utiliser ce site ou la fonction PHP str_rot13 pour coder l’adresse avant d’utiliser javascript pour le decoder (comme ci-dessus)