La police américaine teste actuellement une nouvelle technologie de surveillance de véhicules plutôt intrusive. Le système Elsag EOC Plus, développé par la société Leonardo, peut scanner les voitures en mouvement pour détecter tous les appareils émettant un signal, des smartphones aux livres de bibliothèque équipés de puces RFID.

Ça permet en quelques secondes d’identifier les modèles exacts de téléphones et d’accessoires présents dans une voiture, suivre les animaux de compagnie grâce à leur puce, et même de savoir si le conducteur a emprunté le dernier Stephen King ! Les possibilités sont infinies, et un peu flippantes. Chaque appareil émet une signature électronique unique et en combinant ces signatures avec le numéro de plaque d’immatriculation, on obtient une véritable empreinte digitale du véhicule et de ses occupants. Un peu comme si on mettait une caméra dans votre bagnole pour savoir tout ce que vous trimballez.

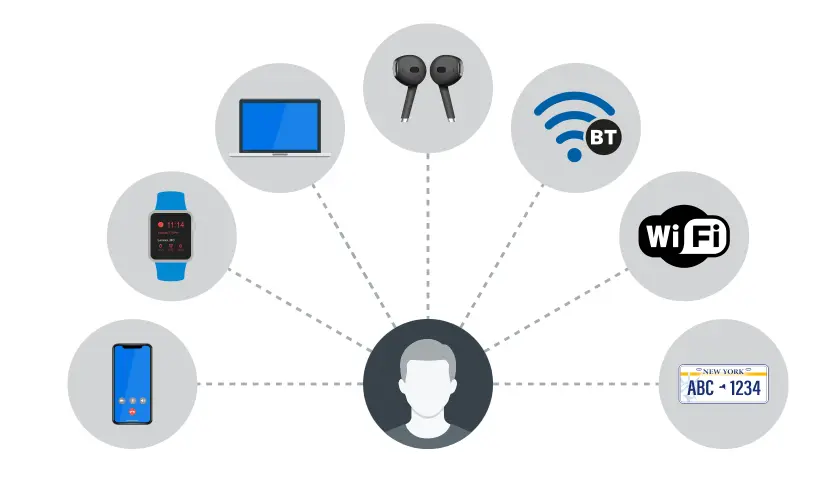

ELSAG EOC Plus est donc un système de surveillance électronique qui combine donc les caméras de lecture de plaques d’immatriculation (LPR) avec une nouvelle technologie de capteurs pour aider la police à trouver des suspects grâce aux appareils qu’ils utilisent. Il corrèle les identités électroniques des appareils grand public, comme les téléphones mobiles et les trackers de fitness, avec les données LPR, via des horodatages communs, créant ainsi une empreinte électronique pour cet ensemble de données.

Bien que 30 voitures sur 100 puissent contenir des iPhones, une seule aura un iPhone 13rev2, une radio Audi, un casque Bose, une montre de sport Garmin, un localisateur de clés et la plaque d’immatriculation ABC-1234. l’appareil capture les fréquences des appareils émises dans l’air. Faible consolation, il ne capture pas le contenu des appareils ou leurs communications.

Il peut donc détecter les étiquettes RFID comme les cartes d’accès, les livres de bibliothèque, les étiquettes sur les produits, les émetteurs sur les palettes et les puces des animaux domestiques. Il capte aussi le Bluetooth des téléphones, des appareils électroniques portables et des casques. Enfin, il identifie les composants des véhicules comme les capteurs de pression des pneus, les capteurs de sécurité, ainsi que les systèmes d’info-divertissement et les points d’accès Wi-Fi des véhicules, des smartphones, des tablettes et des ordinateurs portables.

Évidemment, les défenseurs de la vie privée sont en mode panique car ils craignent, à juste titre, que cette technologie ne soit utilisée pour pister les gens sans mandat, en apprenant tout sur eux à partir de leurs objets connectés ou des livres qu’ils lisent. Mais Leonardo se veut rassurant (tu m’étonnes). Ils promettent de collaborer avec les forces de l’ordre pour respecter la loi et ne pas collecter trop de données sans autorisation. Mouais, j’ai déjà entendu ça quelque part…

C’est un peu comme si on mettait un IMSI-Catcher sous stéroïdes dans les voitures de patrouille sauf qu’au lieu d’aspirer les données des téléphones alentours, ça récupère toutes les infos des gadgets connectés (Wifi, Bluetooth, composants radio de la voiture) et tout ce qui contient une puce RFID. Allez, je vous mets une petite liste non exhaustive d’objets du quotidien qui peuvent contenir des puces RFID, histoire que vous réalisiez le délire de ce truc :

- Cartes bancaires : Utilisées pour les paiements sans contact.

- Passeports : Les passeports modernes contiennent souvent des puces RFID pour stocker des informations biométriques.

- Badges d’accès : Utilisés pour entrer dans des bâtiments sécurisés.

- Étiquettes de vêtements : Pour la gestion des stocks et la prévention du vol dans les magasins de détail.

- Livres de bibliothèque : Pour le suivi et la gestion des emprunts.

- Cartes de transport : Comme les cartes de métro ou de bus.

- Étiquettes de bagages : Pour suivre les bagages dans les aéroports.

- Étiquettes d’inventaire : Utilisées dans les entrepôts pour le suivi des produits.

- Bracelets de festival ou de concert : Pour contrôler l’accès aux événements.

- Étiquettes d’animaux de compagnie : Implantés pour identifier les animaux perdus.

- Ordinateurs portables et autres équipements électroniques : Pour la gestion des actifs dans les entreprises.

- Pneus de voiture : Certains pneus contiennent des puces RFID pour le suivi et la gestion des stocks.

- Clés électroniques de voitures : Utilisées pour l’ouverture et le démarrage sans clé.

- Produits pharmaceutiques : Pour lutter contre la contrefaçon et assurer la traçabilité.

- Instruments médicaux : Pour suivre l’utilisation et la stérilisation.

- Cartes de fidélité : Utilisées dans les magasins pour suivre les points de fidélité des clients.

- Cartes d’identité d’étudiant : Pour l’accès aux bâtiments universitaires et autres services.

- Tickets de ski : Pour le contrôle d’accès aux remontées mécaniques.

- Objets de collection : Pour authentifier et suivre des objets de valeur.

- Montres intelligentes et bracelets de fitness : Pour le suivi des activités et des paiements.

Bien sûr, l’entreprise nous explique que ce sera super car ça permettra de retrouver une voiture volée, par exemple, ou de localiser un suspect en cavale mais comme d’hab, c’est une question d’équilibre entre sécurité et liberté, et là, je pense qu’on n’y est pas. D’autant que les flics ne seraient pas les seuls à pouvoir utiliser ce système puisque son fabricant Leonardo voit encore plus loin, avec des clients potentiels dans les gares ou les centres commerciaux, ce qui permettrait d’augmenter la densité des capteurs à moindre coût car le lecteur de plaques d’immatriculation ne serait pas utile dans ce cas là.

Le système stocke ensuite toutes les données sur des serveurs où elles peuvent ensuite être interrogées et analysées pour aider les enquêteurs ou les marketeux… Comme ça on pourra savoir qui a le dernier iPhone ou qui a une carte de fidélité de Castorama rien qu’en scannant le parking !

Leonardo affirme également avoir plus de 4 000 clients pour ses lecteurs de plaques d’immatriculation Elsag à travers les États-Unis donc je vous laisse imaginer l’ampleur du système existant et la potentielle intégration de cette nouvelle technologie. D’autres technologies concurrentes, comme celles de Flock Safety, sont également déjà utilisées dans les centres commerciaux et alimentent directement les données aux agences de police.

Perso, je pense qu’il faut rester vigilants et pourquoi pas investir dans une bonne vieille cage de Faraday pour votre voiture…^^ Bah quoi, c’est toujours mieux que de retourner aux Nokia 3310 et aux K7 audio.