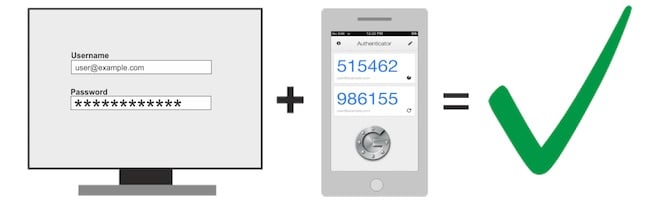

Il y a un truc simple que vous devez absolument faire sur tous les services que vous utilisez (ou au moins ceux que vous jugez comme cruciaux), c’est activer l’authentification double facteur appelée aussi 2FA. Le concept est simple, une fois activé, en plus de votre mot de passe, on vous demandera un code unique valide sur une durée limitée. Ce code unique est parfois envoyé par email, parfois par SMS, et parfois disponible dans une application dédiée rien qu’à ça.

C’est très important d’activer l’authentification double facteur, car en cas de vol de mot de passe (via une attaque man in the middle, un phishing ou autre), il n’y a plus de barrière qui s’oppose au criminel qui veut se connecter sur l’un de vos comptes. Et cela peut avoir des conséquences dramatiques comme le vol d’argent (PayPal, la banque…etc.), ou l’usurpation d’identité (Twitter, Facebook, votre boite mail…etc.).

L’envoi de code par SMS ou email est la méthode la plus courante, car la plus commode. Il suffit d’avoir as à votre boite mail ou à votre carte SIM avec le bon numéro de téléphone et c’est réglé.

MAIS si j’écris cet article aujourd’hui, c’est pour vous décourager d’utiliser l’authentification double facteur autrement qu’avec une application dédiée. Et je vais vous expliquer pourquoi.

Prenons d’abord l’exemple de la boite mail. Si un quelqu’un prend le contrôle de votre boite mail, il pourra tout faire, y compris réinitialiser vos mots de passe sur tous vos sites préférés et lorsqu’un code 2FA lui sera demandé, il le recevra direct par mail. Donc ça ou rien c’est presque la même chose.

Le code 2FA reçu par SMS est-ce qu’il y a de plus pratique et c’est ce que la plupart des gens choisissent. Il suffit d’avoir accès à une SIM avec son numéro et c’est bon. Évidemment, le jour où vous changez brusquement de numéro de téléphone, vous l’avez dans l’os. Et là, ça dépendra des sites. Pour certains, ce sera mort et perdrez à tout jamais votre compte. Pour d’autre, il y aura toujours moyen de récupérer un mot de passe et de faire sauter le 2FA (mais à quoi bon avoir mis cette protection dans ce cas ?) et dans d’autres cas, l’accès pourra vous être rendu, mais toutes les données de votre compte seront effacées. Ce qui peut aussi être problématique.

Mais je vous déconseille aussi d’activer le 2FA par SMS.

Pourquoi ?

Et bien pour 2 raisons…

La première, c’est que certains ont trouvé le moyen d’exploiter une faille dans le protocole SS7 des réseaux mobiles afin de détourner des SMS. Comme l’explique cet article, des gens se sont fait piller leur compte en banque juste comme ça à cause de cette faille.

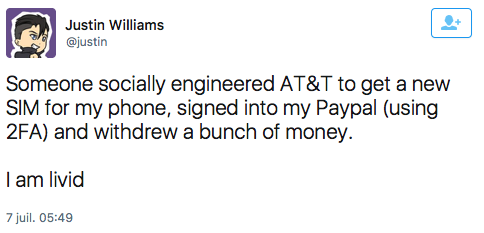

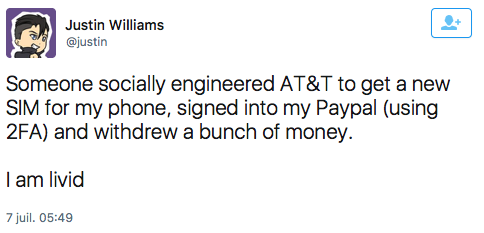

Mais il n’est pas nécessaire d’aller aussi loin dans la technique quand on peut compter sur la négligence de nos opérateurs téléphoniques (et ça, c’est la seconde raison). En effet, je vois souvent des articles ou des tweets qui expliquent qu’un criminel à trompé le call center d’un opérateur pour se faire envoyer une copie de la carte SIM de sa victime et ainsi lui dérober de l’argent.

C’est moche hein. C’est donc aussi pour ça que je vous déconseille de vous faire envoyer vos codes 2FA par SMS.

Alors que nous reste-t-il ?

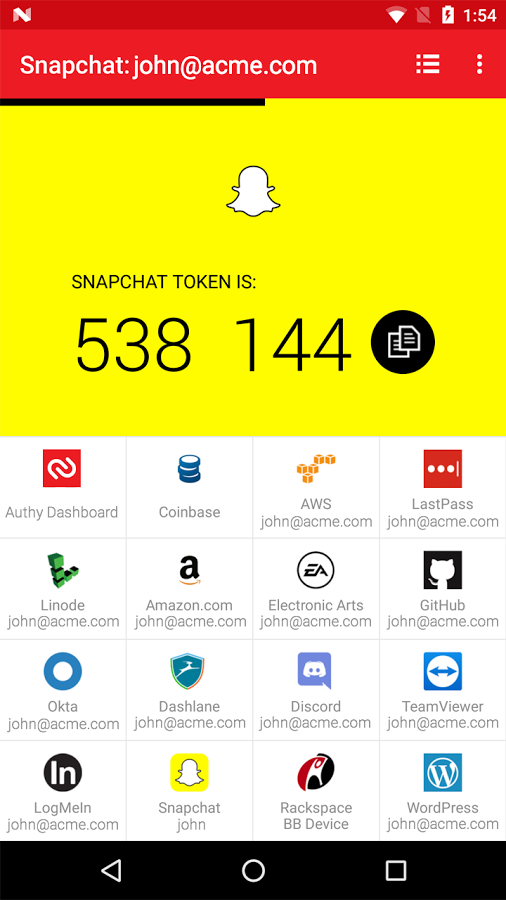

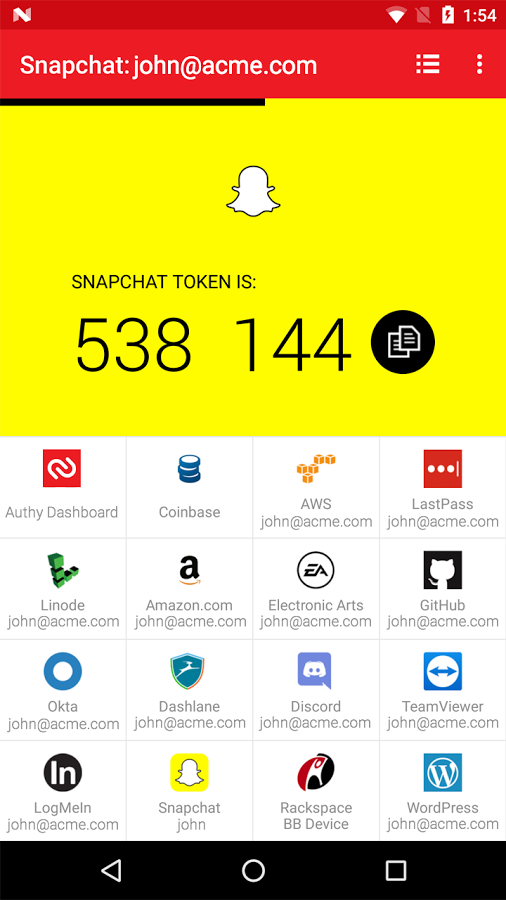

Et bien la dernière option, c’est une application qui vous génère des codes 2FA à la volée. Et là sans être infaillible, c’est déjà un peu plus costaud, car si quelqu’un veut accéder à vos comptes, il devra, en plus de récupérer votre mot de passe, vous voler votre téléphone et connaitre le code pour le déverrouiller. Bien sûr si vous n’avez mis aucune sécurité de verrouillage à votre smartphone, que votre application 2FA ne vous réclame pas de code PIN ou de mot de passe et qu’en plus, vos mots de passe de sites web sont enregistrés dans votre navigateur, je ne peux rien faire pour vous. Limite, vous méritez de vous faire piller votre compte bancaire.

Notez que quand vous activez l’authentification double facteur pour l’utiliser via une app, il faut être très précautionneux. En effet, le site vous fournira une clé ou un QR code qu’il faudra conserver en sécurité quelque part pour que si vous perdez votre téléphone ou que vous le formatez, vous puissiez toujours accéder à votre compte.

Il existe masse d’applications 2FA donc loin de moi l’idée de vous en conseiller une ultime… Mais évitez Google Authenticator ou FreeOTP qui ne permettent pas de configurer un code de verrouillage (Pin ou mot de passe). Évitez aussi toutes les apps qui vous force à stocker vos configs 2FA dans le cloud en échange de la création d’un compte chez eux.

De toutes celles que j’ai testées, mes préférées sont Authy et LastPass Authenticator (qui propose un backup sur votre compte Lastpass, mais vous n’êtes pas obligé de l’activer).

Voilà… Donc pour résumer :

- Activez l’authentification 2FA partout si c’est dispo.

- Ne demandez jamais à recevoir de code 2FA par email.

- Ne demandez jamais à recevoir de code 2FA par SMS.

- Utilisez uniquement une application 2FA qui propose une protection PIN ou mot de passe.

- Évitez les applications qui stockent vos 2FA dans le cloud.

- Pensez bien à conserver en lieu sûr vos clés secrètes ou QR code 2FA pour les réactiver en cas de perte, de panne ou de formatage de votre mobile.

- Vous pouvez aussi opter pour les systèmes 2FA physiques mais cela fera l’objet d’un probable autre article car je n’en ai pas encore testé réellement.

Je pense que j’ai tout dit !

Bonne activation de 2FA à tous !!