Hello,

Nos amis de chez Retspan ont enfin lancé leur projet PeerFactor…

Et loin de moi d’en dire du mal mais je vais vous expliquer en quoi ça consiste…

D’après leurs créateurs et d’après ce que j’ai compris (car ce n’est pas super clair sur leur site), PeerFactor est un logiciel qui utilise les ressources informatiques (temps de calcul machine et bande passante) de ses membres afin de revendre cette « puissance de calcul » à des sociétés clientes de peerfactor comme des moteurs de recherches…

Donc, en gros, vous vous inscrivez et vous obtenez un ID.

Vous téléchargez le logiciel PeerFactor, vous l’installez sur votre petit PC. Vous renseignez l’ID dans le logiciel et voila… Rien a faire de plus…

Ensuite, le soft fait sa petite tambouille et vous receverez « peut être » un cadeau (jeux videos) si vous avez rempli les bonnes conditions voulues par Retspan.

Bon, tout ça c’est pour le côté officiel de la chose… très bien…

Si d’ailleurs vous voulez en savoir +, allez lire l’article de 01Net à ce sujet

Extrait de 01Net:

« Seuls prérequis pour les internautes volontaires : être sous Windows XP et vérifier que son pare-feu ne bloque pas le port FTP »

« Mais attention, il n’y en aura pas pour tout le monde : seuls les plus performants pourront prétendre aux 500 cadeaux du premier mois. PeerFactor ne rémunérera pas en fonction du temps de connexion à Internet mais du nombre de traitements effectués par le PC, ou encore du nombre de requêtes reçues depuis les réseaux P2P. Une cuisine interne que PeerFactor ne souhaite pas dévoiler… »

Bon, je ne vous cache pas que je reste très scéptique sur ce système…

Pourquoi ???

C’est simple. Il ne faut pas oublier que PeerFactor provient du même club que Retspan. Retspan est une minuscule association dont le but est (était ??) de poursuivre jusqu’en enfer les « internautes téléchargeurs de fichiers gratuits illégaux »

+ d’infos à ce sujet ici

Hmmm…

Ensuite, il faut savoir qu’a l’origine PeerFactor a été crée pour permettre aux clients de PeerFactor de polluer les réseaux p2p (KaZaa , eMule) afin de limiter (voir de tuer ?) la diffusion de fichiers illégaux présents sur ces réseaux.

+ d’info à ce sujet sur Ratiatum

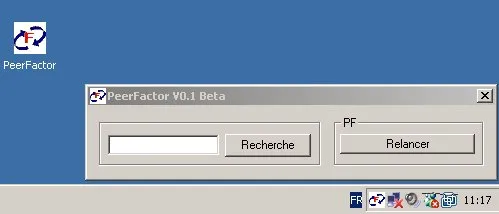

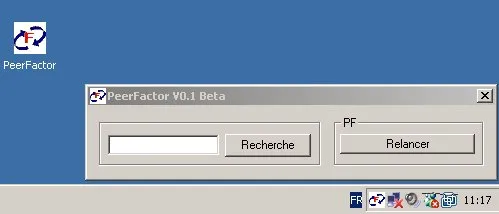

Et puis tout simplement parce que j’ai lancé l’exe qu’ils donnent sur leur site, et voici à quoi cela ressemble:

Oui, vous n’hallucinez pas… Pas de programme d’install, une interface affreusement dépouillée et le tout en version 0.1 Beta….

La fonction de recherche renvoit vers kelforum, qui est une espèce de moteur de recherche de forum propre à PeerFactor… et le bouton relancer sert à redemarrer le logiciel PeerFactor…

Rien de plus !!!

On se demande même comment cette chose peut traiter des infos… Honnêtement, j’aimerai + de transparence au niveau du fonctionnement etc…

Bref, je regardais peerfactor.exe en beta 0.1 (loool) quand soudain, mon doigt a glissé de ma souris et j’ai malencontreusement ouvert Peerfactor.exe dans wordpad…

(je n’ai pas de chance quand même les associations de fichiers fonctionnent mal chez moi)

J’ai lu un peu ce charabia et je suis tombé là dessus:

———————————————————————————–

[server]

name= PeerAnia.com

desc= PeerAnia.com

seedIP = 82.230.175.109

maxClients=1000

console=true

public=true

logfile=false

verbose=false

welcome[0]= http://www.peerania.com

welcome[1]= http://www.peerania.com

welcome[2]= http://www.peerania.com

welcome[3]= http://www.peerania.com

welcome[4]= http://www.peerania.com

welcome[5]= http://www.peerania.com

threads=2

tableSize=3089

maxVersion=2000

minVersion=59

filter[0]=(*)!(#FILENAME peerania)

———————————————————————————–

Puis là dessus:

———————————————————————————–

glist http://2z4u.de/sbt6jpbt/max/server.met

dllink

ed2k://|file|Shapo%20Gold%20[by%20PeerAnia.com].rar|

10643934|0590E93B6C269343348F16D7576AAFDB|

h=44BCIBTRCCJGUDDKTHVHVYILT2D46FTD|/

dllink

ed2k://|file|Barnyard%20Invasion%20FULL%20PC%20Game%20[by%20PeerAnia.com].exe|10782188|75765C0688C066D12810752F8BE55A95|

h=6MYQ24GDDBQWVOEBORQT6VXEW6KOLWIR|/

dllink

ed2k://|file|Chuzzle%20Deluxe%20%20and%2013%20others%20Ar

cades%20PC%20Game%20from%20www.PeerAnia.com.zip|87610373|21E

918ADF7AC3C9B38F5CF5B56318889|

h=GXPIUH6DHUDXK6WBZ4P25LBB4VV3DWEQ|/

dllink

ed2k://|file|Project%20Eden%20[Eidos%20PC%20Game%20From%20PeerAnia.com].exe.torrent|8216|C0FBD8EF6B8BDB69DB866404A9A44

0FE|

h=HKDUSASSDPNE37AYZPVKXQNK2SMZKLSA|/

dllink

ed2k://|file|Tomb%20Raider%203%20Lara%20Croft%20[%20From%20PeerAnia.com].exe.torrent|4255|86B864C5FD5A2CBBBE6593A5F6C4B

66E|

h=HJ6UBATD2LSKSF4PEWVL5PYWH475WX4W|/

glist http://www.alldivx.de/servermet2.php?load=special&trace=31098627.6944

———————————————————————————–

Mais qu’est ce que c’est que c’est ?? Une adresse de serveur (PeerAnia), et des listes de liens vers des .met (liste de serveurs eMule) et des fichiers ed2k (Fichiers sur eMule).

Je ne m’inquiéte pas et je continue de lire mon wordpad.. et la je vois plein d’allusion a eDonkey… Par exemple « Donkey.ini« …etc

Et en fouillant, j’ai compris…

Voici le scoop 🙂

PeerFactor utilise différents logiciels. Cela va donc me permettre d’en expliquer le fonctionnement.

Dans PeerFactor, son encapsulés les fichiers suivants:

– eserver de lugdunum 17.4 (serveur eDonkey)

– eDonkey Command Line 1.1 (Client eDonkey)

– Taskkill (killer d’application)

– Wget 1.5.3.1 (Logiciel permettant de télécharger des fichiers)

Tout ces programmes sont indépendants de PeerFactor. Ils sont sous licence GNU (sauf peut etre taskkill, je n’ai pas plus d’info à ce sujet) et n’ont pas été programmés par l’équipe PeerFactor.

Je rappelle quand même un petit extrait de l’article 3 de la licence GNU qui est:

« Article 3.

Vous pouvez copier et distribuer le Programme (ou tout travail dérivé selon les conditions énoncées dans l’article 1) sous forme de code objet ou exécutable, selon les termes des articles 0 et 1, à condition de respecter l’une des clauses suivantes :

- a) Fournir le code source complet du Programme, sous une forme lisible par un ordinateur et selon les termes des articles 0 et 1, sur un support habituellement utilisé pour l’échange de données ; ou,

- b) Faire une offre écrite, valable pendant au moins trois ans, prévoyant de donner à tout tiers qui en fera la demande une copie, sous forme lisible par un ordinateur, du code source correspondant, pour un tarif n’excédant pas le coût de la copie, selon les termes des articles 0 et 1, sur un support couramment utilisé pour l’échange de données informatiques ; ou,

- c) Informer le destinataire de l’endroit où le code source peut être obtenu (cette solution n’est recevable que dans le cas d’une distribution non commerciale, et uniquement si Vous avez reçu le Programme sous forme de code objet ou exécutable avec l’offre prévue à l’alinéa b ci-dessus). «

Consulter la licence GNU en français

Consulter la licence GNU en anglais (originale)

Evidement, je n’ai vu aucun code source de eserver, edonkey ou wget ni dans peerfactor.exe ni sur le site de peerfactor.

Quand au fonctionnement même de peerfactor, je ne peux à la vue des éléments qui le composent que formuler l’hypothèse suivante:

Peerfactor une fois lancé, crée un serveur eDonkey sur votre PC. Parrallement il lance un client eDonkey.

Le client se procure grâce à wget une liste de serveur (.met). Le client eDonkey se connecte et télécharge les fichiers cité ci dessus.

Exemple:

———————————————————————————–

dllink

ed2k://|file|Tomb%20Raider%203%20Lara%20Croft%20[%20From%20PeerAnia.com].exe.torrent|4255|86B864C5FD5A2CBBBE6593A5F6C4B

66E|

h=HJ6UBATD2LSKSF4PEWVL5PYWH475WX4W|/

———————————————————————————–

(Dllink est la commande de téléchargement du client eDonkey)

Une fois ces fichiers téléchargés, ce qui se passe ensuite je n’en sais rien.

Je n’ai pas eu la curiosité de télécharger un de ces fichiers mais sachez que se sont apparement des jeux provenants du site TryGames.com qui distribue DEMOS des jeux. (on peut y acceder par l’adresse cité + haut: peerania.com)

Et ce qui m’inquiète c’est que ce sont peut etre ceux là, les jeux à gagner (en demo ou version complètes, ce n’est pas grave car les jeux de trygames sont quand même bien pourris…)

Bon, je crois que j’ai terminé. Je n’avais pas prévu de découvrir tout cela en commencant mon article.

A la base, je voulais juste parler de PeerFactor. Mais en fouillant un peu, je suis tombé sur quelque chose d’assez effrayant. Je tiens tout de même à préciser que je ne délire pas du tout et que chacun peut verifier ce que j’ai écris en observant le fichier peerfactor.exe dispo sur le site de PeerFactor (jusqu’a ce qu’ils le retirent )

– Une preuve de non respect des internautes inscrits à leurs programmes (Où est on prevenu qu’un serveur et un client eDonkey vont etre ouverts sur nos machines ???)

– Une preuve de non respect de la licence GNU (depuis quand je distribue wget sans les sources et sans citer wget)

– Une preuve que ce logiciel PeerFactor fait des choses sur lesquelles l’internaute n’a aucune visibilité…

Bref, mon conseil, passez votre chemin au sujet de ce logiciel…

Korben (et oui, encore lui..)