— Article en partenariat avec Surfshark —

Salut les amis, j’espère que votre été se passe bien et que le mois d’août vous apportera une bonne bouffée d’air frais (oops, désolé si vous vivez dans une grande ville). Parce que dès septembre ça redémarre fort avec la rentrée scolaire, etc. Mais en attendant, reposons-nous les doigts pieds en éventail et parlons de notre sécurité en ligne avec l’antivirus de Surfshark.

Si vous suivez ce site depuis ses débuts (il y a presque 20 ans), vous savez que j’ai souvent parlé des différentes menaces qui apparaissaient sur la toile. D’ailleurs je me suis prêté à un petit exercice que seuls les vieux peuvent se permettre de faire sur leur propre site : j’ai fouillé dans mes archives sécu pour voir un peu comment la sécurité à évoluée entre 2004 et aujourd’hui.

Certaines menaces ont bien sûr disparu, d’autres ont vu le jour et certaines existent toujours malgré les années. On va faire le tour de tout ça et voir comment Surfshark vous permet de vous en protéger. Non seulement avec son antivirus, mais aussi avec le reste de suite de services comme son VPN (dont je vous parle régulièrement), son système d’alerte, etc.

Malware, logiciels espions & ransomware

On va commencer par ce qui reste sans doute l’une des plus grandes familles de menaces à l’heure actuelle. Il est bien loin le temps où vous étiez contaminé via une fausse contravention reçue afin de vous faire installer un logiciel malveillant (j’avais prévenu, j’ai retrouvé quelques anciennes pépites vintage).

L’idée de ces infections est de contaminer votre système via un matériel hardware (genre clé USB), un document ou un téléchargement vérolé, de faire planter votre réseau et/ou de récupérer des données sensibles à votre insu. C’est déjà pénible lorsque ça vous arrive en tant que particulier, mais ça l’est encore plus pour une organisation. Voir c’est carrément dangereux si vous gérez des informations très personnelles ou permettant d’identifier des gens avec une grande précision (documents médicaux, impôts …).

Les ransomwares (oui en français ont dit rançongiciels, mais … beuuurk) sont un peu comme le stade supérieur des malwares, sorte d’évolution dans Pokémon. Ils vont être capables de chiffrer vos fichiers de manière à ce que vous ne puissiez plus y accéder, puis vous demander une rançon afin de vous débloquer tout ça. Ils visent le plus souvent les entreprises (qui peuvent payer plus), mais pas toujours. Vous vous rappelez de Wannacry il y a 6 ans ? En cause, une faille Windows qui touchait tous les systèmes, incluant les particuliers.

Chevaux de Troie / Trojans

Une sous-catégorie de la catégorie précédente, à la différence que l’infection se fait le plus souvent via un logiciel malveillant. Vous téléchargez un outil ressemblant à l’original, mais dans lequel un programme malicieux est incorporé. Vous pensiez gratter quelques euros en récupérant en outil payant de manière gratuite ? Bravo jeunes rebelzzz, vous avez même eu droit un petit bonus gratuit 😉

Botnets et DDoS

De nombreux appareils connectés à Internet, et non protégés ou ayant téléchargé une application malsaine, ont été contaminés par divers virus au fil des années. Un botnet est une collection de machines ayant été infectées et formant un réseau. Ce réseau peut alors être utilisé pour envoyer des requêtes (et faire tomber des sites) ou des messages par milliers (par exemple des mails de phishing). Dans le cas présent la menace n’est pas directe, mais une protection aurait pu empêcher ces appareils de propager virus et compagnie.

L’hameçonnage aka Phishing

Un autre type de menace assez ancienne, mais elle a pris encore plus d’ampleur ces dernières années avec l’arrivée des cryptos. Le domaine est particulièrement ciblé, car certains s’y lancent sans trop savoir ce qu’ils font et sont donc des cibles de choix (non Metamask ne vous contactera jamais, non Trustwallet ne vous demandera jamais votre clé privée …).

Le but ici est de faire passer pour crédible une communication du site auquel les vilains veulent avoir accès (banques, plateformes crypto/bourse …). Que ce soit en vous balançant un mail ou via une communication sur les réseaux sociaux, souvent avec un certain degré d’urgence (« Cliquez vite sinon votre portefeuille risque d’être bloqué pour toujouuuuurs »). Ou même de vous gruger avec un nom de domaine qui est écrit avec des caractères différents (attaque homographique). Vous cliquez sur le lien envoyé ou vous vous rendez sur le site, vous entrez vos identifiants et boom le piège se referme.

Cryptojacking

Le cryptojacking est une menace qui semblait un peu passée de mode après avoir pas mal fait parler d’elle autour de 2018. Il s’agissait de vous faire installer une application quelconque (sur votre navigateur par exemple) qui minait de la crypto (surtout du Monero) à votre insu en arrière-plan. Les principaux navigateurs ont vite réagi, mais il semblerait que la pratique ait continué à progresser avec de nouveaux records en 2022. Il y a quelques mois, on a même trouvé un mineur de crypto caché dans les versions illégales de Final Cut Pro d’Apple.

Injection dans les pubs / Malvertising

Plus récente, cette technique utilise les espaces publicitaires des sites pour injecter du code malveillant. Pour résumer, il s’agit pour les attaquants de compromettre un des serveurs diffusant la publicité et de rediriger le clic sur celle-ci vers leur propre site ou d’installer discrètement un logiciel corrompu (type exploit kit ou autres). Dans certains cas cela peut même se faire sans interaction, juste en visitant une page, via la simple exécution d’un JavaScript ou de Flash (qui se perd heureusement).

Solution : Surfshark Antivirus

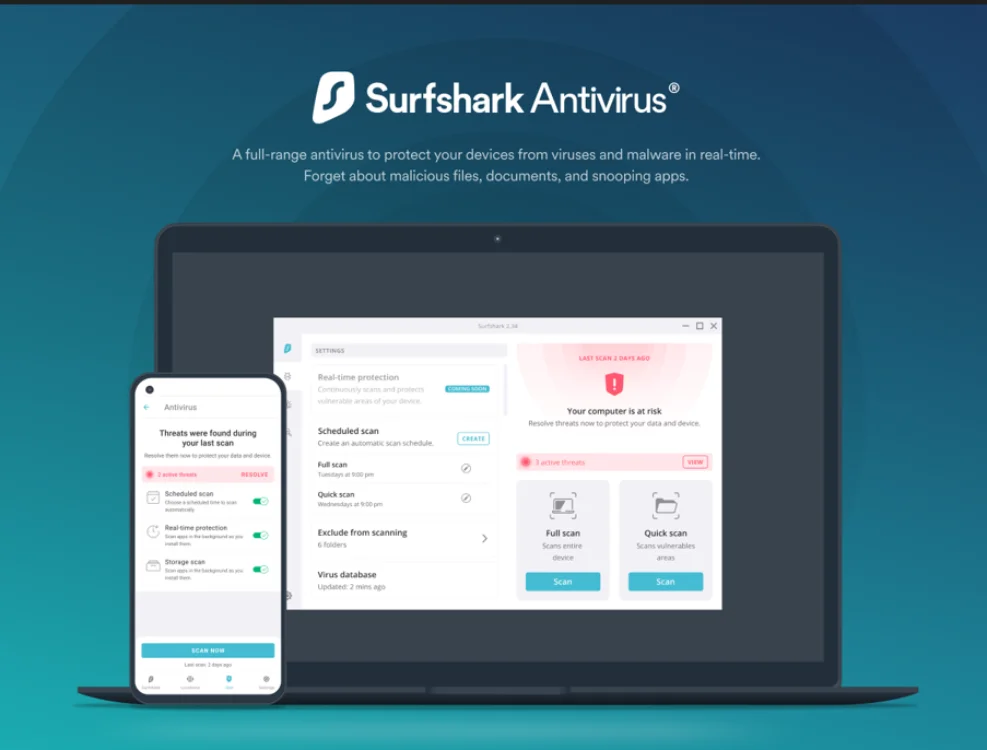

La solution pour ne plus entendre parler de ces différentes menaces et vous moquer de ceux qui se font encore avoir ? (se moquer c’est mal, sachez-le). De bons comportements sur le web et un bon antivirus comme celui de Surfshark (dispo pour macOS, Android et Windows). Ce dernier, qui utilise le très bon moteur d’Avira, va en effet mettre en place de manière automatisée différentes couches de protection :

- surveillance en temps réel et en continu

- analyses de vos disques durs (manuelles ou programmées à intervalle régulier)

- scan de tous les fichiers que vous téléchargez

- analyse des pièces jointes reçues dans vos mails

- prémunit des attaques Zéro Day (failles connues, mais non encore patchées)

- sécurise la caméra et le micro

- bloque les publicités

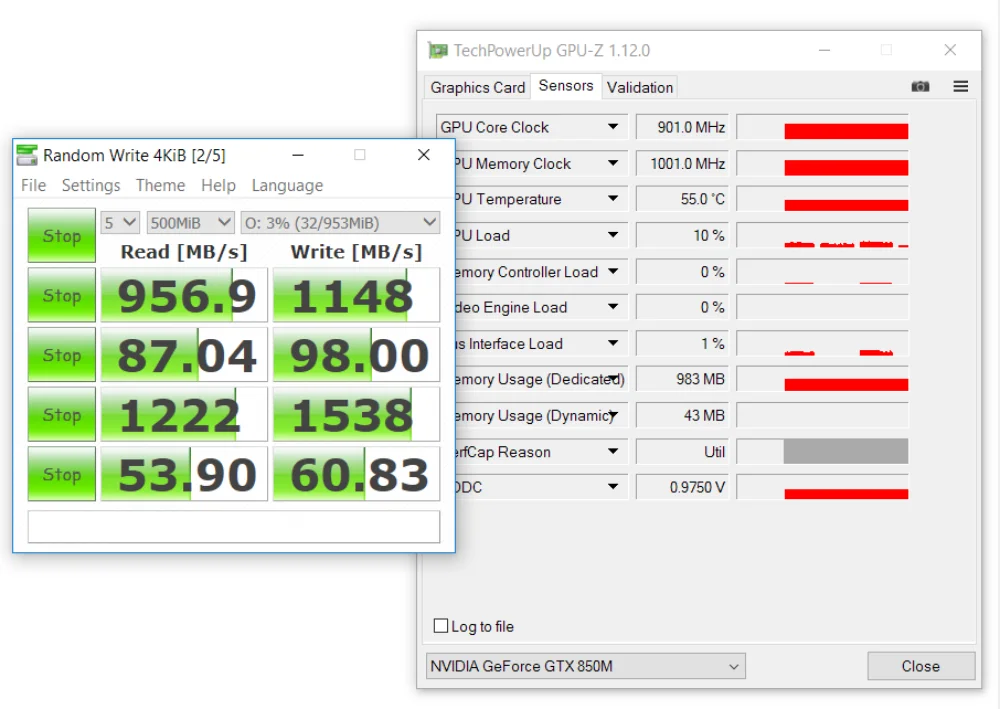

Et tout cela de manière intuitive (interface épurée) et surtout légère pour votre machine, pas besoin d’avoir une grosse bécane pour le faire tourner. Son autre avantage est bien entendu d’être intégré aux autres produits Surfshark, ce qui vous permet de tout gérer à partir de la même interface. En gros, vous pouvez l’oublier et il fera le nécessaire en tâche de fond. De plus, par rapport à mon premier article sur le sujet, Surfshark Antivirus a pris un peu de bouteille.

Cerise sur votre glace fondante, Surfshark Antivirus propose en ce moment une offre promo à -76% sur l’abonnement 1 an ! Vous ne payerez donc que 3.49€ par mois (HT).