Il n’y a pas si longtemps, je vous avais présenté un disque dur externe qui permettait de sélectionner les images ISO sur lesquelles vous vouliez démarrer votre ordinateur. Et ce truc était plutôt cool.

Du coup, en fouillant un peu le web, je suis tombé un article qui explique comment ajouter une ISO dans Grub afin de démarrer dessus (en mode live). Pratique quand on a besoin de différentes distributions, mais qu’on ne veut pas toutes les installer.

Je vais donc vous expliquer comment faire ça à la différence près que je ne vais pas me contenter d’une distrib Linux classique dans l’exemple. Non, je vais vous expliquer comment ajouter Dban en mode auto-wipe, afin d’effacer automatiquement (et de manière sécurisée) les disques durs de votre machine.

Attention, Dban, c’est chaud… Si vous faites n’importe quoi, vous risquez d’effacer vos disques. A utiliser avec précaution donc… Ce tuto reste néanmoins intéressant, car je vous donnerai les lignes à mettre dans la conf Grub pour y intégrer à peu près toutes les distribs connues.

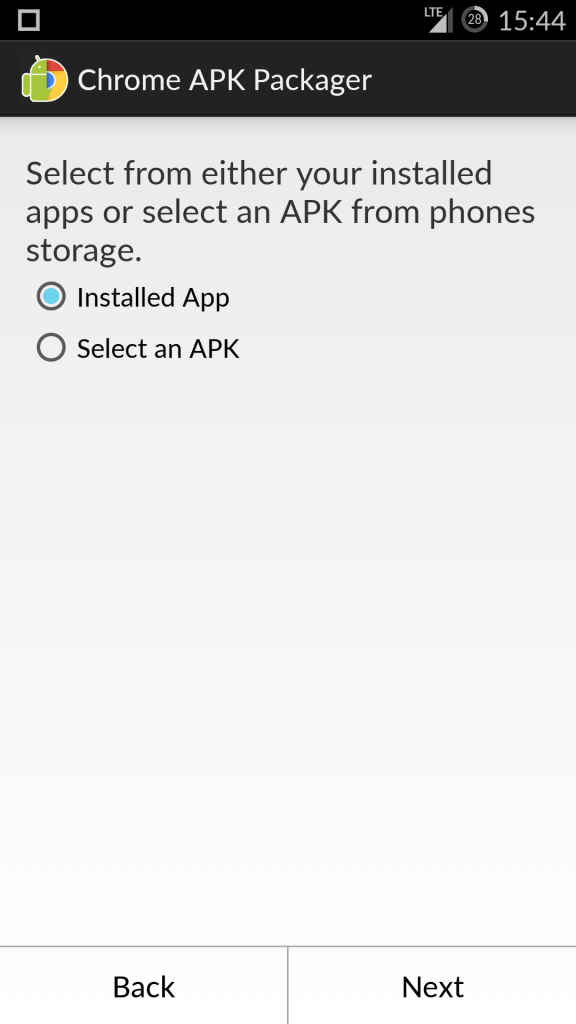

Alors, par quoi commencer ? Et bien, téléchargez d’abord l’ISO de votre choix et placez-la dans le répertoire ISO de votre home (par exemple, chez moi c’est /home/korben/ISO/).

Puis lancez la commande…

fdisk -l

… pour voir l’état de vos partitions. Regardez le nom de la partition de boot…(avec l’étoile). Chez moi c’est /sda1, ce qui une fois traduit en langage Grub s’écrit (hd0,1). Si c’était /sda2, ça s’écrirait (hd0,2) et si c’était /sdb1, ça serait (hd1,1)…etc. Notez ça dans un coin.

Ensuite, on va valider la conf de Grub pour être certain que celui-ci apparaisse bien au lancement de votre machine. Éditez le fichier suivant :

sudo nano /etc/default/grub

Et mettez le paramètre suivant en commentaire en ajoutant un # devant. Ça autorisera Grub à s’afficher.

#GRUB_HIDDEN_TIMEOUT=0

Sauvegardez, puis allez ouvrir le fichier suivant qui va vous permettre d’ajouter des configurations personnalisées au menu de Grub.

sudo nano /etc/grub.d/40_custom

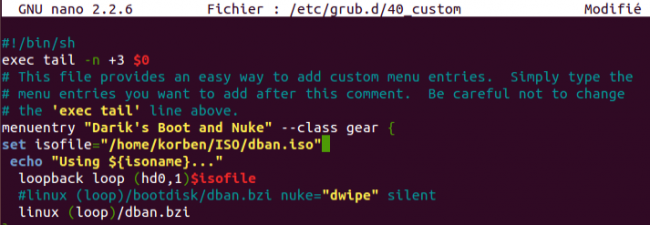

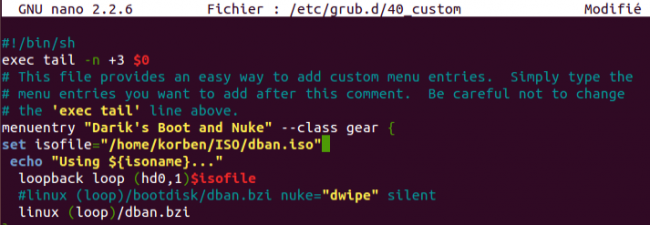

C’est dans ce fichier qu’on va insérer les paramètres pour démarrer sur les ISO.

Par exemple pour mon ISO de Dban, j’ajoute le code suivant en prenant soin d’indiquer le chemin complet vers mon ISO ainsi que le nom de la partition de boot (ici hd0,1):

menuentry « Darik’s Boot and Nuke » {

set isofile= »/home/korben/ISO/dban.iso »

echo « Using ${isoname}… »

loopback loop (hd0,1)$isofile

#linux (loop)/dban.bzi nuke= »dwipe » silent

linux (loop)/dban.bzi

}

Notez bien que la commande « linux (loop)/dban.bzi » va lancer Dban sans paramètre et vous fera tomber sur le menu de Dban en toute sécurité. Par contre, si vous commentez cette ligne et que vous décommentez celle-ci : linux (loop)/dban.bzi nuke= »dwipe » silent, Et bien Dban lancera un effacement complet de votre machine sans aucun avertissement. Attention à vous donc !

Une fois que le fichier 40_custom est édité, sauvegardez-le puis lancez la commande suivante pour régénérer le Grub :

sudo update-grub

Ensuite, rebootez et vous verrez apparaitre Dban dans le menu Grub. Facile non ?

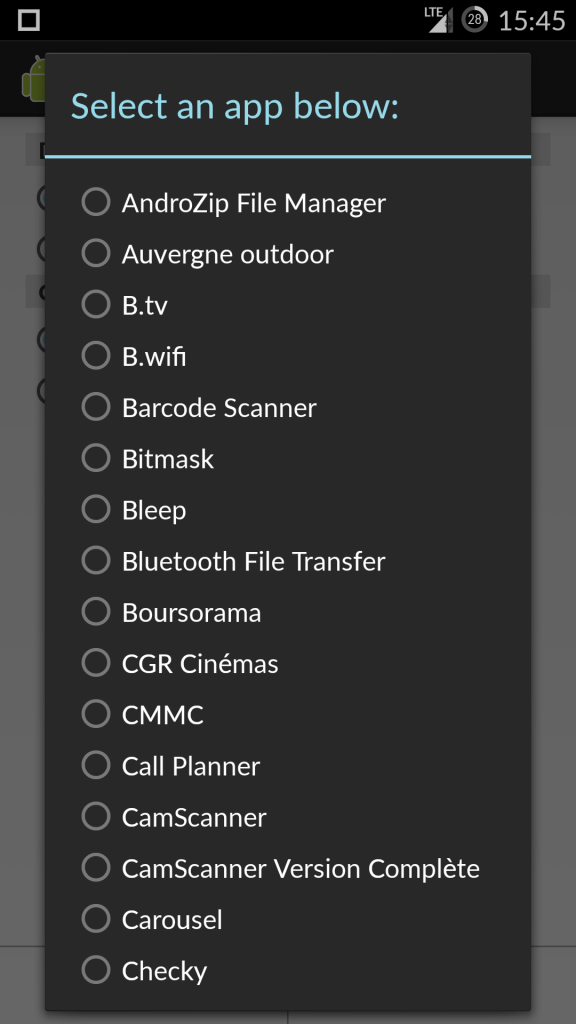

Bon et maintenant que faire si vous souhaitez booter sur autre chose qu’un Dban ? Et bien c’est simple… Il suffit d’aller jeter un oeil ici et de reprendre la conf qui vous va pour des distribs comme Ubuntu. Vous remarquerez que chaque config est différente car les fichiers de démarrage des ISO ne portent pas les mêmes noms et ne sont pas situés dans les mêmes chemins.

menuentry « Ubuntu 14.04 (LTS) Live Desktop amd64″ {

set isofile= »/home/korben/ISO/ubuntu-14.04-desktop-amd64.iso »

loopback loop (hd0,1)$isofile

linux (loop)/casper/vmlinuz.efi boot=casper iso-scan/filename=${isofile} quiet splash

initrd (loop)/casper/initrd.lz

}

Gparted …

menuentry « GParted Live amd64″ {

set isofile= »/home/korben/ISO/gparted-live-0.18.0-2-amd64.iso »

loopback loop (hd0,1)$isofile

loopback loop $isofile

linux (loop)/live/vmlinuz boot=live config union=aufs noswap noprompt ip=frommedia toram=filesystem.squashfs findiso=${isofile}

initrd (loop)/live/initrd.img

}

Ou encore Fedora …

menuentry « Fedora 20 Live Desktop x86_64″ {

set isofile= »/home/korben/ISO/Fedora-Live-Desktop-x86_64-20-1.iso »

loopback loop (hd0,1)$isofile

loopback loop $isofile

linux (loop)/isolinux/vmlinuz0 root=live:CDLABEL=Fedora-Live-Desktop-x86_64-20-1 rootfstype=auto ro rd.live.image quiet rhgb rd.luks=0 rd.md=0 rd.dm=0 iso-scan/filename=${isofile}

initrd (loop)/isolinux/initrd0.img

}

N’oubliez pas de sauvegarder, puis de faire un update-grub. Et vous verrez toutes ces distribs apparaitre dans le menu Grub au lancement de votre machine. Et en cherchant sur Google, vous trouverez sans problème ce genre de conf pour des trucs un peu plus exotiques ou un peu plus windowsiens…

Et voilà, maintenant vous savez mettre en place un mode d’autodestruction sur votre ordinateur et/ou démarrer directement sur des LiveCD de votre choix.

Amusez-vous bien !