Vous êtes développeur et vous cherchez un moyen d’augmenter votre puissance de chill et de concentration lors de vos longues sessions de code ?

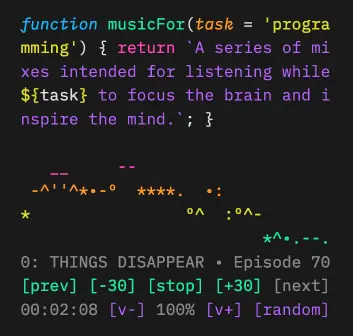

Music for Programming est là pour vous puisque ce site génial propose une collection de playlists spécialement conçues pour vous aider à rester concentré et motivé pendant que vous travaillez sur vos projets de développement.

Hé oui parce que c’est difficile de rester focalisé pendant des heures sur son IDE, surtout quand on est confronté à des bugs récalcitrants ou à du code particulièrement complexe. Et c’est là que Music for Programming intervient en vous offrant une grande variété de playlists sélectionnées avec amour pour aider votre concentration et votre créativité.

Chaque playlist a été créée par un artiste différent, ce qui vous permet de découvrir de nouveaux talents et vous trouverez des ambiances musicales variées, allant de l’électro ambient minimaliste aux paysages sonores atmosphériques, en passant par des rythmes downtempo envoûtants (je sais pas ce que ça veut dire mais j’aime bien).

L’un des grands avantages de ces playlists, c’est qu’elles sont entièrement instrumentales comme ça, y’a de chanson vous distrait avec un refrain entêtant genre Patrick Sébastien ! Ici, la musique est subtilement présente pour vous accompagner et vous garder dans un état de « flow » optimal, sans jamais vous détourner de votre tâche. Ça va Arbeit à fond pour le grand Capital, et ça c’est beau !

Le site est très simple d’utilisation : il vous suffit de choisir une playlist qui vous inspire, de lancer la lecture, et de vous laisser porter. Vous pouvez même télécharger les sets pour les écouter hors-ligne, où que vous soyez.

Bref, Music for Programming est un allié précieux pour tout le développeur que vous êtes (ou blogueur interplanétaire comme moi), et ce serait dommage de vous en priver. Puis ça coûte moins cher qu’un abonnement Spotify vu que c’est moins cher que gratuit.