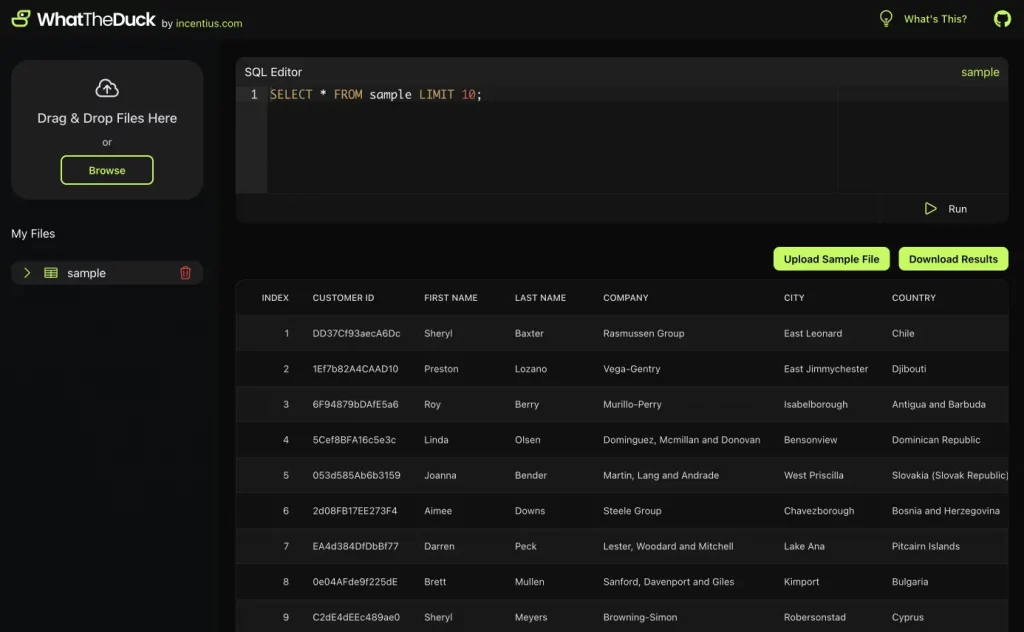

Vous cherchez un moyen simple et efficace d’analyser vos données stockées dans des fichiers CSV ? Ça tombe bien puisqu’il y a un service qui s’appelle WhatTheDuck et qui vous permet d’exécuter des requêtes SQL directement sur vos CSV, le tout depuis votre navigateur web. Plutôt cool, non ?

Le concept est simple : vous uploadez vos fichiers CSV sur le site (vous pouvez en charger plusieurs d’un coup), puis vous écrivez vos requêtes SQL dans l’éditeur prévu à cet effet. Et là, magie, WhatTheDuck exécute vos requêtes et vous affiche les résultats ! Vous pouvez même télécharger le résultat de votre requête au format CSV.

L’interface est super intuitive et l’éditeur SQL dispose de la coloration syntaxique pour vous aider à écrire vos requêtes sans vous planter. C’est l’outil idéal pour faire des analyses de données rapides sans avoir à installer tout un environnement sur votre machine. Imaginons par exemple que vous ayez un fichier CSV qui contient les ventes de votre boutique en ligne…. vous pouvez en quelques clics avoir les stats des produits les plus vendus, calculer votre chiffre d’affaires par mois ou encore lister les clients qui ont passé le plus de commandes. Les possibilités sont quasi illimitées !

WhatTheDuck supporte un sous-ensemble du langage SQL, ce qui est largement suffisant pour faire des requêtes basiques. Si vous êtes un pro des bases de données, vous trouverez peut-être l’outil un peu limité, mais pour la plupart des utilisations c’est juste ce qu’il faut.

Autre exemple : vous avez récupéré un gros fichier CSV qui liste tous les restos de votre ville avec leurs coordonnées et le type de cuisine. Plutôt que de vous farcir tout le fichier à la main, vous pouvez utiliser cet outil pour filtrer les données et trouver en deux secondes tous les restos italiens dans votre quartier. Pratique pour organiser votre prochaine pizza party !

Seul petit bémol, il faut que vos fichiers CSV soient bien formatés pour que ça fonctionne. Il faut que votre fichier ait une ligne d’en-tête qui liste les noms des colonnes. Mais bon, c’est généralement le cas donc ça ne devrait pas poser de problème.

Bref, je vous laisse explorer toutes les possibilités offertes par What The Duck. C’est gratuit et open source, donc n’hésitez pas à jeter un oeil au code si vous êtes curieux de voir comment c’est fait.

Un grand merci à Lorenper pour m’avoir fait découvrir ce petit bijou

Happy SQL !