Les permissions de WordPress, ce n’est pas toujours simple à gérer quand on n’y connait pas grand-chose en Linux. Mais rassurez-vous, je vais vous aider à mettre tout ça au carré.

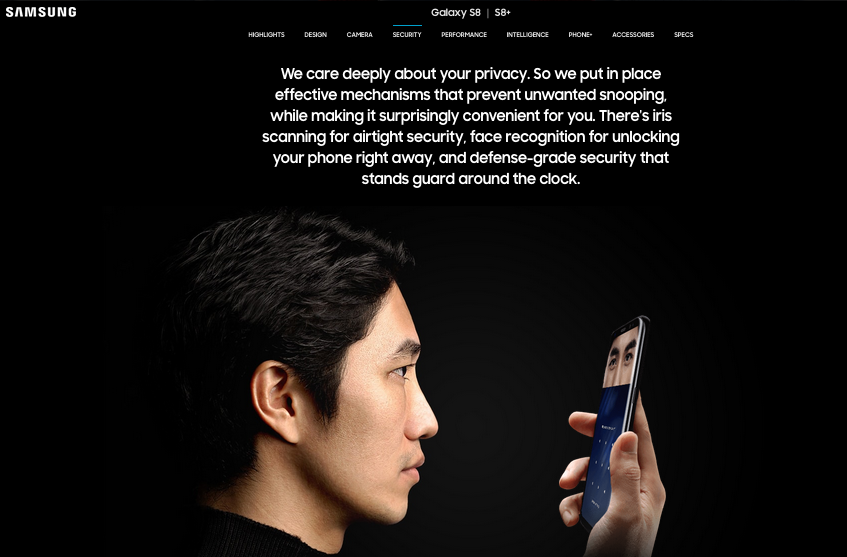

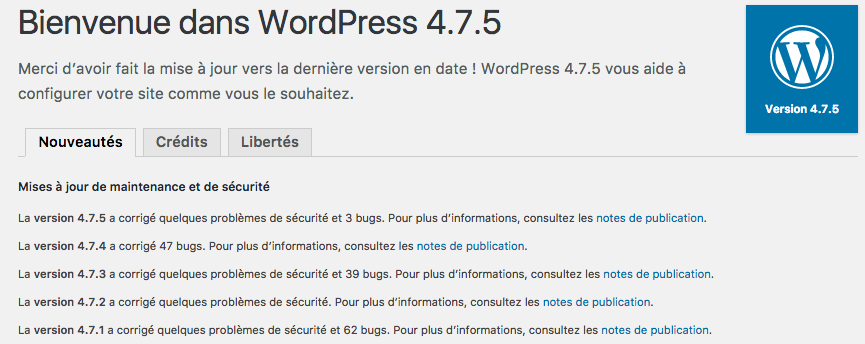

En effet, il se peut qu’en cas de mise à jour via l’interface WordPress, vous rencontriez le souci suivant :

La mise à jour ne peut pas être installée parce que nous n’allons pas pouvoir copier certains fichiers. Ce problème est généralement dû à des incohérences dans les permissions de fichiers.

Échec de l’installation

La mise à jour de WordPress ne peut pas se faire, car votre serveur web n’a pas d’accès en écriture pour copier les fichiers contenus dans le zip récupéré sur le site officiel de WordPress. Évidemment pour contourner le problème, il suffit d’ouvrir une session SSH sur son serveur et de copier manuellement les fichiers en écrasant les anciens.

Mais si vous voulez faire ça proprement en passant par l’interface de WordPress, voici comment faire. Ouvrez une session sur votre serveur et entrez les lignes de commande suivante.

Première étape, déterminer quel utilisateur du système fait tourner votre serveur web.

ps -ef | grep apache2 | grep -v `whoami` | grep -v root | head -n1 | awk ‘{print $1}’

Vous pouvez aussi remplacer « apache2 » par « httpd » ou « nginx » si votre serveur web porte ce nom.

Si vous êtes sous Ubuntu, ce sera probablement www-data.

Placez vous ensuite dans le dossier racine de votre WordPress, là où se trouve votre fichier wp-config.php et entrez la commande suivante, qui va donner la propriété à www-data de tout ce qui est contenu dans ce répertoire WordPress. (Pensez bien à remplacer www-data:www-data par le user et le groupe qui fait tourner votre process de serveur web. Sur certaines installations, ça peut être apache:apache)

sudo chown www-data:www-data -R *

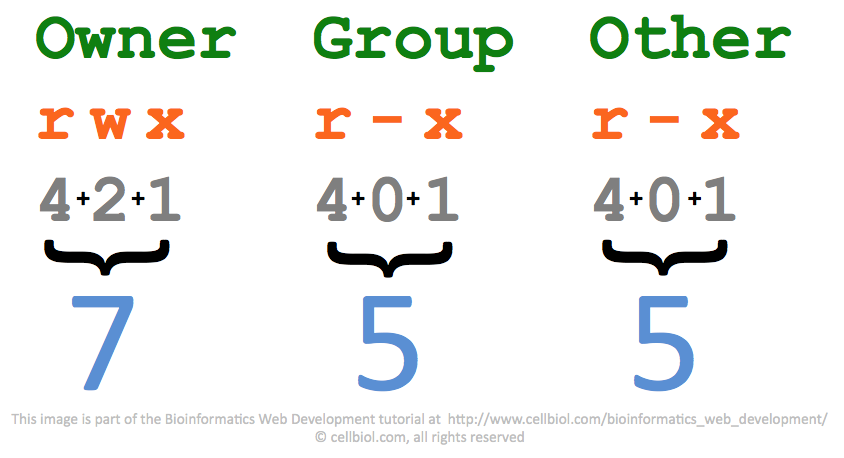

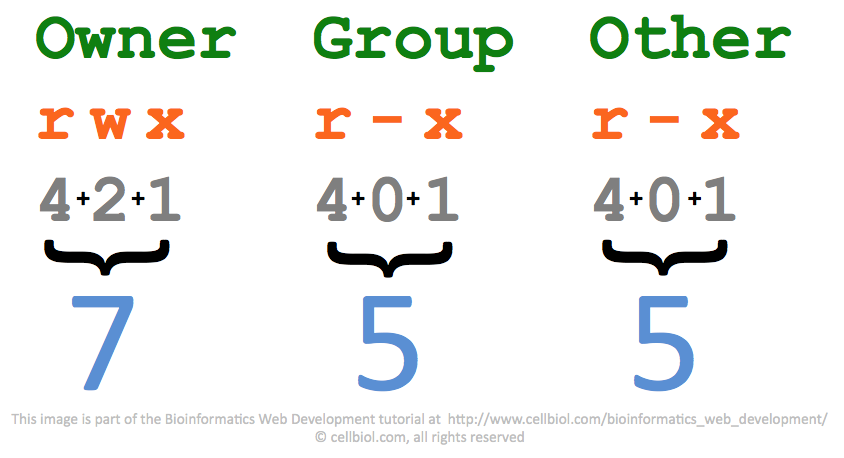

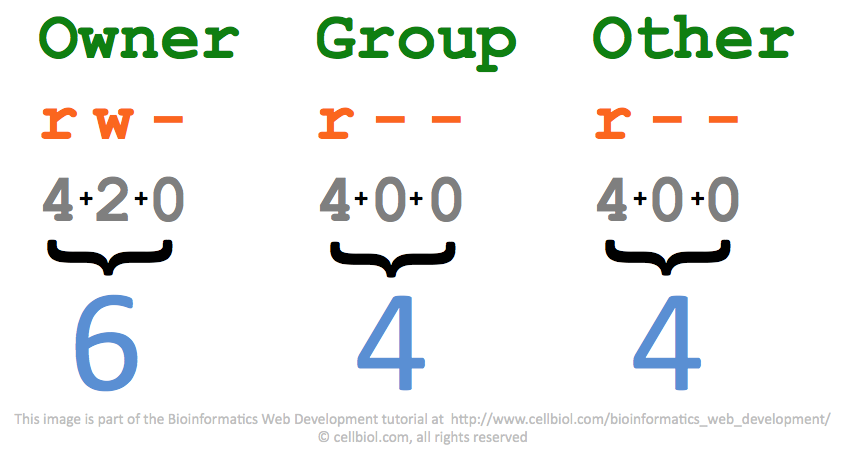

Ensuite, toujours dans le même répertoire, lancez cette commande qui va rechercher tous les sous-répertoires de votre WordPress et leur donner les permissions 755.

find . -type d -exec chmod 755 {} \;

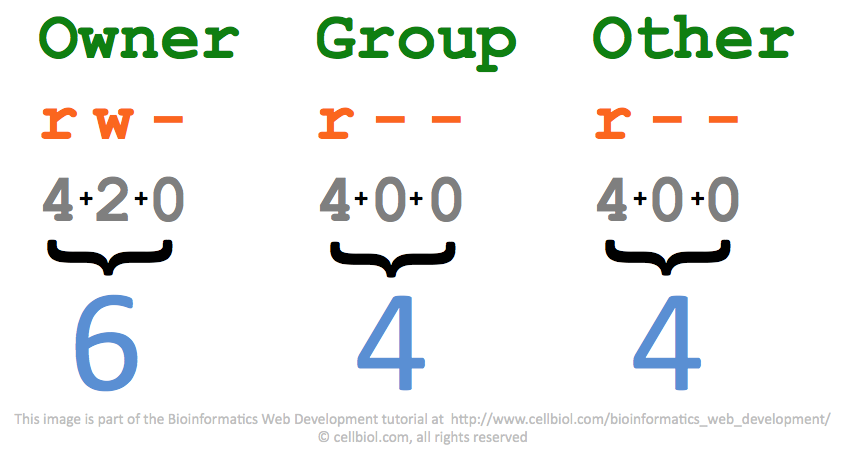

Même chose avec cette commande qui va donner les permissions 644 à tous les fichiers contenus dans votre installation de WordPress.

find . -type f -exec chmod 644 {} \;

Et voilà. Logiquement, toute votre installation WordPress sera aux bonnes permissions pour faire la mise à jour via l’interface web d’administration.

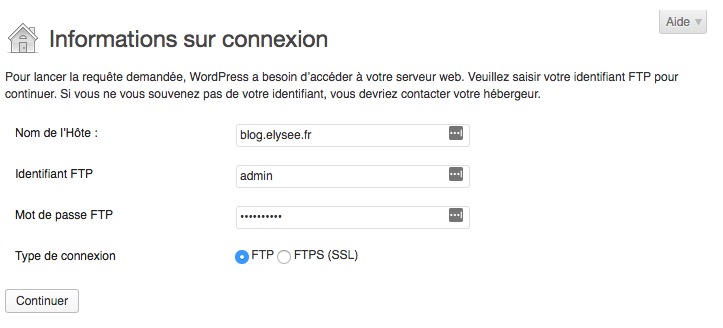

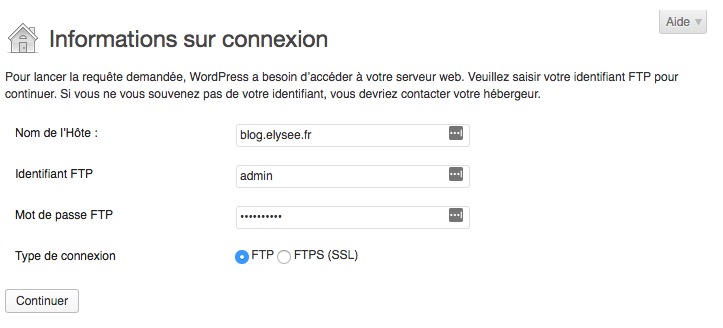

Toutefois, si vous tombez sur un écran qui vous demande de renseigner vos informations FTP pour pouvoir faire la mise à jour, même après cette modif…

… ouvrez votre fichier wp-conf.php et ajoutez à la fin du fichier la ligne suivante :

define(‘FS_METHOD’,’direct’);

Normalement, tout devrait rentrer dans l’ordre.